發現奇偶科技(GeoVision)產品含有4個安全漏洞的Acronis表示,雖然TWCERT的公告顯示,奇偶已藉由更新韌體修補了其中3項漏洞,但奇偶的官網並未陳列最新韌體。

分別在瑞士與新加坡設有總部的軟體開發商Acronis近日披露,他們在去年進行例行性的網路安全稽核時,發現臺灣的指紋掃描與監控技術製造商奇偶科技(GeoVision)所生產的裝置,含有4個重大的安全漏洞,包括具管理權限的後門密碼,重複使用加密金鑰,以及外洩私密金鑰等,將允許駭客竊走用戶指紋。根據TWCERT的公告,迄今奇偶科技已經修補了其中3個安全漏洞,但截至6月26日,仍遺留一個允許駭客重製裝置協定與命令的重大漏洞尚未修補。

除了門禁系統,奇偶科技旗下還有影像監控系統、監控系統、影像管理軟體、及車牌辨識系統等,他們是臺灣數位監控系統的領導廠商,也是國內的上市公司,並以GeoVision品牌行銷全球市場。

根據Acronis的調查,已被修補的3個漏洞分別是CVE-2020-3928、CVE-2020-3929與CVE-2020-3930,它們藏身於指紋掃描器、門禁卡掃描器,以及門禁管理設備上,且至少有6款型號受到波及,這些裝置已被銷售到臺灣、美國、巴西、德國與日本等。

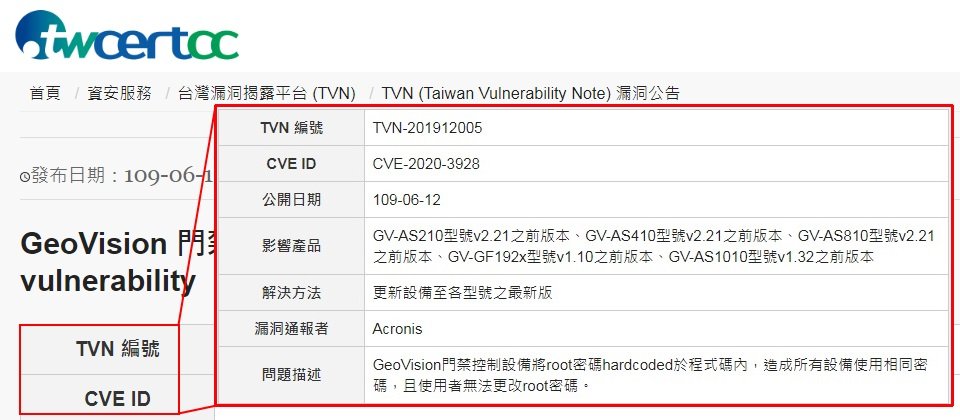

臺灣電腦網路危機處理暨協調中心(TWCERT)也公布了這3個安全漏洞,指出CVE-2020-3928是奇偶的門禁控制設備內含固定的Root密碼,所有設備都採用同一組密碼且無法更改;CVE-2020-3929則是在門禁控制設備上,使用同一組金鑰進行SSH與HTTPS連線,讓取得該金鑰的駭客可透過中間人攻擊解析其流量;CVE-2020-3930則是因門禁控制設備的系統日誌沒有執行權限保護,而讓使用者可輕易取得系統日誌資訊。

Acronis說,雖然TWCERT的公告顯示,奇偶已藉由更新韌體修補了上述漏洞,但奇偶的官網並未陳列最新韌體。

而截至6月26日尚未修補的第4個安全漏洞,也是最危險的那個,則是屬於緩衝區溢位漏洞,將允許未經授權的駭客執行遠端命令。

Acronis表示,有了上述漏洞,駭客不用鑰匙卡就能開門,在這些裝置上植入木馬,可永久進駐受害者網路,或是監控內部的使用者,也能竊取指紋或其它數據,而且不會被偵測到。文⊙陳曉莉

【7月1日近況補充】由於奇偶科技官方網站並未找到資安公告頁面,或是相關漏洞說明,因此,我們在29日同步詢問奇偶科技,向他們確認問題與修補狀況。

值得關注的是,由於奇偶科技的網路攝影機產品,已經參與國內新推的物聯網資安標準,並是該產業中最積極的廠商,因為,該公司認證的產品數量最多,並且多是通過2級驗證,而不只是一級驗證,因此,我們對於這次該公司的反應,也就是在面對門禁設備產品資安事件應變的保守態度,感到有些意外。

在30日下午,該公司公關部回應,表示他們已修補這4個漏洞,至於相關確切訊息,用戶該如何取得修補,他們仍在開會商議,至截稿前尚未提供更多資訊。

到了7月1日,奇偶科技向我們說明更多因應措施。首先,針對這次資安漏洞事件,該公司將通知海外子公司及經銷商、系統整合商與用戶,發出聲明並說明處理進度。

同時,他們坦承對於這次事件的處理,反應太慢,不過他們也提出具體改善行動,以強化公司的產品資安事件應變。例如,對於這次事件,他們發出資安公告指出是GV-AS舊版控制器中存在安全漏洞,將移除內含工程模式使用的帳號密碼,並修正誤用同一組金鑰恐導致有機會受中間人攻擊解析流量,以及修正系統日誌未有良好的權限控管,並因應緩衝區溢位狀況,強化防護未經授權的網路惡意攻擊。他們預計,將於7月7日提供GV-AS210/410/810(2.20或2.21版)與GV-GF192x(1.10版)新版韌體於官方網站,而GV-GF192x 新版韌體(1.32版)發布時間稍晚,預估將在7月14日提供,並建議用戶到時應儘速更新。

此外,關於Acronis之前的聯繫,他們的研發團隊表示未曾接獲對方的聯絡, 不確定是訊息遺失,或是人員疏漏未發現通報,在這個月內,他們將於官方網站新增資安公告的頁面,當中將會公開處理網路安全流程,以及已知安全漏洞的解決方案,並公開資安團隊security@geovision.com.tw的聯絡窗口,讓外界在產品漏洞通報上可以更容易。文⊙羅正漢

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23