MITRE ATT&CK

這一兩年來,MITRE ATT&CK已是近年來受企業關注的新資安攻防框架,而他們發起的ATT&CK評估(ATT&CK Evaluations)也受到越多資安業者的響應,在4月22日早上9點,我們看到MITRE於凌晨公布了第二輪針對APT29的評估計畫結果,這回共有21家資安業者參與,比第一輪更多(初期7家參與、後續5家跟進),特別的是,臺灣資安新創公司奧義智慧,以及成立已滿30年的趨勢科技也在其中。

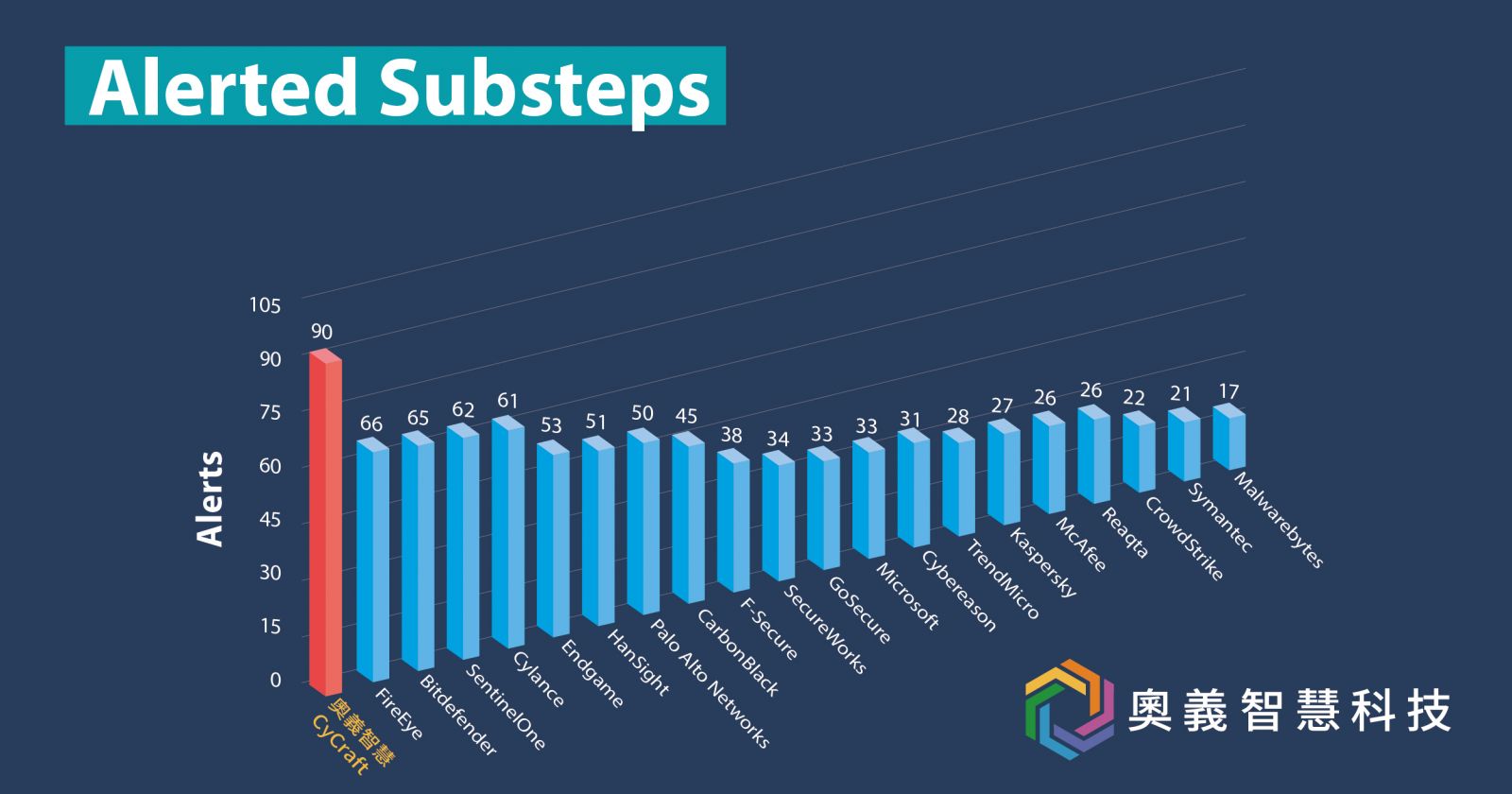

對於企業與資安業者而言,都將能夠藉此評估結果,衡量端點偵測與回應解決方案(EDR)等產品的偵測能力與覆蓋範圍。值得關注的是,臺灣的奧義智慧在此次評估計畫中有出色表現,該公司依據評估結果整理出統計資料,指出他們產品在測試子項目的不重複警告能力最佳,甚至能大幅領先眾多國際資安業者。

.jpg)

關於ATT&CK,它是基於現實世界觀測的對手戰術與技術知識庫,而ATT&CK評估計畫則是套用駭客團體攻擊行為,有助於解析產品的偵測能力。

在此次針對APT 29的評估計畫中,共有21家業者參與,包括首輪就有參與的Carbon Black(現為VMware旗下)、CounterTack(併購GoSecure後更名GoSecure)、CrowdStrike、Endgame(被Elastic併購後並更名Elastic)、微軟與SentinelOne,以及Cybereason、F-Secure、FireEye、McAfee與Palo Alto Networks。

新加入的資安業者有10家,包括Bitdefender、BlackBerry Cylance、Kaspersky、Malwarebytes、Symantec(a division of Broadcom),以及臺灣奧義智慧Cycraft與趨勢科技,還有在臺灣較少見到的Reaqta、HanSight、Secureworks。

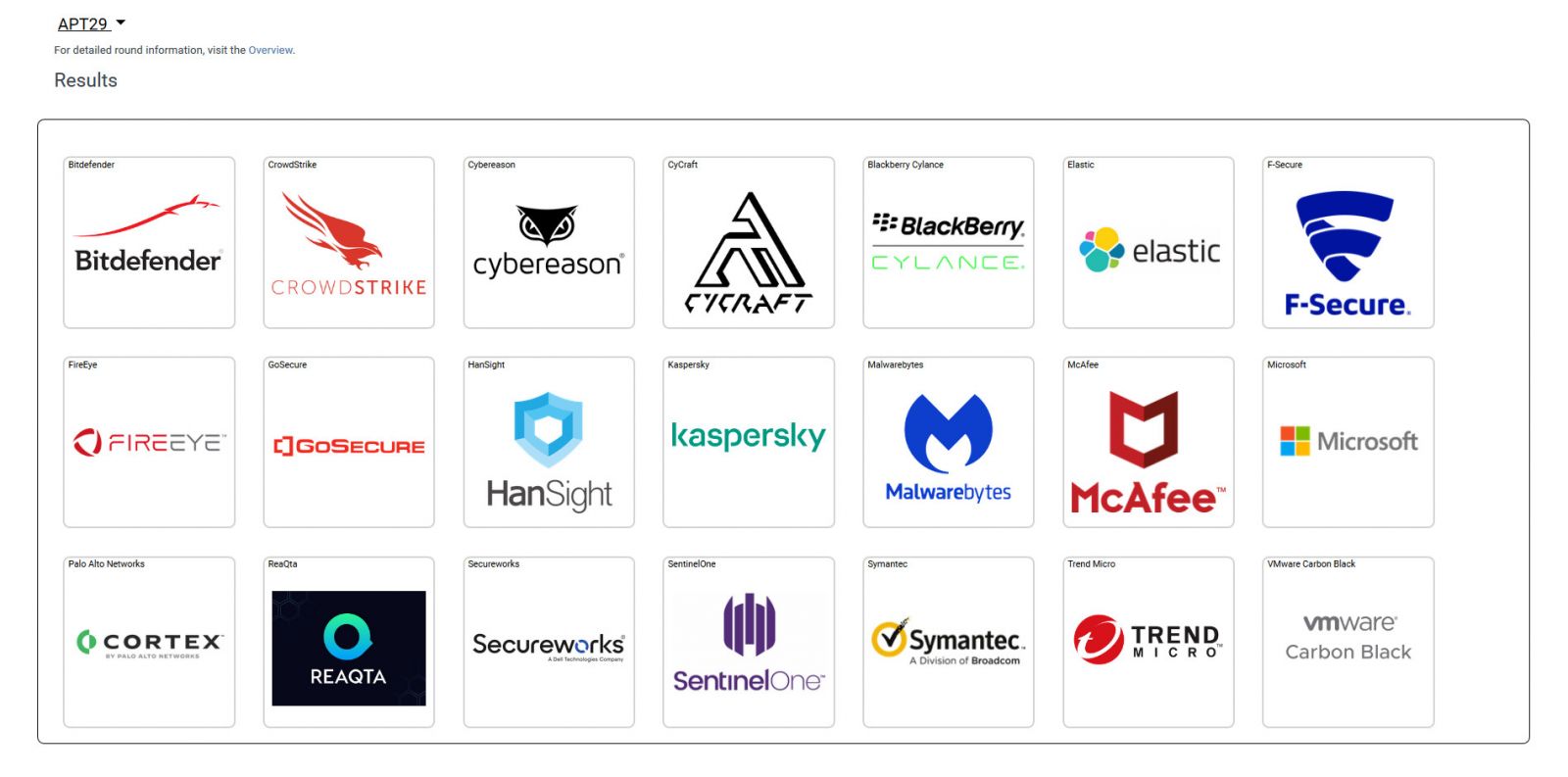

自去年下半就開始進行的第二輪評估計畫,現在已公布21家業者各自的結果。目前,在MITRE ATT&CK網站上發布的結果報告中,可以看到這次模擬APT29的攻擊套路,比上一輪更嚴謹,分為20個步驟,以及6大偵測類型。

關於第二輪評估計畫,與第一輪測試方式相比,有些異動,差異在於偵測類別畫分。其中,在偵測能力表現的類型畫分上,要比之前要細上許多,在無偵測(None)之外,包含遙測(Telemetry)與專家警告(MSSP),以及有效即時警告的General、Tactic與Technique,其中Technique可視為最好的偵測能力表現。而這些不同的偵測類型,也就意謂著,各家資安產品在面對APT 29攻擊時,對其每一項技術手法的偵測程度與能力。

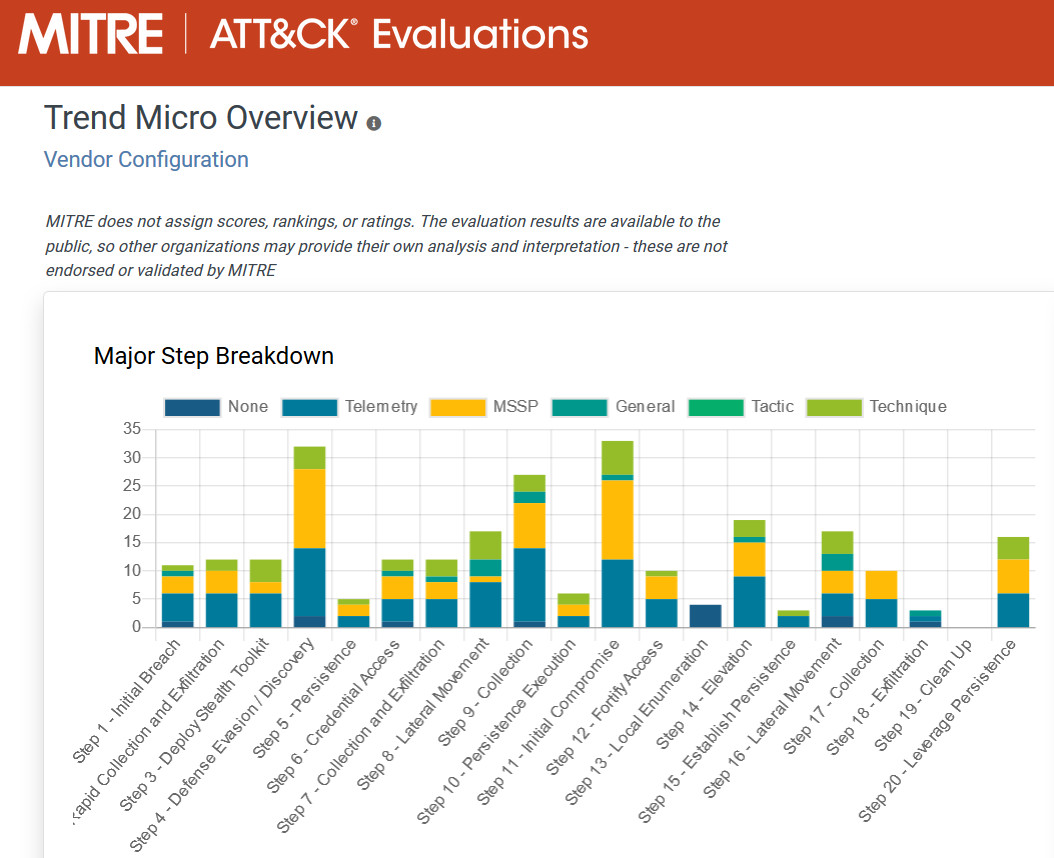

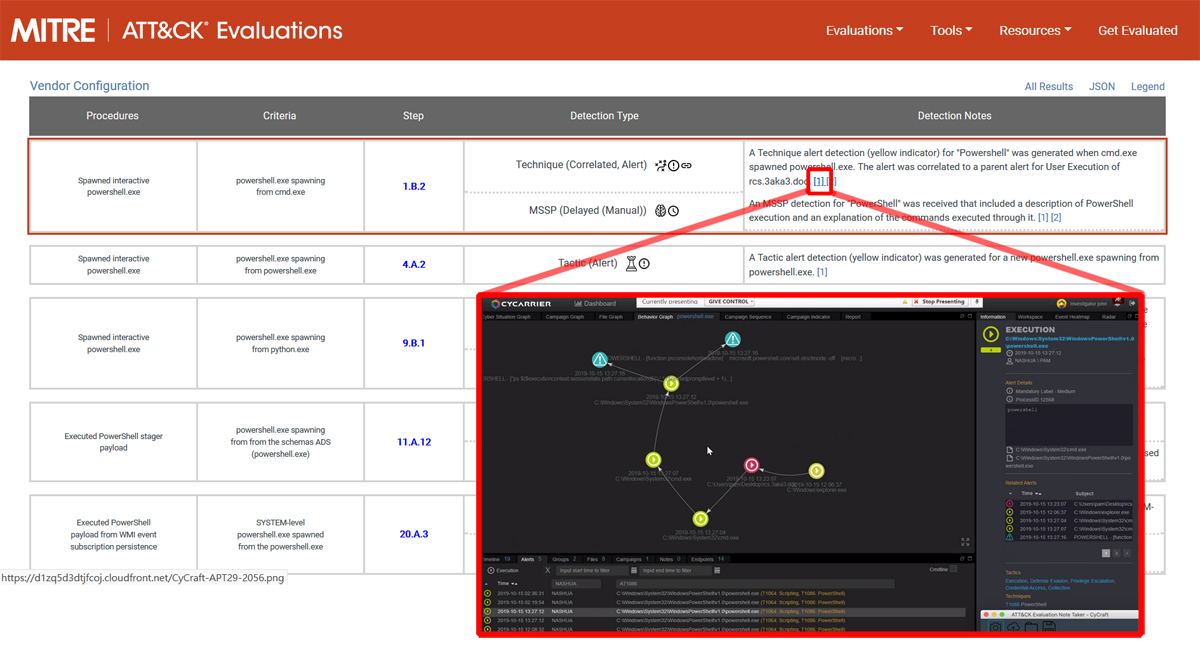

在MITRE ATT&CK網站上,我們可以檢視各家參與業者針對APT 29組織攻擊套路在不同攻擊步驟時的偵測能力,因此21家業者各自都會有上圖這樣的評估結果。(圖為趨勢科技的評估結果。)

基本上,完整的MITRE ATT&CK評估計畫報告頁面如上圖,在下半部的圖表則可以看到20步驟(140個子項目)的偵測能力細項。

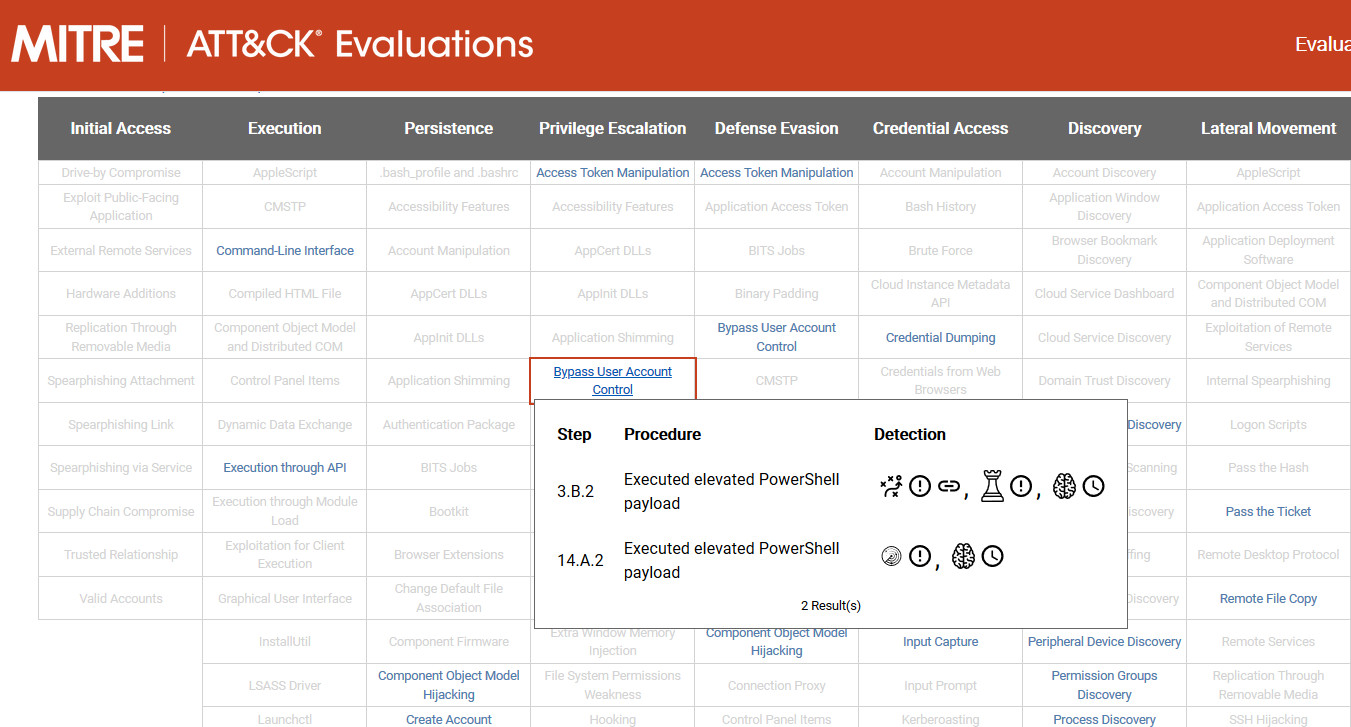

或者,使用者也可以切換成ATT&CK Matrix矩陣來檢視,而這也是首輪評估結果中最常見的檢視方式。

若展開對應APT 29各攻擊技法的偵測結果,我們將在表格右側關於偵測描述所提供的連結中,看到MITRE在測試當下所記錄到的產品介面截圖。上圖為奧義智慧的評估結果與介面截圖,(圖片來源:MITRE)

臺灣新創奧義智慧表現出眾吸睛,與國際資安大廠互別苗頭

基本上,MITRE表示此計畫他們將不會提供評分機制。不過,在結果發表後短短一天多的時間內,一些資安業者也根據這些公開的結果做出相關統計,以呈現其產品的能力與特色。舉例來說,像是首次參加的臺灣資安新創業者奧義智慧,以及前兩輪即有參與的FireEye與Palo Alto Networks等。

值得關注的是,臺灣資安新創奧義智慧在這次評估計畫中,表現相當出色。以這次對抗APT 29的評估結果統計資料來看,例如,奧義智慧指出,該公司的CyCraft AI系列產品,在警告能力有出色的表現,獲得評測小組給予101個即時警告為最高,而不重複警告更是以90個警告領先,並強調其產品的偵測能力很少出現遙測(Telemetry)的情況,代表系統不會提供雜訊過多的低階資料,可減輕資安人員判讀負擔。

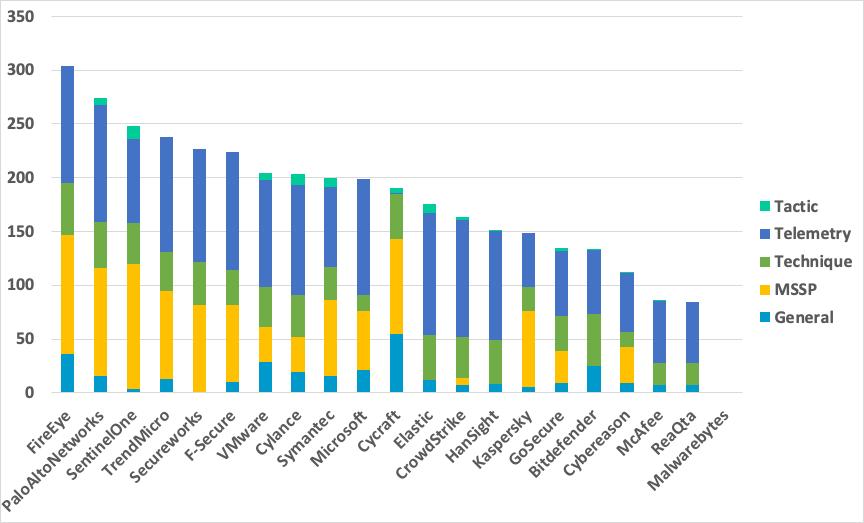

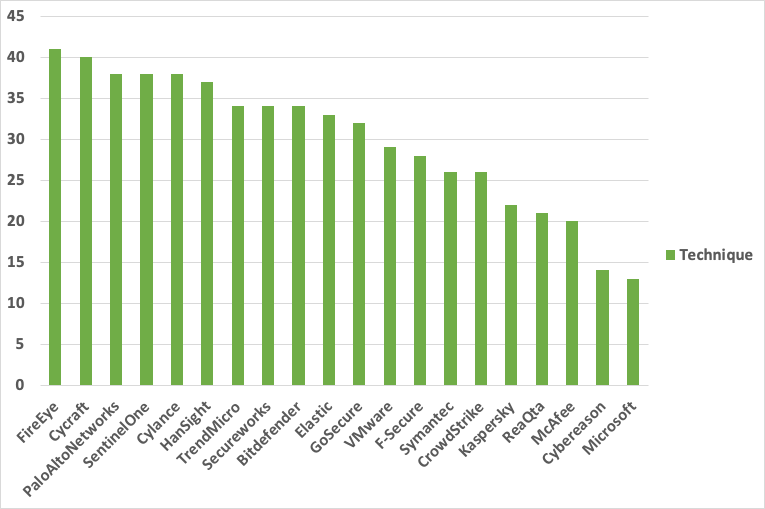

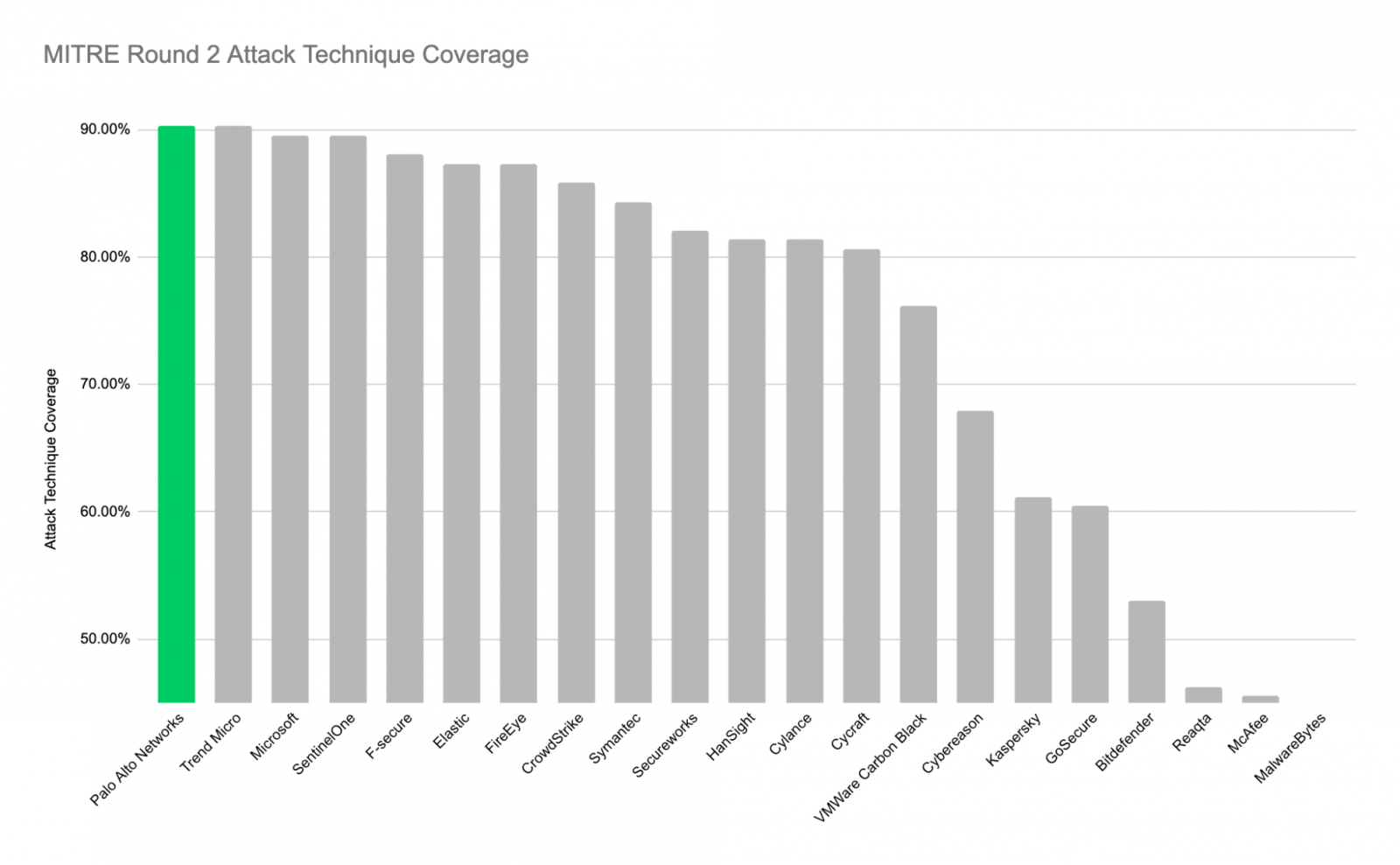

其他國際資安業者也有針對此次評估,紛紛發表部落格文章,簡述他們的評估成果,並以MITRE這次的結果統計資訊提供相關整理圖表。例如,FireEye指出,該公司產品在整體累積的偵測數量為多,並且在代表最好偵測能力的Technique一項上,獲得最多次數;Palo Alto Networks則指出,該公司產品在針對APT 29的各式攻擊手法上,其偵測能力的覆蓋範圍表現最為優異。

圖片來源:奧義智慧

圖片來源:FireEye

圖片來源:Palo Alto Networks

最後值得一提的是,在兩個月前,MITRE已表示,將持續推動這項計畫,希望能藉由透明的評估過程,幫助用戶評估端點檢測工具,他們並公布新一輪評估計畫,在攻擊手法的設想上,將同時以Carbanak與FIN7這兩個駭客組織為目標,會涵蓋ATT&CK矩陣11個階段的61項攻擊技法。

熱門新聞

2026-03-02

2026-02-26

2026-03-02

2026-02-27

2026-02-27

2026-02-27

.jpg)