近期Tomcat Server被揭露的Ghostcat漏洞,已有疑似被利用的攻擊情事發生,由於Tomcat是Java開發者常用的應用伺服器之一,且這個漏洞在國內比較少被關注,還未更新修補的用戶可要特別注意。在Apache Tomcat官方網站上,已於2月11日與14日發布不同版本的更新修補,用戶應儘速更新修補,用戶可升級至9.0.31、8.5.51與7.0.100版本。

近日臺灣資安業者TeamT5杜浦數位安全指出,他們發現臺灣學術網路上的一個圖書館網站,遭到中國駭客組織HUAPI(又名為PLEAD)上傳了BiFrost後門程式,並將該網站變成惡意程式下載站。

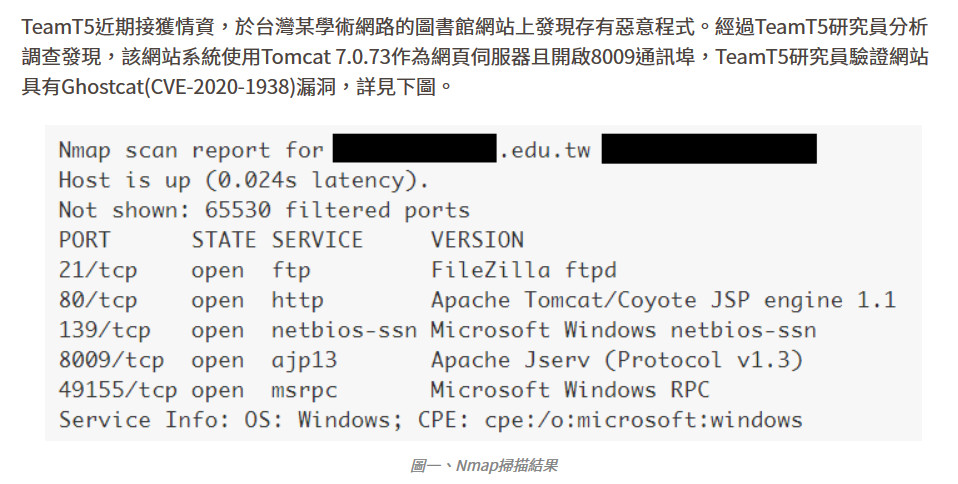

根據TeamT5的說明,他們是在3月接獲情資,並於該圖書館網站上發現存有惡意程式,在之後的分析調查結果中,他們發現,該網站系統使用Tomcat 7.0.73作為網頁伺服器,同時也有開啟8009通訊埠,具有Ghostcat(CVE-2020-1938)漏洞。經他們判斷,在此案例,駭客應是透過Ghostcat漏洞上傳BiFrost惡意程式。

今年3月,臺灣某學術網路的圖書館網站上發現存有惡意程式,Team5研究人員指出,在他們展開調查後,發現該網站系統Tomcat 7.0.73作為網頁伺服器且開啟8009通訊埠,他們並於4月中旬公布相關分析。

對於該後門程式,在TeamT5的進一步分析中,指出其程式檔名雖是md.png,但真實的檔案格式為UNIX系統的ELF執行檔,利用PNG副檔名偽裝在Tomcat網站伺服器上。同時,他們也透過逆向分析,指出該後門程式的能力,包括上傳、下載、列舉、刪除與搬移檔案,可執行或結束程序、以及開啟或關閉遠端命令列介面程式(Remote Shell)。

另外,他們還指出這個惡意後門程式與中繼站的連線內容,會使修改過的RC4演算法進行加密,而這樣的專屬特徵,也讓他們可辨認出此惡意程式,是由中國駭客組織HUAPI所為。根據他們在近年的分析統計,遭HUAPI攻擊的受害國家包含臺灣、美國、日本及南韓,有超過5成的受害單位是政府機關,而針對臺灣政府機關進行入侵攻擊的為多。

在TeamT5的對於該惡意程式的分析結果中,他們發現偽裝為PNG的ELF執行檔。(圖片來源:TeamT5)

特別要注意的是,這樣的事件暴露出Ghostcat漏洞的風險。TeamT5資深經理侯翔齡表示,這段期間,他們已在國內多個企業與機關中,發現數十臺Tomcat Server都存在Ghostcat未修補狀況,希望企業與組織注意到GhostCat漏洞的嚴重性。

關於這個名為Ghostcat的CVE-2020-1938漏洞,它在CVSS v3.1的分數是9.8,屬於重大風險漏洞,並影響Tomcat 9/8/7/6各版本。

該漏洞存在於Apache JServ Protocol(AJP)中,發現該漏洞的是中國資安業者長亭科技,他們在2月20日揭露其風險。在受影響的版本中,如果用戶有開啟AJP Connector,成功利用漏洞的攻擊者,將可讀取Tomcat所有webapp目錄下的任意文件,例如像是webapp的設定檔或原始程式碼。更要注意的是,若是網站應用提供了文件上傳的功能,攻擊者將可進一步上傳含有惡意JSP腳本的檔案,進而實現遠端指令執行(RCE)漏洞。

目前,Apache Tomcat官方網站上,在其安全更新的頁面上,針對版本9.x、8.x與7.x版,他們已經發布修補的新版本,而6.x版由於已經終止支援,因此不再官方修補之列。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02