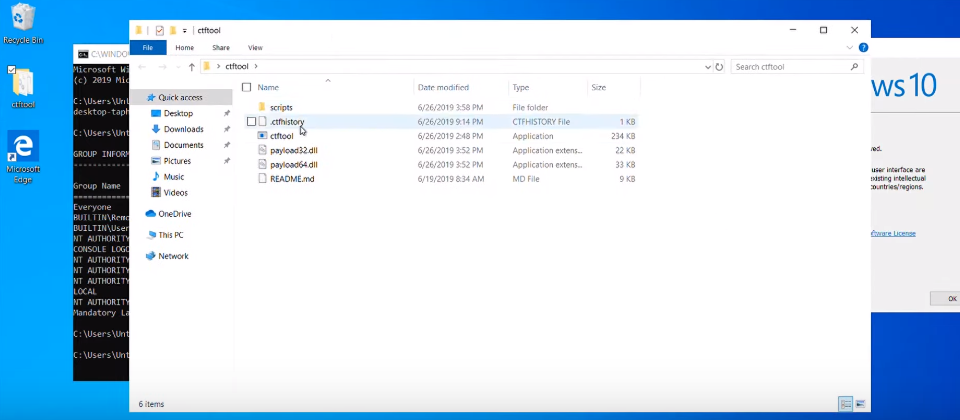

Google Project Zero知名研究人員Tavis Ormandy揭露一個從Windows XP時代就存在的CTF協定漏洞,能利用Windows記事本傳輸指令,成功劫持Windows登入視窗CTF連線,圖片翻攝自 Ormandy針對Windows 10發布攻擊的實作影片。(https://www.youtube.com/watch?v=r3vrzzDpmhc)

Google Project Zero揭露一個從Windows XP時代就存在的CTF協定漏洞,可使電腦被攻擊者接管。微軟已在周二發佈修補程式。

這項編號CVE-2019-1162的漏洞,主要是出於Windows進階本機程序呼叫(Advanced Local Procedure Call,ALPC)處理不當,是由Google Project Zero知名研究人員Tavis Ormandy發現。它存在於Windows名為CTextFramework(CTF)的元件中。CTF是Windows Text Service Framework(TSF)的一部份,後者主管Windows輸入方法,如鍵盤配置、文字輸入等等。當用戶想切換不同鍵盤配置,如從英文切換成拼音或手寫輸入時,就會動用到CTF。安裝中文(繁、簡)、日、韓語言輸入法的Windows電腦用戶都有此環境。

CTF出現時間也很早,最少存在於2001年的Office XP,到Windows XP就被加入到OS中。

但其運作十分複雜。Ormandy解釋,當Windows上一項應用程式開啟時,就會同時啟動對應的CTF用戶端軟體,後者從Windows的CTF服務接收關於鍵盤配置或輸入法的指令。兩者間的連線並沒有任何驗證或控管機制,任何app及任何人甚至沙箱中的行程(process),都可以連到任意CTF用戶端。因為沒有驗證,攻擊者可以傳送假造的執行緒ID、行程ID或視窗控制代碼(HWND)。再者,攻擊者還能假冒是Windows CTF服務,連上任何應用程式,藉此劫持CTF連線,之後即可竊取app資料、冒充app下達指令、或執行權限升級。若後者屬於高權限app,則駭客甚至還可以接管整台Windows電腦。

Ormandy已成功打造出概念驗證攻擊工具,利用Windows記事本傳輸指令,進而成功劫持了Windows登入視窗CTF連線,還將攻擊工具公布(https://github.com/taviso/ctftool)在網路上。他指出,CTF協定的記憶體毁損漏洞,可在預設設定下開採,不論地區或語言,甚至不需行程外(out of process)文字輸入處理(Text Input Processors)漏洞,也能發動攻擊。

本漏洞影響Windows 7、8.1、Windows 10、Windows RT 8.1、Server 2008、2012、2016及Server 2019,CVSS Base Score為7.8分(滿分10)。

微軟在接獲Ormandy的通報,已經在周二的Patch Tuesday發佈修補好的Windows更新。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09