周峻佑攝

在過去的一年中,全球的資安情勢,可說是出現了劇烈的變化。雖然勒索軟體和挖礦攻擊還是時有所聞,但駭客為了獲得利益,開始偏重從使用者端點電腦以外的地方下手,像是側錄或是挾持電商網站,就能盜取大量使用者的個人資料,以及信用卡內容,甚至是交易的記錄等,因此,該公司於3月7日,在臺灣發表了第24期的網路安全威脅報告(Internet Security Threat Report,ISTR),彙整出2018年的6大現象。

賽門鐵克大中華區首席營運長羅少輝指出,這些現象,分別是大幅增加的網路攻擊、鎖定特定目標的進階性持續性攻擊、網頁表單內容劫持(Formjacking),以及採取無檔案型式的手段等。值得留意的是,雖然勒索軟體和挖礦攻擊所帶來的威脅,仍然相當嚴重,不過,駭客鎖定的目標已經出現了顯著的變化。

首先,羅少輝說,從整體網路威脅的態勢來看,根據賽門鐵克的統計,網路攻擊事件的數量,比起前一年增加了56%,而且,平均每10個網址中,就有1個含有惡意內容。換言之,使用者上網可說是危機四伏。再者,則是鎖定特定企業或是組織的情況,更加明顯,在2018年裡,平均每個駭客組織會有55個下手目標。

線上交易與信用卡資料側錄成為駭客新竉

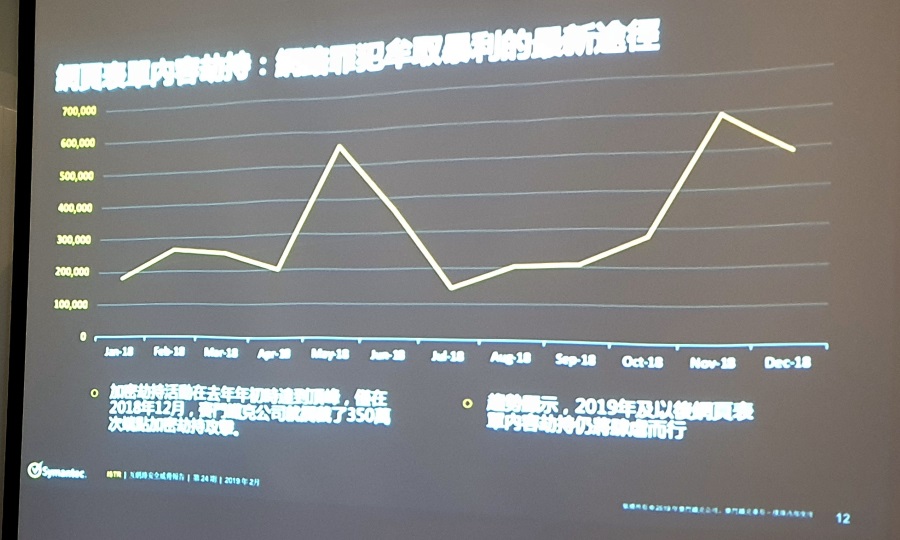

羅少輝指出,論及去年最嚴重的攻擊,莫過於網頁表單的劫持、側錄,他舉出了訂票網站Ticketmaster與英國航空的事件,但事實上,根據他們的統計,去年全球平均每個月,就會有超過4,800個網站遇害,而且,於地下論壇中,每張信用卡的資料能叫賣到45美元。

以去年英國航空的事件中,洩露了38萬筆資來看,駭客就能得到至少1,700萬美元(約相當於新臺幣5億2千萬元)的暴利。因此,羅少輝認為,這種攻擊手法已經相當受到駭客的青睞。

由於網頁表單的資料挾持(Formjacking)是側錄線上交易的內容,因此,羅少輝也表示,這類攻擊去年一年的趨勢,最高峰便是出現在黑色星期五與聖誕購物期間。

挖礦攻擊與勒索軟體威脅出現重大變化,更集中於特定對象

在ISTR報告中,有2種攻擊隨著駭客能夠得到的利益大幅縮水,從而導致其型態的轉變,那就是這2年來,讓人聞之色變的挖礦攻擊與勒索軟體威脅。

羅少輝指出,在2017年時,加密貨幣氣勢如日當中,挖礦攻擊事件以倍數大幅增加,但到了去年,這些加密貨幣一路貶值,從年初能換得362美元的加密貨幣,到了12月時只相當於48美元的價值,跌幅接近9成,在該公司的調查中,便發現到,雖然攻擊事件是前一年的4倍,但挖礦的行為,卻下滑了52%之多。

因此,羅少輝說,駭客不再鎖定一般的個人電腦,而是轉向網路設備,其中最為嚴重的攻擊,莫過於VPNFilter,這是針對多家廠牌路由器等設備下手的事件。

攻擊型態同樣出現顯著變化的,還有勒索軟體。雖然,在2017年時的WannaCry讓人記憶猶新。不過,羅少輝表示,對於駭客而言,隨著個人端採用行動裝置的比例較高,而且許多人會把資料備份到雲端,再加上電腦裡不一定會有重要資料等因素,導致很多受害者不願意支付贖金;相較之下,在企業環境中,Windows和微軟的Office可說是相當普遍,駭客要發動攻擊的門檻較低,而且,一旦電腦遭到加密,企業支付贖金了事,很可能比起重新建置作業環境的成本要來的低廉,因此,羅少輝說,如今勒索軟體幾乎都鎖定企業下手。

賽門鐵克指出,擁有廣泛採用Windows與Office軟體的企業環境,成為大部分採用勒索軟體攻擊的駭客,所偏好鎖定的目標。相較之下,個人端改用行動裝置為主的比例明顯增加,駭客勢必需要重新開發的作案工具等考量,導致駭客攻擊一般個體戶的意願也大幅降低。

羅少輝說,根據他們的統計,2016年時,有69%攻擊鎖定一般民眾,而到了2017年就開始有顯著的變化,已有超過一半(59%)針對企業,在去年時,這樣的情況更加明顯--高達8成都是衝著企業發動攻擊。他也舉出去年惡意昭彰的SamSam,該攻擊組織鎖定美國的醫療機構和政府單位,粗估不法所得達600萬美元,雖然美國聯邦調查局已經發布通緝,但攻擊者至今仍逍遙法外。

無檔案式攻擊與供應鏈漏洞使得網路攻擊更難察覺

另一個極度惡化的現象,就是駭客試圖採用更為隱蔽的方式,發動攻擊。而其中,從供應鏈下手和無檔案式的攻擊模式,使得企業極為不易發現駭客入侵的跡象。賽門鐵克臺灣分公司首席顧問張士龍表示,前述Ticketmaster遇害,駭客就是從網站功能模組的供應鏈下手。而這樣的事件,2018年也比2017年多出了78%。

而在攻擊的手法上,如今駭客也廣泛採用所謂的無檔案式(Fileless)攻擊,賽門鐵克更形容這樣的做法是「就地取材(Living off the Land,LotL)」,也就是說,為了避免被發現,駭客不直接夾帶武器(惡意軟體),而是利用遭到入侵電腦裡已有的工具,像是Windows作業系統內建的PowerShell,發動攻擊。由於是系統內合法的軟體,因此企業更難判斷是否為攻擊行為。張士龍指出,他們發現,從2017年到2018年之間,濫用PowerShell的攻擊,竟成長了10倍之多。

張士龍舉出他們在2017年12月發現的攻擊團體Gallmaker為例,這是一個針對中東及東歐地區,鎖定這些國家的外交、軍事,以及政府單位的駭客組織。Gallmaker一旦順利滲透到前述的單位後,便會利用環境裡的PowerShell、滲透測試工具Metasploit,還有WinZip等,其中,以WinZip而言,該組織便拿來與C&C中繼站連繫之用,而且,為了方便執行攻擊的流程,甚至還有將資料歸檔、做記號的現象。

物聯網裝置與雲端服務的安全隱憂逐漸浮上檯面

再者,駭客鎖定的裝置類型,防護能力偏弱的物聯網(IoT)裝置,也成為眾所之矢。由於這種連網裝置廣泛應用,影響的範圍不只前述的網路設備,還有工控安全設備,甚至也有針對國防與衛星的駭客組織出現。

張士龍也指出,由於雲端服務的使用率逐年攀升,這類服務上的資安問題就會變得更嚴重,不只包含了不斷出現的配置不當問題,還有去年出現電腦硬體漏洞的問題,像是處理器的Spectre、Meltdown等推測執行漏洞,在雲端服務上也同樣有機會遭到駭客濫用。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25