周峻佑

隨著駭客攻擊手法不斷推陳出新,對於變種弱點,軟體廠商往往疲於奔命修補,卻是補了東牆,又破了西牆,而企業想要掌握弱點,追蹤CVE列管條目,以及軟體廠商提供的更新檔案,也要進行一連串的評估,才能上線,曠日費時。趨勢科技技術顧問范揚堃認為,想要保護網路安全,企業要先知己知彼,才能在入侵偵測防護系統(IPS)等資安設備中,配置合宜的政策,並善用虛擬修補,免於軟體更新漫長的上線過程,所衍生的資安風險,因此,在今年8月23日舉辦的CloudSec大會中,他強調若是透過資安研究,了解入侵偵測防護系統廠商提供的虛擬修補特徵資料,更能以此減少企業的攻擊面。

范揚堃指出,在網路的防護措施上,因應弱點是企業最大的挑戰之一。而對於漏洞攻擊的風險,透過軟體廠商的修補檔案,企業也需要評估是否會影響生產力,才能正式安裝到環境中的設備,因此,他認為應善用IPS的虛擬修補功能,先行處置,減少軟體修補的空窗期,以免只是看到單一弱點造成的某些影響,就盲目的修補,因為,這樣的方式,不單僅僅是針對現況處理,甚至還會由於倚靠特徵碼比對,造成誤判的可能性。

范揚堃以一塊拼圖的形狀,比喻知名的疾風病毒,由於這個蠕蟲後來出現了許多變種,他表示,若是透過標準的軟體弱點修補,便是只有對於所發現的部分樣貌,進行弱點的識別和處理,一旦變種病毒的特徵碼改變,原先的修補作業便不再有效,而需要另行由軟體廠商重新提供修補檔案,再度經由修補流程處理。而實際上,這樣的使用相同漏洞,而出現大量變種的情況,去年的WannaCry等一系列利用永恆之藍(EternalBlue)的攻擊中,在前述的蠕蟲之後,接著出現的Petya也是採用相同的弱點,范揚堃認為,如今這樣的情況仍然相當嚴重。

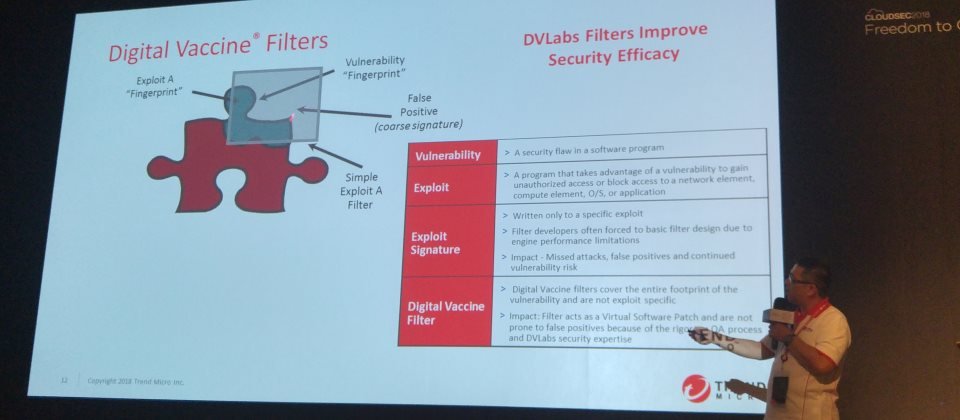

而以趨勢自家IPS產品TippingPoint中,所採用的Digital Vaccine Filter虛擬修補方式而言,范揚堃說,他們這樣的做法,相較於一般的弱點偵測方式,對於前述病毒的RPC DCOM範例而言,他們會先經由一連串的行為特徵檢測,例如,建立在135埠上的TCP連線、綑綁了特定的RPC介面,以及出現非常長的伺服器名稱等情況。

范揚堃認為,使用虛擬修補的優點,便有可能在相同漏洞被再次利用之前,就提供相關防護,偵測也較為準確,但相對來說,也需要對於應用程式與網路連接埠相當深入的了解,才能如此提供防護。他也舉出自家去年9月接獲的CVE-2017-9805通報為例,這是一個重覆利用在Apache Struts上弱點的變種攻擊。該廠商表示,他們的Digital Vaccine Filter,早於在7月的虛擬修補過濾規則中,就能在網路上攔截這個在9月出現的弱點,因此,TippingPoint用戶無須再設定額外的規則。而前述採用永恆之藍的攻擊手法,在這套虛擬修補系統中,企業便只要針對CVE-2017-0144處理,Petya等其他變種就不致對內部網路造成影響。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02