洪政偉拍攝

使用者的身分驗證,演進至今,雖有各式的輔助措施,補強密碼安全性不足的情形,然而,許多常見的方法,存在著衍生的資安隱憂。HITCON成員吳忠憲(JS)指出,重視身分驗證措施,網站與服務的供應者具有關鍵的地位,他們應該以通用二次驗證措施(Universal 2nd Factor,U2F)標準為基礎,提供在密碼之外的進階身分驗證的機制。

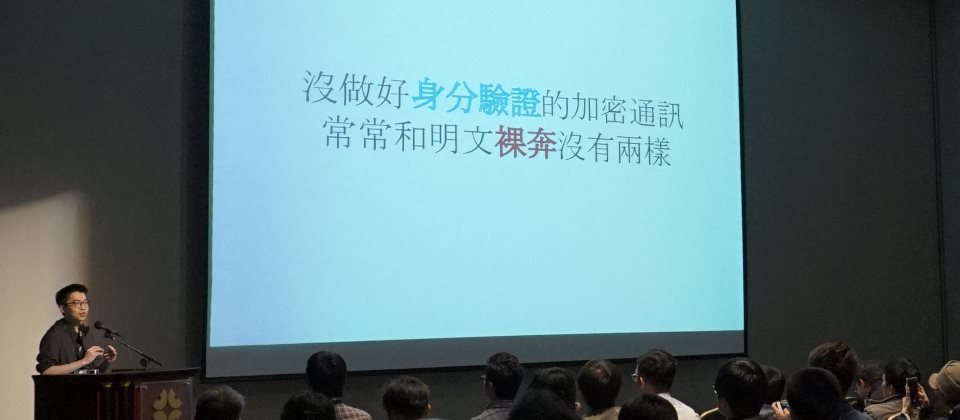

吳忠憲表示,雖然許多人認為,資料或是流量加密,就能增加資訊流通的安全性,但是卻往往忽略使用者的身分驗證,是否會成為攻擊者下手的目標。他說,身分驗證通常是系統的第一道防線,甚至在某些應用系統裡,也是唯一的保護措施,可是在身分驗證的做法上,很容易產生額外的風險。

基本上,對於使用者身分驗證的做法上,吳忠憲主要歸納為3種類型,包含了用戶所知道的(Knowledge)、所擁有的(Ownership),以及其先天特徵(Inherence)等。其中,使用者所知道的資訊,最常見的就是密碼,其次像是PIN碼、安全問題(Knowledge-based Authentication,KBA),吳忠憲指出,直到2017年,這種型態的驗證手法,依舊是主流的做法。

其中,使用者所知道的資訊,最常見的就是密碼,其次像是PIN碼、安全問題,吳忠憲指出,截至2017年,這種型態的驗證手法,依舊是主流。

系統提供者也可能會暴露密碼

但是,透過使用者知道的資訊來驗證身分,長久以來存在了許多不安全的現象。以最為普遍的密碼而言,站方或系統端很可能基於安全性考量,要求採用複雜的強式密碼,導致使用者在多個網站與應用程式中,為了容易記憶,設置相同的密碼。或者,也有系統端限制了密碼字數上限,或是禁止使用某些特殊字元等情形,迫使用戶必須選用較不安全的密碼組成。

吳忠憲說,許多網站或是應用程式伺服器中,甚至長期保存使用者的密碼,就可能成為身分驗證措施上的豬隊友。而像是輔助用戶找回密碼的安全問題回答機制,透過與個人資料有關的答案來把關,不只容易被猜到,相關的資訊也可有可能就從社群網站等處洩露,使得駭客甚至能因此輕鬆通過身分驗證,導致其他的保護措施便立刻瓦解。

企業導入身分驗證機制應通盤考量

因此,無論是系統管理者或是開發人員,在導入或是建置使用者身分驗證的措施上,需要從更為全面的角度檢視。若是單純倚靠複雜的密碼,控管使用者存取的權限,早就不再安全,難以防堵釣魚攻擊與各式型態的滲透手法。吳忠憲認為,採用多重因素的身分驗證機制,已經是保護系統基本的配備。

同時,吳忠憲也提到,企業想要提供較為安全的使用者身分驗證措施,如果採用廠商推出的產品或是服務,由於這些解決方案已經通過了實際應用的檢驗,相較於自行開發的做法,能夠避免對於驗證流程可能欠缺通盤考量等盲點。但若是遇到必須自行架設身分驗證服務的情況下,他認為系統管理者與開發人員在規畫時,也應該參考相關的建置指南,以及具有標準可循的措施。

以規畫整體驗證的流程而言,吳忠憲推薦參考NIST SP 800-63指南。其中,包含了身分驗證流程模型、風險的控管,以及維持服務可用性的評估等層面說明。再者,對於伺服器上保存的密碼與驗證資訊,也要特別透過單向加密的演算法,像是進行保護。

而對於進階身分驗證機制的做法,吳忠憲認為,企業應該採用具有時效性的動態密碼(Time-based OTP),甚至,若是導入通用第二驗證因素,還能更徹底防範釣魚攻擊。

事實上,基於這些作法,可協助我們重新檢視現有的身分驗證機制,確認是否夠健全。然而,就算身分驗證搭配了更嚴格的加密措施與流程管控,企業也要持續追蹤實際執行的情況,才能確實做到保護使用者的身分。

不過,身分驗證是系統的第一道防線,吳忠憲表示,由於攻擊者會找出最容易入侵的弱點,進行攻擊,因此在有了較為完善的使用者身分驗證機制後,企業仍要採用洋蒠式的多層保護,強化整體的安全性。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02