資料來源:Arbor,iThome整理製圖

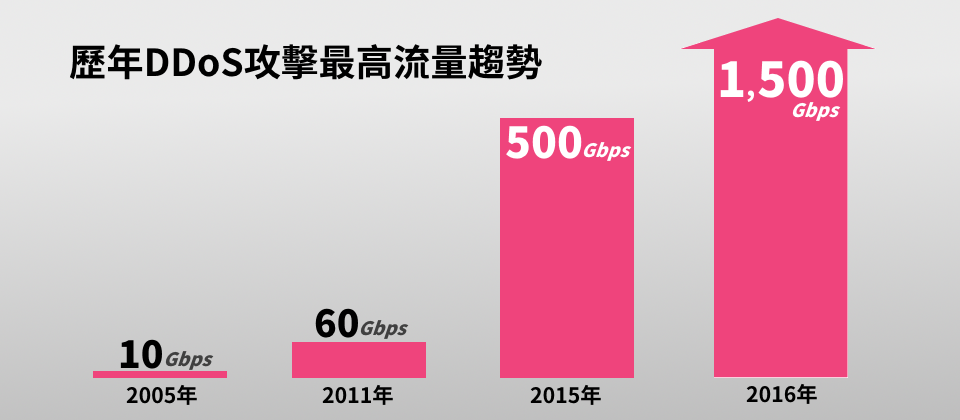

殭屍網路Mirai於2016年9月現身之後,造成全球網路世界開始發生好幾起大規模DDoS攻擊事件,最高攻擊流量甚至超過1Tbps,超越過去10年以來DDoS攻擊的最高流量紀錄。它掌控著超過200多萬臺IoT裝置作為攻擊的兵力,隨時發動超過500Gbp以上規模的DDoS攻擊都是家常便飯。

-600-1.png)

駭客近年開始侵入IP攝影機、CCTV攝影機、路由器等有嵌入Linux作業系統的IoT裝置,作為殭屍網路的兵力。例如,2016年9月的OVH遭攻擊事件,殭屍網路Mirai操控超過來自全球14萬臺CCTV網路攝影機發動攻擊。同月,知名資安部落格Krebs On Security也遭到殭屍網路Mirai所操控的24,000臺的IoT連網裝置攻擊。

資安業者Flashpoint分析前述兩起攻擊事件發現,遭到控制的IoT裝置大部分來自中國製造商「雄邁」生產的機板。這些遭駭客控制的IoT裝置,都是內建同樣的憑證、採用固定預設的使用者名稱root及固定密碼xc3511,並且允許遠端駭客透過Telnet存取。駭客可以更輕易地利用這些IoT裝置上的安全漏洞,植入惡意程式感染其裝置,收服這些IoT裝置成為殭屍網路的攻擊火力。除此之外,殭屍網路Mirai作者Anna-senpa在去年10月時,在地下駭客論壇公開Mirai原始碼,促成新變種殭屍網路形成。

根據Level 3威脅研究中心研究估計,開放原始碼之後,殭屍裝置的數量從21.3萬臺增加到49.3萬臺,Mirai殭屍網路的規模成長了一倍。之後,資安公司Imperva發現新的殭屍網路Leet,可發動高達650Gbps的DDoS攻擊,攻擊規模與殭屍網路Mirai攻擊Krebs On Security的強度相當。

目前,根據Malwaretech殭屍網路偵測網站監控結果,發現殭屍網路Mirai的攻擊裝置來源遍布全世界,而且每天幾乎都有5萬臺以上的殭屍裝置上線,隨時都做好攻擊的準備。此外,Incapsula分析殭屍網路Mirai發動DDoS攻擊裝置來源國家顯示,臺灣也在殭屍網路Mirai的攻擊裝置來源前十名的國家裡面,位居第8。說明臺灣也處在這股IoT殭屍網路攻擊風暴,難以置身於事外。

-600-3.png)

-600-2.png)

Bashlite

● 2014年現身

● 規模:約100萬個傀儡裝置,持續增加。最高攻擊流量達1.2Tbps。

● 特性:別名Gafgyt、Lizard Stresser ,利用ShellSock漏洞,入侵部署BusyBox軟體的嵌入式Linux裝置,95%殭屍是CCTV、IP攝影機和數位監視器DVR。曾遭駭客用來提供DDoS攻擊服務。

● 近期災情:2016年10月Bashlite與Mirai聯手發動了對網域商Dyn發動DDoS攻擊,造成多數知名網站同時癱瘓。

Mirai

● 2016年9月18日現身

● 規模:約250萬個傀儡裝置,持續增加。最高攻擊流量達1.5Tbps。

● 特性:入侵嵌入式Linux裝置,8成是監視器,其餘是路由器、IP攝影機或Linux伺服器裝置。2016年10月作者上網公開程式碼後,開始出現變種,更有駭客上網出租其中的40萬臺殭屍來提供DDoS攻擊。

● 近期災情:對法國OVH發動DDoS攻擊,出現1.5Tbps攻擊流量。之後也攻擊Dyn、Krebs On Security和賴比瑞亞國家網路。

TR-064

● 2016年11月27日現身

● 規模:曾感染90萬臺裝置,目前約63.3萬臺。

● 特性:入侵木馬源自Mirai殭屍公開的程式碼,是Mirai殭屍變種,主要鎖定採用TR-064協定的家用路由器,透過7547埠發送攻擊指令。

● 近期災情:2016年11月入侵德國電信旗下90萬名用戶家中的路由器(Speedport寬頻路由器),導致這些住戶家中連續2天都無法連網,包括網路、數位電視和家中電話都無法使用。

Leet

● 2016年12月21日現身

● 規模:數量不明,最高攻擊流量達650Gbps。

● 特性:特性尚不清楚,但採用偽造IP來隱匿攻擊來源。攻擊封包內的資訊也來自真實的系統文件。另外駭客也在SYN洪水攻擊封包中,留下特殊字串「1337」,有Leet之意。

● 近期災情:2016年12月鎖定CDN服務商Incapsula用戶,發動兩波DDoS攻擊,首波僅20分鐘,第二波只有17分鐘,但最高攻擊流量達到650Gbps。

國際IoT安全對策

日本 網路安全戰略

● 提出時間:2015年

● 因應重點:日本為了因應2020年東京奧運確保不受網路恐怖攻擊而提出,針對物聯網產業,提出四大安全方針。分別有1.推動IoT裝置融入安全設計的思維、2.改善IoT系統安全的結構框架。3.強化IoT系統安全的方法。4.實施與IoT系統安全相關的技術開發與示範。

美國 《物聯網安全策略準則準則》

● 提出時間:2016年11月

● 因應重點:呼籲廠商重視IoT產品安全,建議以安全為優先原則,在IoT裝置設計階段就應考量安全問題、改善安全更新與漏洞管理機制、建立可靠產品安全機制、推動IoT生態體系的透明化等。督促業者從IoT產品的開發、生產、導入到使用都能確保安全性。

ICSA Labs(國際電腦安全協會) IoT測試與驗證計畫

● 提出時間:2016年5月

● 因應重點:全球第一個IoT安全驗證計畫,要求廠商製造IoT裝置時,必須測試物聯網裝置6大元件的安全性,包括警報/Log機制、加密、認證、通訊、實體安全及平臺的安全性。

AIOTI(歐盟物聯網創新聯盟) 產業數位化政策建言

● 提出時間:2016年11月

● 因應重點:因歐盟將IoT安全視為推動IoT產業發展的關鍵,因此考慮不只是要推出IoT信任標章(Trust Label),還要開始設計IoT特許制,只有符合安全規範者才能推出。

資料來源:美國國土安全部、日本國家資訊安全中心、ICSA labs、AIOTI,iThome整理,2017年01月

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02