作者 創泓科技產品經理Jim Huang

趨勢科技在近期公布的一份資訊「臺灣企業平均遭駭客入侵潛伏的時間為598天」,而FireEye所發布最新的亞太區M-Trends報告中也提到,亞太區企業和政府機構,平均是要520天才會發現自己遭受攻擊。

換言之,多數單位至少有將近一年半的時間,是處於資安風險階段而不自覺,如果無法發覺自身有哪些存在的弱點漏洞,並且進行妥適的防護控制,則相對是給予網路犯罪者更充分的布局時間,以及得逞機率。

資安威脅朝向經濟犯罪的趨勢

過往,資安事件多數的目的是以「攻擊與破壞」為主,但近年來所發生的資安事件,則是朝向「經濟犯罪」發展。

根據資誠會計師事務所公布的《2016 資誠全球經濟犯罪調查報告-金融服務業》顯示:46%的全球金融業,在過去一年,曾發生經濟犯罪事件,而每件經濟犯罪造成的損失,在10萬美元上下。

就以近期廣為討論的第一銀行ATM盜領事件來說,犯罪金額高達8仟多萬臺幣(約為250萬美元),如果加上對於企業形象傷害,則整體造成的損失更大。而且,第一銀行發生這樣的狀況,不僅是金融服務業者,才必須注意關心的,其他產業也可能面臨類似危機。

綜觀本案,所採取的手法包括:第三方跳板入侵、管理控制權限取得、非法軟體派送、惡意程式植入,以及異常網路連線通訊等,而這些入侵方式,對於各個產業的組織單位都適用,只是受攻擊的最終目標,由「銀行ATM」改成其他系統而已。

舉例來說,在2013年發生於南韓的Dark Korea事件,在這起攻擊當中,包括韓國KBS電視臺、新韓銀行、農協銀行,以及濟州銀行等6家企業,超過48,700臺資訊系統與ATM伺服器接連當機,連帶地,數千臺ATM發生故障,網路銀行與信用卡服務也受創。

另外,美國第二大連鎖商店Target發生的資料外洩事件,也是很典型的例子,當時曾造成4000萬張的金融卡資訊,以及7000萬名顧客的個人資料外洩。甚至於,近來猖獗的「加密勒索威脅」事件等,也都與此有關。

雖然規模大小不一或受害標的不同,但從事件內容分析,即可見到類似的犯罪手法過程,並且以「經濟犯罪」為任務目標。

正視資安的「風險空窗期」

當我們更仔細探究這些資安犯罪事件得逞的原因,主要還是在於人們對於資安的認知與心態,例如,過於倚賴既存的防護機制、隔岸觀火的僥倖想法、不願意正視實際的資安風險狀態等。

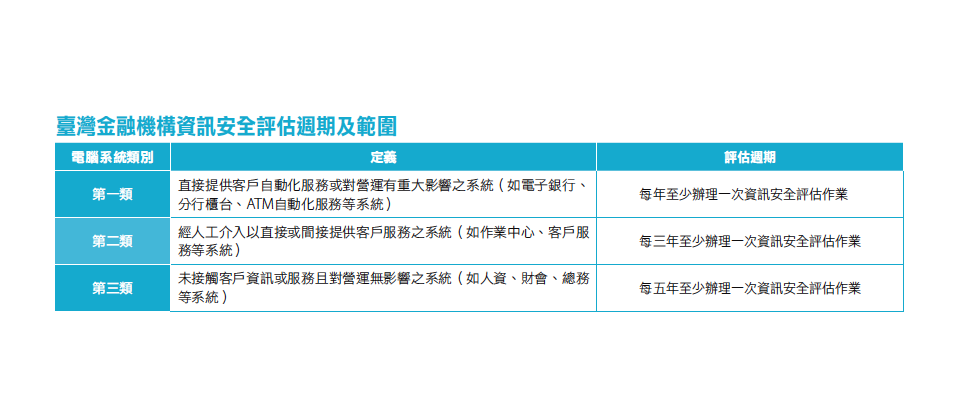

而這樣的發展,或許跟我國對於資安相關的規範設計有關。以《政府機關(構)資通安全責任等級分級作業規定》為例,針對A級機關的安全性檢測為:每年至少辦理2次網站安全弱點檢測、1次系統滲透測試及1次資安健診;針對金融機構的《金融機構辦理電腦系統資訊安全評估辦法》則要求:凡與客戶有直接接觸的資訊系統,規定每年都需要進行一次資訊安全評估作業。

不過,如此的檢測頻率,已經無法符合近幾年的新一代資安威脅,相對地,因為依循(滿足)這樣的規範下,反倒造成資安威脅空窗期的提升。

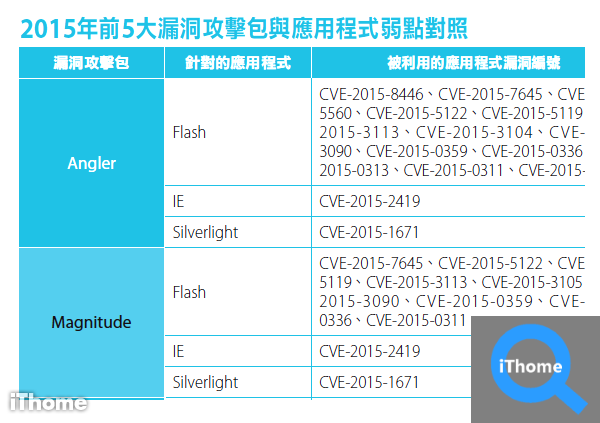

從賽門鐵克最新一期網路威脅分析報告來看,過去這六年來,惡意變種程式的數量,從每天 6,400隻,成長至每天 1,179,000隻(增加了184倍),而目前的惡意程式,則有80%利用各式新或舊的系統漏洞。就以2015年最強勢的漏洞攻擊套件Angler來說,占全年所有漏洞攻擊套件活動的59.5%,利用包括Flash、IE、Silverlight等應用程式的漏洞,而且,加密勒索軟體中常見Angler身影。

除了這些知名的威脅外,事實上,我們更應該深究系統漏洞的最新情報。

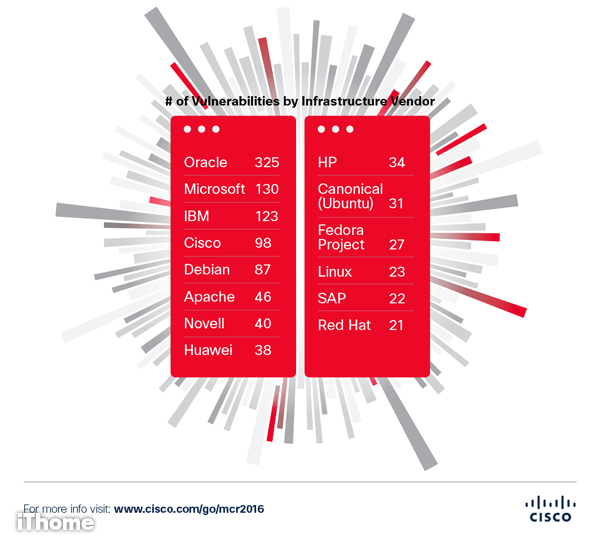

光是今年,有多家重量級的軟體廠商,包括Oracle、SAP、VMware等公司所釋出的重大修補數量,就已經夠多了。另外,資安廠商,如Symantec、趨勢科技、Kaspersky、FireEye等,亦是漏洞連連,甚至,連防火牆廠商Cisco和Fortinet也無法倖免——因駭客Shadow Brokers入侵NSA關連組織,被發現NSA用來入侵漏洞的工具中,也包括這兩家防火牆的漏洞。

然而,「漏洞的存在」並不是造成資安問題的重點.事實上,未能察覺組織環境內的「漏洞存在」狀態,並且執行適當的反應措施,才是造成資安風險空窗期,以及受害(駭)機率的問題所在。

正視資安風險的存在,思考如何正確而有效地縮短空窗期

對此,我們必須先認知殘酷的現實:「安全,並沒有100%的防護方法」。同時,我非常喜歡國外對於資安防護用「Achilles' heel」來描述現今網路資安威脅,而「Achilles' heel」引申的字義為「致命弱點」.換言之,即使如希臘神話戰神——阿基里斯具有強大的神功護體,只要存在一處弱點,就足以摧毀,更何況發展一日千里的資訊科技;相信對於計畫犯罪的駭客們而言,肯定比所針對的目標單位,更清楚掌握環境中存在可利用的弱點及後門,只要弱點存在越久、沒有變動,相對就讓駭客有充分時間,去選擇及籌組多個最佳的攻擊連續技,等待適當的時機收割結果。

不過,如果我們能以最快速度,掌握自身的「Achilles' heel」所在,並透過不同的防護措施來協助,將可以縮減資安風險空窗期——不僅增加駭客布局的困難度,相對也更容易察覺已經下手的異常跡象,進而將資安防護程度提升到最高.以下我提出五點建議,做為參考:

一、正確、詳細的資產管理

企業若要做好IT管理,首要工作是資產管理(Asset Management),你必須清楚掌握各個資產的網路連線資訊(IP位址、MAC位址、主機名稱等)外,並最好針對系統類型(作業系統、韌體、虛擬機器等)、應用服務(網站、中介軟體、資料庫、TCP/UDP網路埠號等),以及任務專案的型態(電子商務系統、ERP系統、ATM系統等),予以區分,如此對於往後的諸多資安防護工作,將會有非常大的幫助。

以2016年中而言,單是基礎架構領域的IT廠商,就已公布為數不少的安全漏洞,其中,以Oracle居冠,有3百多個弱點,而微軟、IBM也陸續公告多達1百多個弱點。圖片來源/Cisco CISOC 2016 Midyear Cybersecurity Report

二、掌握最新的資安風險狀態

資安風險狀態的掌握方式,可以透過主動掃描、被動掃描、事件記錄,以及合規檢測等方式來達成。不過,在觀念上,必須以「資安」為重,而非以滿足管理稽核的作業來看待。

以主動掃描(Active Scan)而言,應針對不同的資產類型,進行適當的弱點掃描檢測,並且定期執行掃描。舉例來說:針對各類型系統資產,進行每週一次的一般性網路掃描;針對重要應用服務系統,進行每月一次的授權深層掃描;針對特殊任務系統,進行每季一次的授權深層掃描,以及規範檢測。

由於主動掃描是排程進行,因此,如果可以同時結合被動掃描(Passive Scan)方式,就能夠以網路側聽探查弱點型態,以及異常非法的網路行為。

舉例來說:當資產系統在主動掃描時未能檢測出的弱點(可能被蓄意隱匿或當下尚未啟動),一旦發生網路通訊行為時,可由被動掃描偵測,比對是否為具弱點的應用程式版本;同時,可依據網路政策,檢測不合規定或未知的服務,甚至進一步偵查是否有惡意網路連線,以及敏感資料傳遞等.

另外,事件記錄也是資安工作重要的項目之一,因為透過系統日誌(Syslog)或事件日誌(Event Log)的資料回饋,都有助於提升資安事件的識別能力。

而透過相關系統及網路資安設備的事件記錄關聯分析(Event Correlation Analysis),能夠針對異常狀況而有所警覺,若能結合前述掃描機制所探查的情報,也能具備資安威脅的掌握能力。

至於合規檢測,則是依據各單位制訂的資安管理辦法,或所依循的規範。例如:系統的管理原則(密碼的長度、複雜度、更換週期等)、安裝程式管理原則(黑名單、白名單),以及端點安全原則(防毒防駭的啟動與否、版本別、資料是否更新)等。以Windows系統為例,多數單位雖然透過AD GPO來派送政策,但實際派送作業是否成功,仍很難驗證。不過,基本上,合於規則的系統,被駭的機率相對低。

.png)

綜觀歷年安全漏洞數量,至今仍居高不下,根據CVE Detail網站的統計,近兩年被發現的漏洞高達5千個以上,而以類型而論,與程式碼執行相關的弱點最多,累積有2萬多個。圖片來源/CVE Details

三、快速評估資安風險的改善方式

要縮短資安風險的空窗期,除了快速掌握風險狀態外,加速評估改善的方式更是重要且艱辛的任務。

多數IT人員都明白「系統有洞就要補」,但實際上,有很多原因,讓IT人員難以執行修補作業。以金融單位而言,漏洞評估週期為3個月,而其他多數單位則為半年或一年期的年度計畫。

要達到「快速改善」的方式,我提出以下3種建議:

1.選擇性修補

依據資產系統的位置及任務型態,針對全球已經對外公布、具有可被利用(Exploitable)的弱點項目,優先進行評估修補作業;也可針對適用最大多數系統改善的修補程式,進行評估。

2.補強/補償措施

弱點修補程式之所以無法執行修補,可能是由於系統商尚未釋出,或是已經終止服務的情況下,或是IT人員測試評估結果認為對線上服務有重大影響,因此,透過外部或第三方的補強/補償措施,來達成資安風險改善的效果,例如,設置Web Application Firewall,來補強對外網頁服務的SSL風險或程式改寫問題。

3.加強控制

上述2種方式都無法施行時,針對該重要的資產系統加強控制措施,是必要的行動,例如:限制存取控制來源、限定服務通訊埠、限定管理權限、提高密碼複雜度、監控異常存取,以及設定變動等。

資安風險評估必須以不同的角度檢視,並且從持續檢測出的大量資訊中過濾分析,以利於快速準確的反應,尤其是針對已存在攻擊碼的弱點風險,處理順位更是首要任務。圖片來源/Tenable SecurityCenter

四、參考資安國際規範

國內目前對於資安規範的意識仍相較於其他國家顯得薄弱,多數以政策指導的原則,普遍缺乏明確的技術執行要求.舉例來說,我們如何判斷一個航班的飛航安全?可能包括這架飛機的最近一週的保養記錄、當天的檢修確認、機師的健康狀態、乘客安檢結果、當天起降地的氣候等;但我們如何判斷一套系統的資安狀態?似乎莫衷一是。

因此,參考國際規範如PCI-DSS、HIPPA、GCB、SOX等的執行細則,並選擇適用的項目,進一步可針對各資產系統的安全要求,定義可量化及量測的標準,透過前述資安檢測方式,來觀察資安風險係數。例如,以「保證確認報告(Assurance Report Cards)」的方式,也有助於管理者的資安風險解讀。

五、建立正確的防護並落實執行

相信各單位對於資安相關的人力、資源、預算都相當有限,因此,藉由資安風險的掌握,將對於資安防護機制能夠有正確有效的規畫與投資。

簡單來說:對症下藥。不論存在的弱點修補與否,都因針對該資產系統的安全性進行強化,能夠做到降低風險的同時,再加上適當的防護措施,可以讓資安的投資可以獲得最大效益發揮。

確實掌握自己的安全弱點,才能有效防禦

套句孫子兵法所言:「知己知彼,百戰不殆。」,而其中,「知己」這件事,在現今資安環境下,更為重要。

要做到前述的資安風險管理方法,必須倚賴更自動化的管理手段,以及可數據分析量化的資訊情報,如果仍以傳統的人工作業,則勢必事倍功半。

請記得,資安風險的改善是必須持續,並且不斷因應風險趨勢進行調整。若能常態性地進行資安風險管理,相對提升整體投資效益及降低成本。否則,「不知彼,不知己,每戰必殆。」

專欄作者

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13