VMware

從伺服器虛擬化平臺,一路擴展到桌面虛擬化、行動應用、雲端服務,VMware的解決方案涵蓋的範圍越來越大,橫跨資料中心環境的變革、公有雲服務的整合、數位辦公空間的驅動,以及網路、安全的轉型,共有四大領域,都有不同的產品對應。

若以安全的層面來看,過去幾年以來,VMware主要是透過伺服器虛擬化平臺vSphere所延伸的vShield,以及網路虛擬化平臺NSX,來提供其他資安產品可施作防護的環境,以這兩個機制,與市面上的各大企業級資安廠商合作,以便將各種專業的偵測與阻擋功能引入。

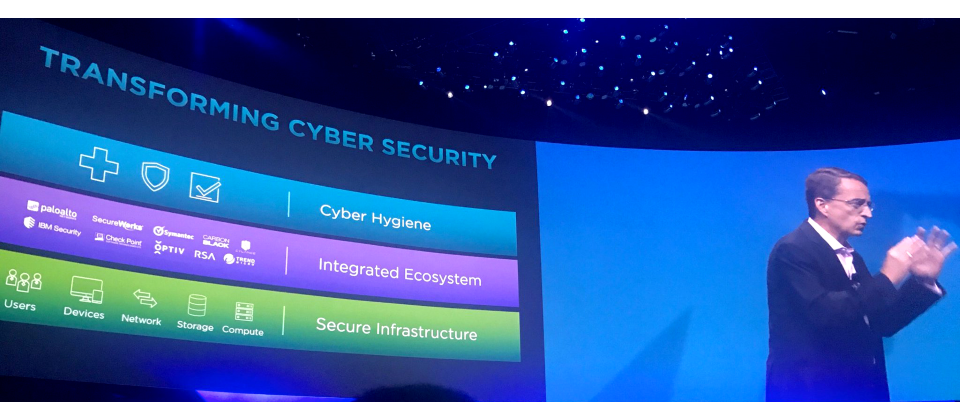

而在今年的VMworld全球用戶大會上,VMware針對企業資訊安全的整體防護,特別提出了全新的協同防禦框架,藉以推動跨雲環境的資安應用轉型,當中分為三個層次:安全基礎架構、整合生態系統、網路衛生(Cyber Hygiene)。為了完整表達如何做好當代資訊安全的建言,VMware的執行長Pat Gelsinger提出具體的新對策,他也在大會第一天的主題演講當中,特別花了十多分鐘,詳細闡述這個新概念。

如何持續改善網路衛生,將成為VMware推動企業資安新重點

在VMware最新的資安對策當中,關於安全基礎架構的強化,以及整合其他廠商生態系統的作法,已行之有年。

這裡提到的安全基礎架構,VMware主要是透過既有產品來提供不同層面的安全防護,例如,Workspace ONE和AirWatch對應的部份是使用者端,提供數位化工作環境,以及個人端電腦與行動裝置的管理,NSX和vSAN則是資料中心的網路與儲存服務的存取,分別提供微分段(Micro-Segmentation),以及原生的加密機制。

至於整合生態系統,也是VMware向來擅長的部份,旗下的每一套產品都延伸出許多共同合作的廠商。

而最讓人好奇的部分,則是網路衛生。這個詞彙可能很多人都很陌生,其實,它原本是探討建立與維持個人線上安全的議題,由於連帶影響組織的資訊安全,因此,政府機構、企業也越來越重視這項議題。。

對於VMware而言,若要落實網路衛生,他們認為,目前應優先從5個層面來著手,分別是最低權限(Least Privilege)、微分段、加密、多因素身分驗證、漏洞修補。

在上述的作法當中,其實,有些已經在VMware現行產品陸續提供及增強,但這次VMworld大會新發布的資安應用,最特別的部份主要是針對最低權限的施行,一般而言,這能縮減應用系統可能受到攻擊的層面,而VMware正打算以此來保護他們強調的發展願景——支援任何裝置(Any Device)、任何應用程式(Any Application),以及任何雲(Any Cloud)的應用。

然而,面對現今如此複雜、快速變化的環境,他們如何以最低權限的概念來實施全面資安呢? VMware主要是從網路(Network)和運算(Compute)這兩個角度,來檢視系統安全性的風險。

首先是基於網路的觀點。由於當前的應用系統的建置大多採用分散式架構,透過網路連接不同類型的伺服器、容器、共用服務,而使得本身所暴露在外的部份太過廣泛,彼此的交互運作也非常複雜,即便根據這些系統的類型差異進行分區隔離,但各分區仍會透過網路相互連結,因此還是存在遭到入侵的風險,而且分區內的系統若有幾臺淪陷,其他鄰近的同性質系統,因為身處同一個網路區域,所以也有可能會遇害。

接著是基於運算的觀點。由於應用系統所涵蓋到的每一臺伺服器、容器、共用服務,裡面都執行複雜的處理程序、不盡相同的作業系統,而這些軟體元件都有可能因為接觸到惡意軟體,目標式攻擊,而遭到感染、操控。

為了要避免上述狀況發生,我們必須設法減少應用系統暴露在外、受到攻擊的部份,此時,也就出現了所謂的零信任(Zero Trust),或是前面提到的最低權限等概念,原則是僅提供完成各項工作時所需要的資源存取權,授與權限適可而止,不冒任何非必要的風險。

而關於這部份的工作,若從網路的角度來施行最低權限,VMware先前主要是透過網路虛擬化平臺NSX來落實,如此一來,企業能基於當中建立的層疊式隔離網路環境來進行微分段,重新建立不同伺服器之間的邏輯邊界,限制彼此可溝通的範圍與傳遞的資訊。

AppDefense的基本架構

為了縮小應用系統可能遭到攻擊的各種層面,VMware現在除了運用NSX來進行網路隔離,現在又增添了基於vSphere Hypervisor的AppDefense,基於運算的角度來確保需虛擬機器及應用系統的安全,提供更為全面的保護措施。圖片來源/VMware

結合白名單比對與自動偵測、反應,VMware強化應用系統安全

實現最低權限的另一種作法,則是從運算的角度來實現,VMware也在這次VMworld大會上,宣布推出新的雲端服務,他們稱之為AppDefense,搭配應用系統層級的控管,可以做到更積極、主動的因應機制——針對伺服器內部執行的處理程序和作業系統,一旦這些部分遭到駭客或惡意軟體攻擊,這套雲端服務能夠進行有效的判斷與處理,以此保護在伺服器虛擬化平臺上執行的各種應用系統。

防護原理:擷取、偵測、反應

AppDefense是怎麼運作的?它可以協助企業建立授與最低權限的運算環境,主要針對的目標是虛擬機器所執行的應用系統,先行「擷取(Capture)」預期的狀態,之後,持續監控這些運作中的虛擬機器,查看是否符合原先所定義的狀態;一旦發現到有攻擊行為試圖操控應用系統,例如,竄改作業系統的重要檔案與處理程序、擅自執行未經授權的指令碼,AppDefense會「偵測(Detect)」到相關的異常行為與活動,並自動予以反應(Response),發起適當的處理動作,緩解相關威脅。

除此之外,AppDefense還能夠整合第三方解決方案,透過合作廠商的生態系統,拓展受保護應用系統的運作透明度,或是在自動反應時,可藉此執行額外的調度指揮作業。

基本概念:觀善察惡,自動偵防

而在AppDefense推出之後,VMware也希望借助這種最低權限的實現方式,而能以更簡易、單純的方式發現威脅。

因為現行的各種資安解決方案,大多聚焦在識別、追蹤應用系統,查看是否出現「壞」的行為,但這就像大海撈針,往往需耗費大量的心力和時間,才能找出威脅。而相形之下,VMware這次新推出的AppDefense防護機制,可說是一種基於預期(intent-based)的作法,重點在於確保與維持應用系統本自具有的「好」行為,因此所需觀照的防護範圍將大幅縮小,檢查起來也更為聚焦,而使得混雜其中的威脅難以遁形。

實際運作:基於vSphere伺服器虛擬化平臺而行,可整合NSX與其他資安產品

乍看之下,VMware AppDefense所運用的基本概念,不免讓人想到在資安領域風行一時的幾種技術,例如,應用程式白名單(Application Whitelisting),以及近期迅速崛起的使用者行為分析(User Behavior Analytics,UBA)、端點偵防(Endpoint Detection and Response,EDR),VMware似乎是把這些作法結合在一起,但實際上,AppDefense到底會以何種方式運作?

首先,AppDefense這套解決方案會從vSphere hypervisor的系統層級,擷取、認識到「好」的部分,並且透過分析實際處理程序與網路行為來定義,隨後我們即可藉著這個基準來偵測出「壞」的部分,一旦AppDefense發現系統狀態遭到變更、違反了預先定義的規範,就會觸發警報,通知應用系統的負責人,也可以要求當下立即開始自動執行指定的動作,例如,動態變更網路防火牆的規則、擷取網路流量、隔離應用系統。

換言之,在AppDefense的防護架構下,對於資料中心環境當中的各種端點應有的正常行為,我們能夠以更簡便的方式,獲得最可靠的觀察,建立安全防護的底線。從另一方面來看,一旦系統狀態出現任何異動,AppDefense也因為是從Hypervisor的層級來執行,而能在第一時間內掌握各種變化,而非等到這些行為出現在網路時,才能發現。

所以,基於這種依據系統狀態前後脈絡而行的智慧型判斷機制,當我們面臨到各種變更時,也就可以更快判斷這些是合法的行為,抑或是真正的威脅。

在偵測出惡意活動狀態之後,接下來如何自動、精準地反制?AppDefense可以觸發VMware自家的vSphere與NSX,進行運算及網路環境的調度指揮,或延伸整合其他廠商的資安防護方案,以便針對發現的威脅,自動採取正確的處理措施,而不需人為、手動的方式介入。

在單純採用VMware的軟體定義資料中心環境當中,AppDefense目前可供施行自動反應的動作也不少,例如:阻擋應用程式處理程序之間的溝通、暫時停止端點系統的運作(Suspend)、強制端點所在的系統進行關機,以及對端點系統進行快照(Snapshot),便於資安鑑識分析。因此,若妥善運用這些攔阻機制,我們理應可以從Hypervisor層防護,針對惡意軟體停用防毒軟體,或其他端點安全方案的先期攻擊行為,及時作出因應。

若想要搭配其他產品一起使用,AppDefense也開放第三方廠商生態系統的整合,能與端點安全防護、安全事件管理、網路威脅情報等系統,相互協同運作,當這些平臺結合AppDefense之後,將可取得應用系統運作過程的前後脈絡,並且協助虛擬化基礎架構進行矯正,進而保護在當中運作的端點環境。

因此,就AppDefense適用的場景而言,也相當廣泛。因為,在這樣的架構下,除了能在高度虛擬化的企業IT基礎架構使用,也有利於代管服務供應商採用——業者可透過它來建立新的資料中心與雲端安全防護。

延伸生態:已有5家廠商宣布合作

在今年的VMworld大會上,VMware在推出AppDefense的同時,也一併宣布先期合作的5家廠商,分別是IBM、RSA、Carbon Black、SecureWorks、Puppet。

以安全事件管理平臺來說,首要提出支援的是IBM Security的QRadar,與VMware AppDefense整合之後,將可協助資安團隊了解內部威脅,並採取更快反應,讓VMware與IBM Cloud的用戶在多種虛擬化工作負載當中,能夠更直接、清楚地了解運作狀態,以及進行控管,而不需切換多種資安工具,才能完整掌控。

屆時,這套解決方案,也會透過IBM Security App Exchange市集,以App的形式提供企業使用。而在今年VMworld大會的主題演講中,IBM Security的總經理Marc van Zadelhoff也特別現身站臺,強調他們與AppDefense的緊密合作。

端點防護的部分,率先響應的廠商是與VMware同為Dell Technologies集團的RSA,將在進階威脅防護系統NetWitness Suite予以整合,藉此更深入了解VMware虛擬化平臺執行的應用系統,掌握細部的運作脈絡、敵方發起的攻擊活動狀態,並且能夠合作自動調度指揮。同時,VMware伺服器虛擬化平臺也能獲得檢測特殊處理程序的能力,判斷是否屬於可疑行為,之後通知安全分析師或AppDefense的系統管理者,促使他們能夠及早進行阻擋作業。

而在網路威脅情報服務平臺的合作上,VMware將與Carbon Black公司聯手,使AppDefense能夠運用他們提供的信譽分類資料,協助資安團隊更快歸納各種安全警告,以及自動判斷需要額外驗證與批准的行為。VMware虛擬化平臺一旦取得這些信譽情報之後,還有另一個衍生效益,那就是應用系統在升級軟體版本之餘,也能自動更新本身的資產組態清單,如此對於白名單防護常見的系統誤判情況,將可大大減少。

另一個用於網路威脅情報整合的廠商,則是SecureWorks,也是同為Dell Technologies集團的公司,但他們打算以AppDefense來推出新的解決方案,當中將針對虛擬化環境,提供安全性的偵測、驗證、反應機制。而這套方案也將納入Cloud Guardian的雲端防護代管服務當中,結合該公司的全球網路威脅情報,以及長期培養的資安專家團隊。

除了上述這些具有資安產品與技術背景的公司,在DevOps的應用廠警當中,也能支援AppDefense,而這部分的整合,目前率先開始與VMware合作的廠商,就是以應用程式組態管理與自動化調度指揮聞名的Puppet。他們會在Puppet Enterprise這套產品裡面,整合AppDefense,將相關的運作狀態與資料分析,置入虛擬機器的組態,協助區分各種變更動作,確認屬於合法授權,或是惡意行為。

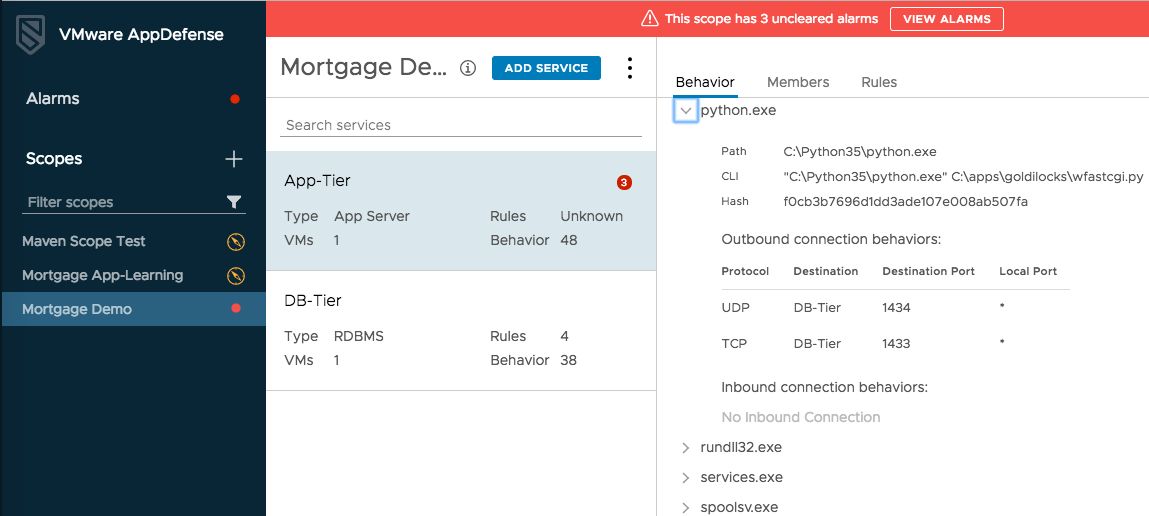

AppDefense提供基於雲端服務的網頁介面管理主控臺

VMware AppDefense是一套SaaS形式的雲端服務,由VMware負責維運,圖中是管理主控臺AppDefense Manager的網頁介面,由於AppDefense運用了擷取、偵測、反應的技術,資安人員必須先取得良好的應用系統組態,作為白名單判斷的基準,然後藉此來偵測出之後的異常狀態,同時自動矯正這些異常背後所代表的惡意活動,因此,首先要界定應用程式的範圍(scope),當中包含了應用系統執行時所需啟用的服務,以及虛擬機器。圖片來源/VMware

促使資安防護團隊與應用系統團隊之間,能夠進行相互合作

AppDefense的最大訴求,主要是希望針對伺服器虛擬化平臺當中執行的應用系統,進行更主動的監控、偵測與阻擋,而且不論它們是位於企業內部或外部公有雲服務的軟體定義資料中心平臺,均可受到保護,其實,VMware還特別考慮到資訊安全團隊及應用系統團隊的應用方式,期望這兩組人馬能夠藉由AppDefense的防護流程,一起攜手合作,並且在不同階段當中發揮所長。

舉例來說,在擷取應用系統狀態與行為,以及套用防護政策時,可以由資訊安全團隊來負責檢核與確認整備度,因為他們對於潛在威脅與對抗的方式較為熟悉;而到了檢測應用系統是否有違規情事,以及觸發自動反應機制時,則由應用系統團隊來監控是否妥善處理,並且發起漏洞修補的作業,因為他們理應最了解應用系統本身的運作架構。

對於這兩組人馬在AppDefense通力合作的必要性,在VMworld的另一場演講當中,VMware資安產品資深副總裁Tom Corn也巧妙地予以解釋。

他用孩童感染疾病的情境,解釋AppDefense與兩方的關聯,並以「醫師」和「父母」比喻扮演的角色——資訊安全團隊就像醫師,了解各種疾病的成因與治療的方式,而應用系統團隊如同父母,很清楚小孩平時生活習慣細節,能判斷行為反常與否。

AppDefense的防護流程

-600-1.jpg)

第一階段是擷取(Capture),主軸是應用系統,AppDefense會捕捉虛擬機器與應用系統的主要用途,以及意圖狀態(Intended State,亦即應用系統與功能應該正常表現的狀態)與執行狀態,而且,透過當中提供的分析引擎,可以描繪出應用系統的範疇,進而產生每臺虛擬機器的組態清單(Manifest)。圖片來源/VMware

-600-2.jpg)

第二階段是偵測(Detect),重點在於隔離,系統將會針對執行的應用程式進行驗證,並妥善保護虛擬機器的資產清單。結合AppDefense的Hypervisor,能夠切割出受到信任與保護的區域,同時提供應用系統與進行隔離的相關脈絡,而能夠偵測出異常狀態。同時,因為只有Hypervisor才能透視虛擬機器內部的運作,所以仍舊能夠維持彼此之間相互區隔的信任界線。圖片來源/VMware

-600-3.jpg)

第三階段是反應(Response),關鍵是自動化,AppDefense可進行調度指揮,透過IT基礎架構的動態調整,例如,要求虛擬機器立即執行關機、暫停、快照等動作,或是延伸整合其他廠商的資安解決方案,進行惡意行為的矯正,協助企業安全維運中心做到緊急突發事件的反應。圖片來源/VMware

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06