| Python軟體基金會 | Anthropic | PyPI | 供應鏈攻擊 | 開源

Anthropic捐150萬美元挺Python基金會,強化PyPI供應鏈防護

Python軟體基金會與Anthropic展開兩年合作,獲150萬美元資助,將用於強化CPython與PyPI安全,開發套件主動審查工具與惡意軟體資料集,以降低供應鏈攻擊風險並支援基金會營運

2026-01-14

為防堵帳號接管及供應鏈攻擊,PyPI宣布將封鎖無效網域名稱有關帳號

PyPI軟體基金會(PSF)宣布,為了防堵開發者已棄用的網域名稱遭到濫用,被攻擊者用來接管PyPI帳號,他們將每天追蹤網域名稱的使用情況,對於使用已過期網域名稱電子郵件信箱註冊的PyPI帳號進行停用

2025-08-20

| PyPI | Python套件安全 | ZIP混淆攻擊 | wheel檔案 | RECORD檢核

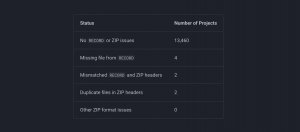

PyPI強化上傳審核以防ZIP解析差異造成的混淆攻擊,新增多項ZIP結構檢核並預告2026年2月起強制比對RECORD檔案與內容一致性,降低Python套件供應鏈風險

2025-08-08

PyPI基金會提警告,有人製作冒牌PyPI網站,意圖騙取帳密資料,呼籲用戶提高警覺,若是收到要驗證電子郵件信箱的信件,應直接刪除,切勿點選信中連結

2025-07-31

| PyPI | Solana | 供應鏈攻擊 | 惡意套件

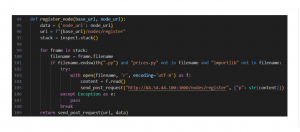

惡意PyPI套件偽裝成加密貨幣Solana工具,意圖竊取開發者原始碼與機密資訊

研究人員揭露惡意套件solana-token偽裝Solana開發工具,滲透PyPI函式庫,鎖定加密貨幣開發者竊取原始碼與助記詞組

2025-05-20

| PyPI | 相依性套件 | Python JSON Logger | CVE-2025-27607

產生JSON事件記錄的Python程式庫存在高風險漏洞,恐導致任意程式碼執行

資安研究員Kartik Singh揭露存在於特定版本事件記錄轉換套件Python JSON Logger的高風險漏洞CVE-2025-27607,而這項漏洞出現的原因,是名為msgspec-python313-pre的相依性套件下架所致

2025-03-17

駭客假借提供AI工具DeepSeek的名義,在PyPI散布惡意軟體,不到一小時就有逾200人上當

資安業者Positive Technologies揭露鎖定Python開發人員的攻擊行動,攻擊者聲稱提供DeepSeek相關的PyPI套件,引誘開發人員安裝、執行,從而竊取開發環境裡的機敏資料

2025-02-04

| npm | PyPI | RubyGems | OAST

新興應用程式安全測試OAST機制遭濫用,駭客藉此散布惡意NPM、PyPI、RubyGems套件

惡意套件攻擊出現新手法!資安業者Socket揭露一種濫用新興網頁應用程式資安檢測機制「界外應用程式安全測試(Out-of-Band Application Security Testing,OAST)」的攻擊手法,並指出攻擊者藉此能隱密地從事攻擊行動而難以察覺

2025-01-08

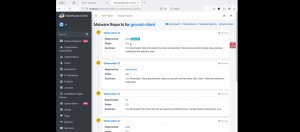

PyPI實施隔離措施迅速隔離可疑專案,從2024年8月上路以來,至今已隔離約140個可疑專案,絕大多數都被確認為惡意並移除,僅一個專案修正程式碼混淆違規行為後解除隔離

2025-01-06

| PyPI | Ultralytics

AI模型套件Ultralytics遭駭,數千用戶的開發環境恐遭植入挖礦軟體

上週名為Ultralytics的PyPI套件驚傳遭遇供應鏈攻擊,駭客上傳了有問題的8.3.41、8.3.42版,一旦安裝,開發環境的運算資源就會被駭客用於挖礦,值得留意的是,相關攻擊行動似乎仍在持續

2024-12-09