近幾年來,軟體供應鏈攻擊事件頻傳,無論是商用封閉軟體或開放原始碼軟體,都蒙受相當大程度的威脅,美國白宮持續呼籲各界並推動相關的政策,號召微軟、Google、蘋果、Amazon及IBM等大型科技公司,促使他們承諾協力推動資安;在2022年2月,Linux基金會成立的開源軟體安全基金會(OpenSSF)也成立Alpha-Omega計畫,目標是改善1萬種開放原始碼軟體專案的軟體供應鏈安全。

同年5月,Google發表Assured Open Source Software(Assured OSS)的服務,為企業與政府機關提供Google內部開發人員在工作流程當中使用的開放原始碼軟體套件,這些都已通過他們定期執行的資安漏洞掃描、分析、模糊測試,以及簽署驗證,並遵循軟體製品供應鏈安全等級框架(SLSA)的規範,預計第三季開放預覽測試;10月他們發表代管服務型態的軟體供應鏈安全解決方案,稱為Software Delivery Shield,Assured OSS是此服務的重要部分,並提到處於預覽狀態的Assured OSS,可提供超過250種橫跨Java和Python語言的軟體套件。到了今年4月,Assured OSS正式推出,免費提供超過1千種常見的Java和Python軟體套件,涵蓋TensorFlow、Pandas、Scikit-learn等熱門的機器學習與人工智慧軟體專案。

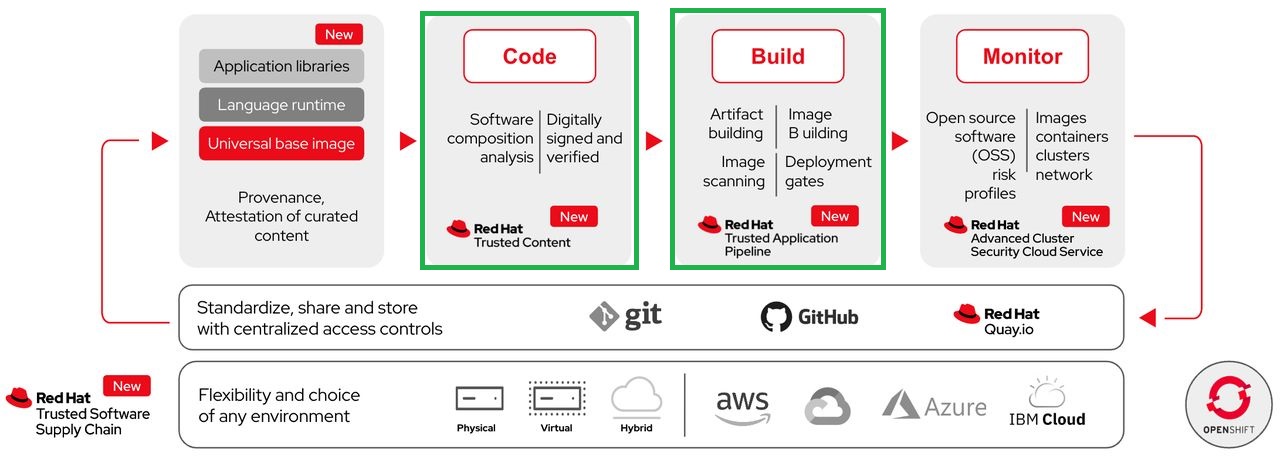

除了公有雲大廠Google帶頭推動軟體資安防護,作為長期推廣開放原始碼軟體產品與服務的主力系統平臺廠商紅帽,今年上半也正式投入這個領域的經營,他們在5月底舉行的年度用戶大會期間,宣布推出Red Hat Trusted Software Supply Chain,希望能藉此強化因應軟體供應鏈資安漏洞的韌性,促成企業與組織導入DevSecOps,吸引更多用戶採行應用程式安全開發與部署實務,將資安整合到軟體開發生命週期。

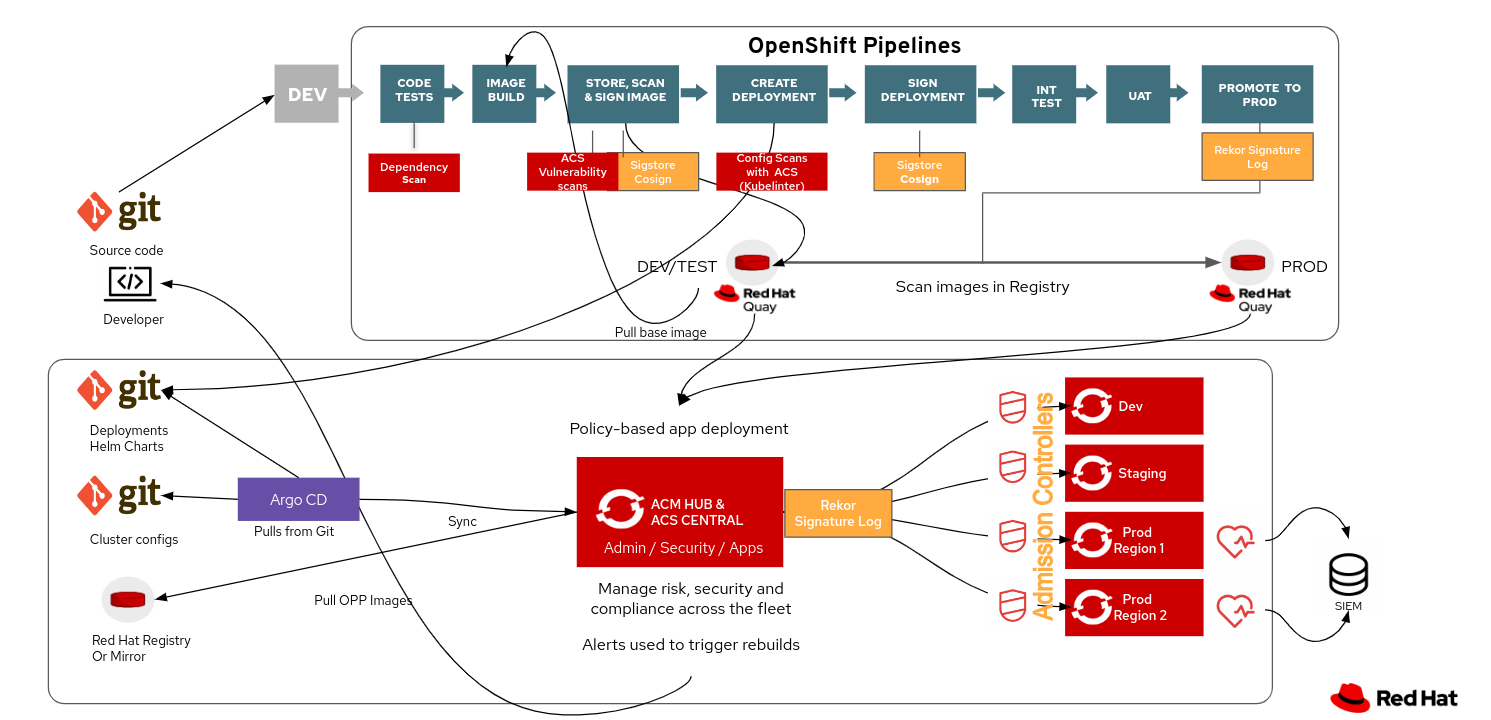

在這套解決方案當中,紅帽秉持既有的系統映像防護軟體Red Hat Quay、雲端原生防護服務Red Hat Advanced Cluster Security(ACS)之餘,也將推出兩款新的雲端服務,分別是:Red Hat Trusted Application Pipeline(RHTAP)、RedHat Trusted Content(RHTC)。

針對程式碼組建,提供整合安全概念的CI/CD管線流程

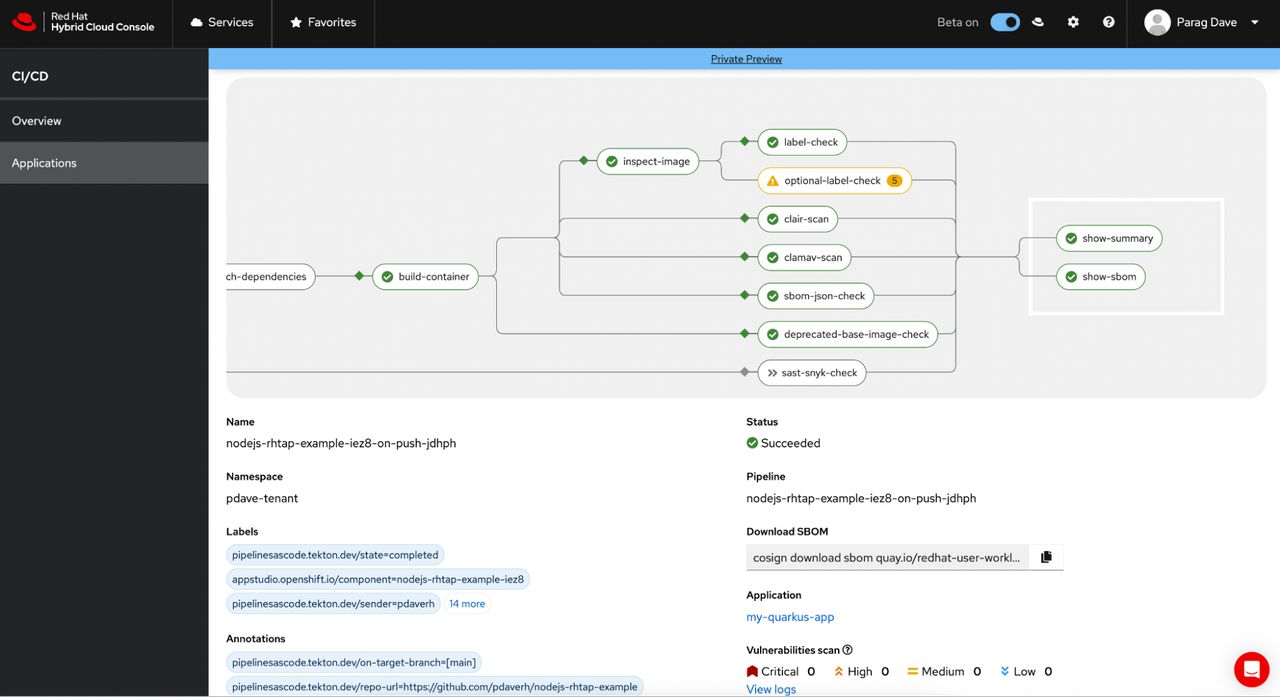

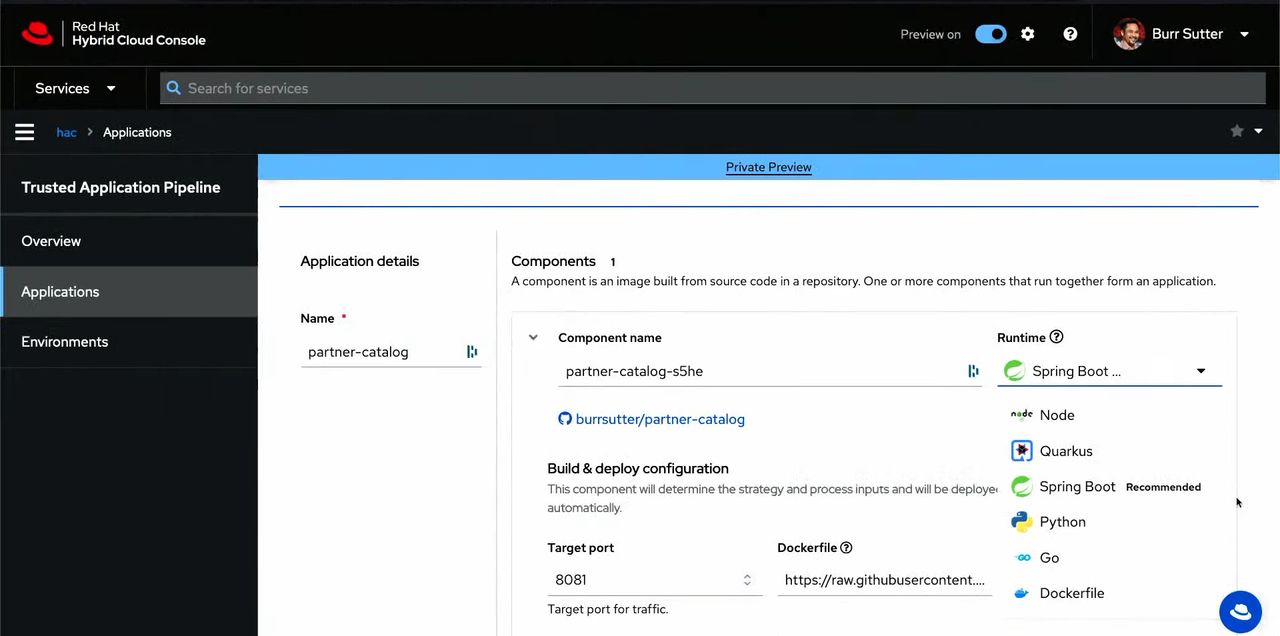

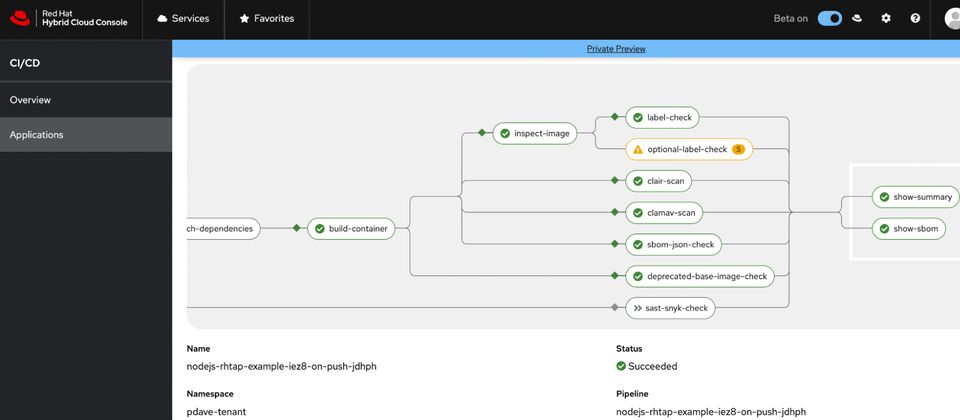

其中的RHTAP目前已開放用戶預覽,這套雲端服務發展的基礎,源於紅帽開發與維護的開放原始碼軟體專案Sigstore,可提供用於雲端原生環境簽署的免費標準,對於許多位處軟體開發流程上游的社群而言,也能從中獲得維繫共享資安基礎架構的關鍵部分,紅帽表示,這裡會供應朝向資安防護發展的軟體持續整合/持續交付(CI/CD)服務,結合他們組建自家商用軟體產品的專業知識,簡化採用相關流程與技術的程序,可提供一套能馬上使用且聚焦資安防護的開發管線流程(pipeline),改善調度指揮相關作業的安全性,以及遵循業界標準與法規要求的程度,而不會拖慢軟體開發生產速度與效率。

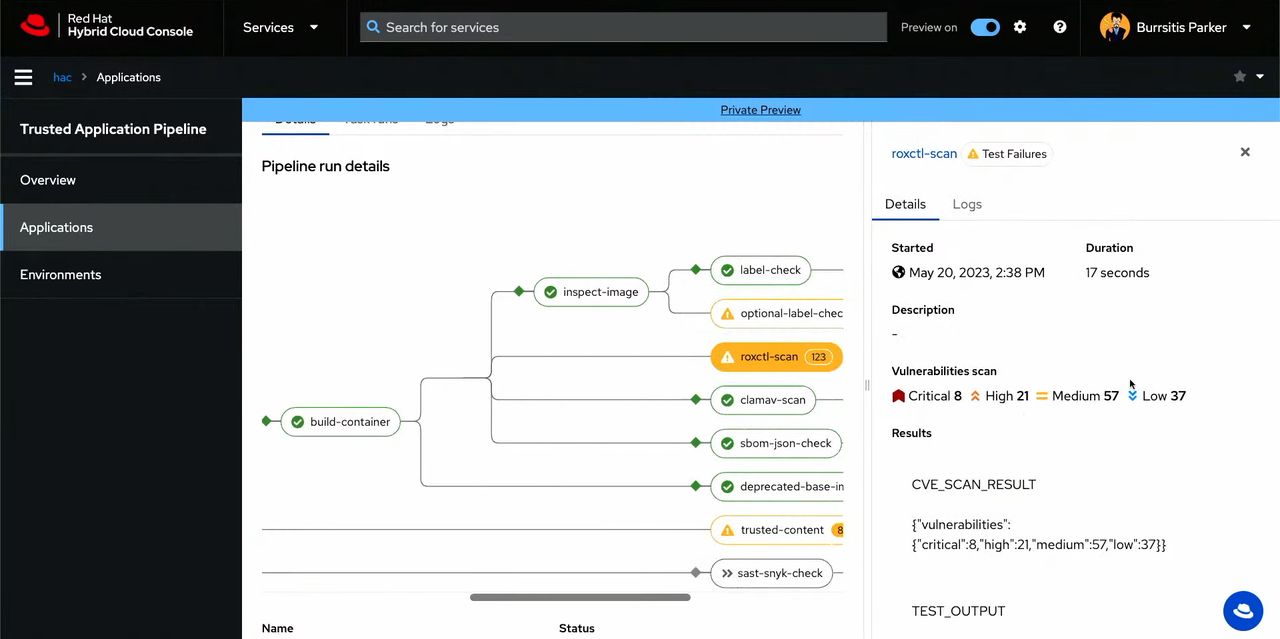

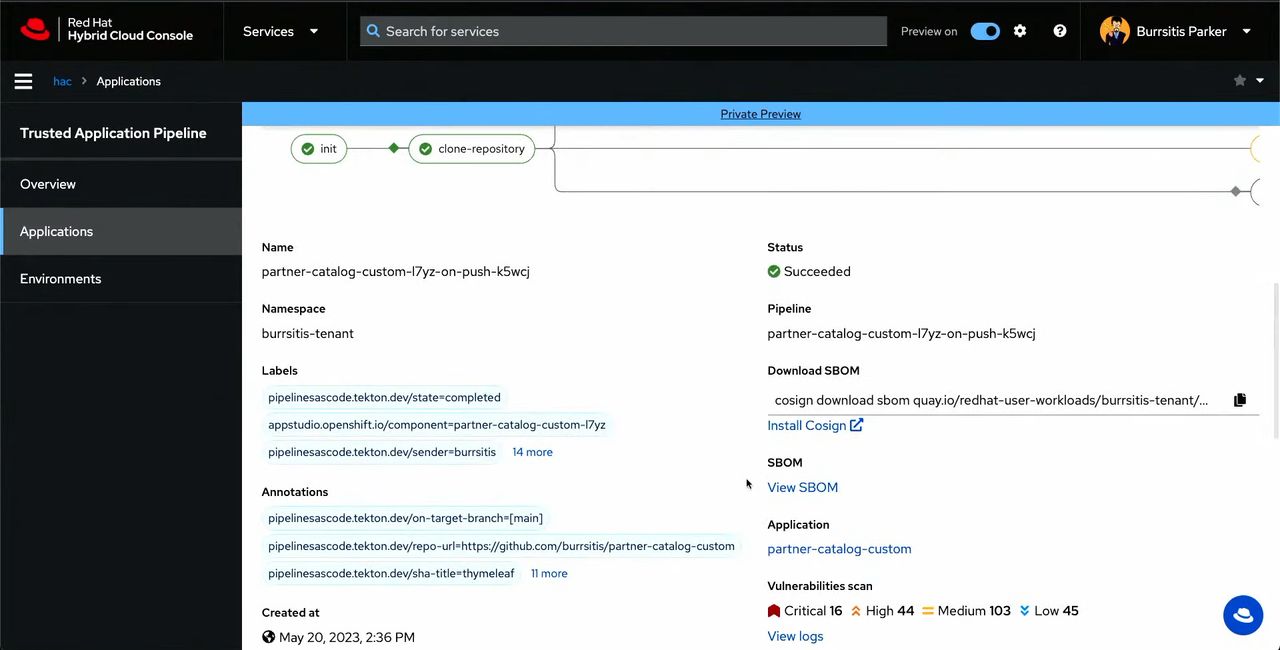

具體而言,RHTAP會在開放原始碼軟體相依性的範圍之內,為開發人員提供已知資安漏洞與風險的即時知識,並提出矯正這些問題、大幅降低威脅的可行建議,協助減少開發時間與成本。開發人員能運用自動化、聚焦在資安的CI/CD流程來組件應用程式,當中會執行系統與容器映像的持續掃描,軟體的來源檢查、見證,以及自動產生遵循業界標準與法規要求的軟體物件清單,促使IT部分能夠精確掌握軟體元件的資產,同時改善開發效率與生產力。

Red Hat Trusted Application Pipeline負責守護應用程式組建流程的安全性,提供自動化、聚焦在資安的CI/CD工作流程,可持續執行映像掃描、來源檢測、見證查核,以及SBOM的自動產生,以遵循業界標準與法規要求。

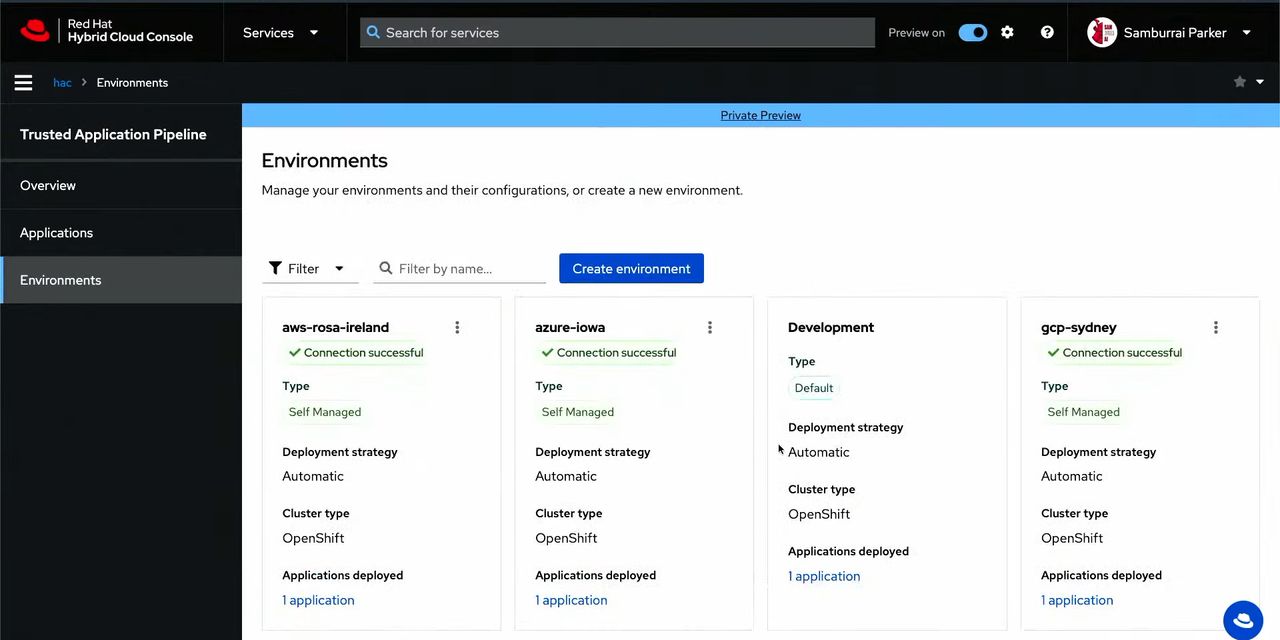

而在整合CI/CD開發管線流程之後,RHTAP可協助用戶強化應用系統的軟體供應鏈安全,開發者能以更有效率的方式組建應用程式,透過簡便方式將軟體整合至Linux容器,之後僅需透過幾個點選的動作,即可部署到紅帽OpenShift或其他Kubernetes平臺。

舉例來說,企業如要經由雲端服務匯入git儲存庫,設定容器原生程式持續執行組建、測試、部署的管線流程,相關的操作步驟數量能夠因此變得更少;在此同時,企業可進行程式原始碼與遞移相依性(Transitive dependencies,是指軟體元件之間存在著間接相依性)的檢測,而程式組建過程中,也能自動產生軟體物料清單(SBOM);透過發行條件政策引擎的使用,可協助企業查驗與提升容器映像的安全性,RHTAP能確認這些環境能否遵循SLSA這類業界軟體安全框架的要求,維持一致性。

紅帽表示,目前如果要實現上述的使用方式,往往需要大量人工作業處理,用戶必須事先撰寫數百行自動化處理程式碼,才能一口氣完成容器化應用程式的組建、測試、部署,而手動處理有可能導致潛在的動作摩擦與人為錯誤,從而衍生新的風險、拖慢完成整體程式開發產量的速度。

基本上,RHTAP在守護應用程式組建系統安全性,以及整理說明全部套件與相依性的部分,預計將提供許多減輕人工負擔的功能,像是:可匯入用戶既有的GitHub儲存庫,也能使用紅帽提供的多種套裝樣本來處理;提供開發管線流程,用戶能在建立Java、Python、Node、Go等語言或開發平臺的應用程式時,將軟體整合到容器映像當中,並經由Kubernetes環境的自定資源定義(CRD)控制器Tekton Chains,將適當的見證、密碼學簽章,以及來源資訊,套用到容器映像。

若需支援GitOps的持續部署作業(CD),RHTAP也能經由本身內嵌的宣告式工具ArgoCD(同樣是以Kubernetes控制器實作而成),而將應用程式部署至用戶的Kubernetes。

在容器映像的發布上,RHTAP能提供企業級的契約驅動(contract-driven)軟體發行規畫,可提供超過43種以政策語言Rego寫成的規則,用來查驗用戶的容器映像是否符合SLSA指引的要求,例如,在自動產生的SBOM當中,需提供完成簽署的程式組建來源資訊,以及程式組建必須在網路隔離的狀態執行,基礎映像須從適當的容器映像登錄服務拉取。

強化預防與識別惡意程式碼的能力

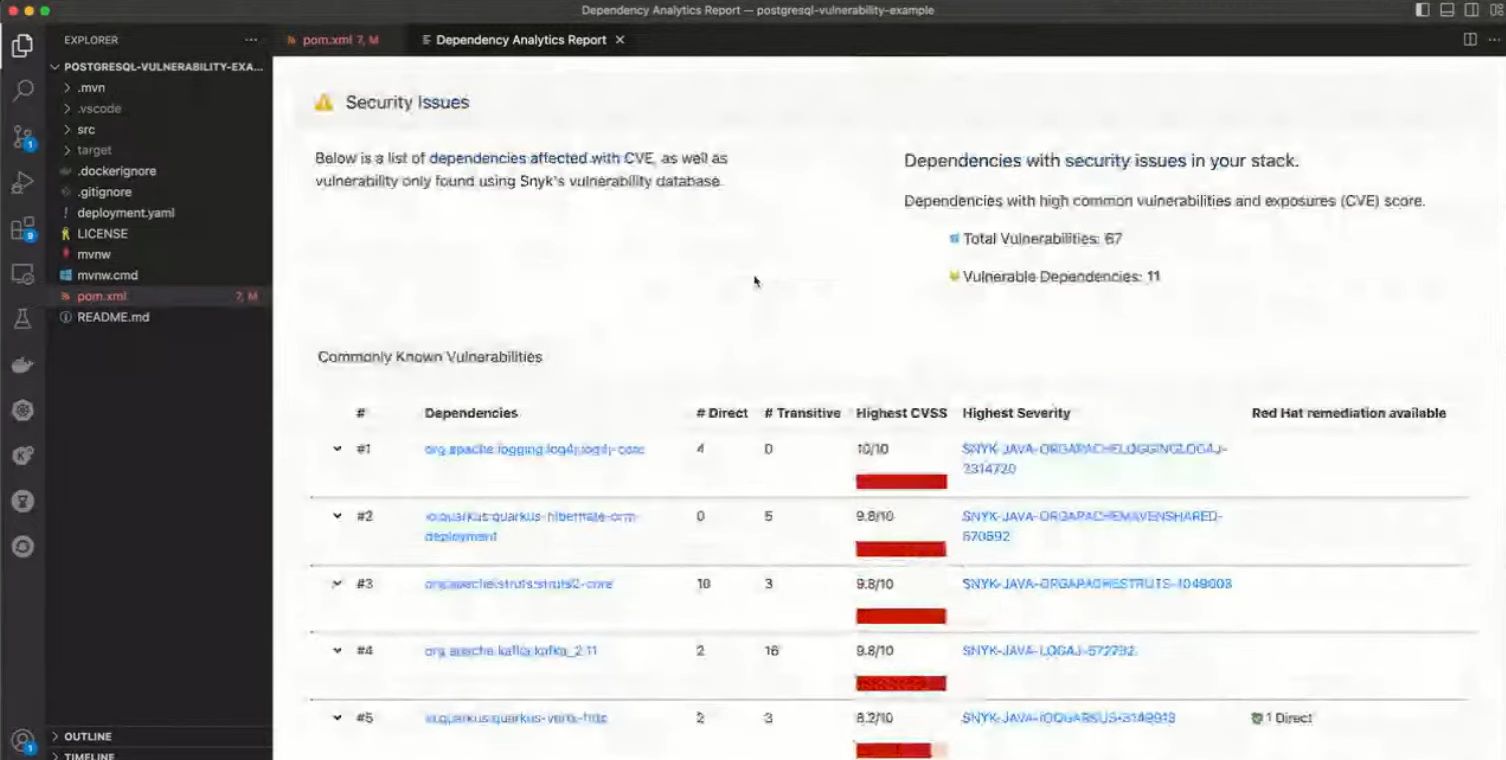

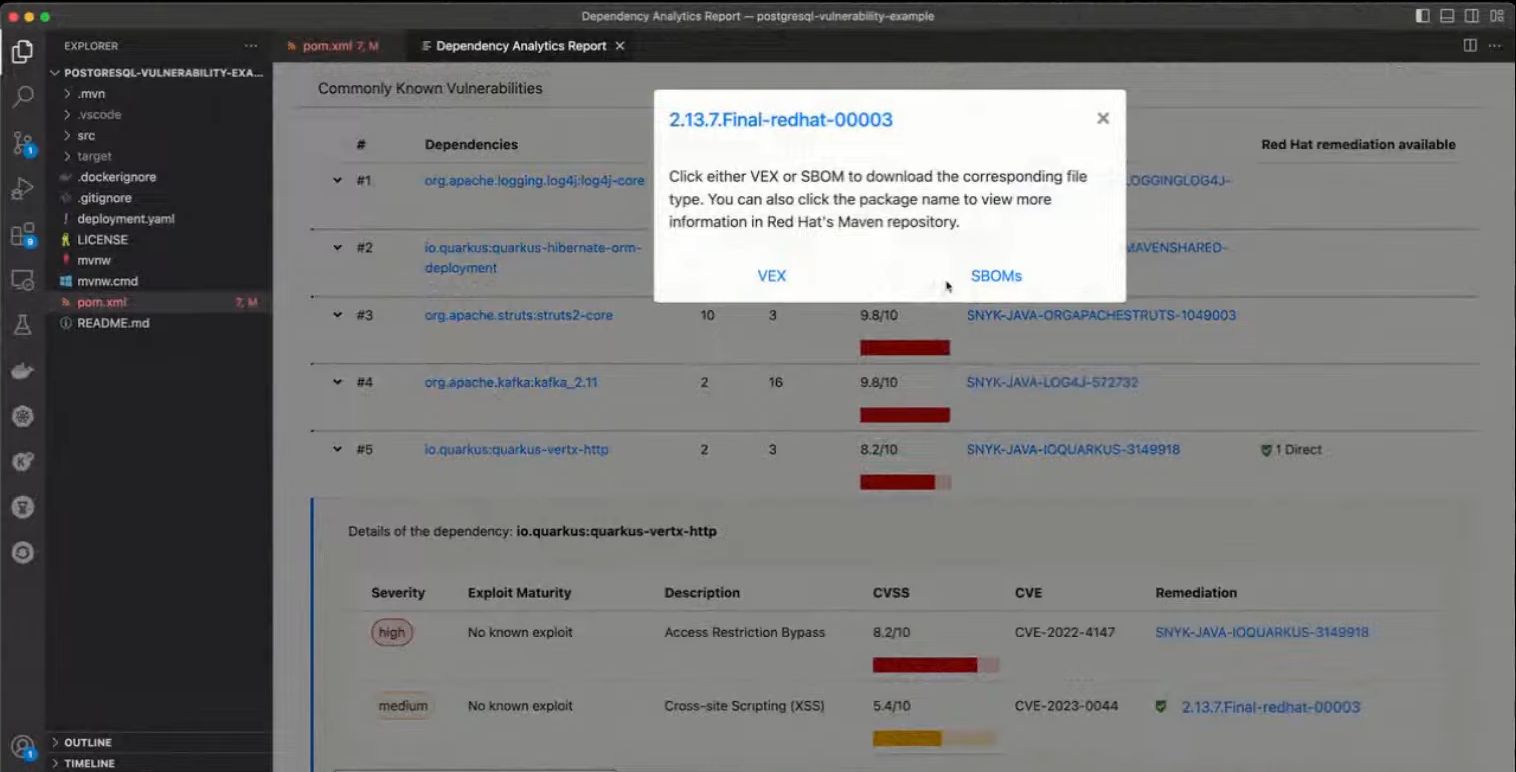

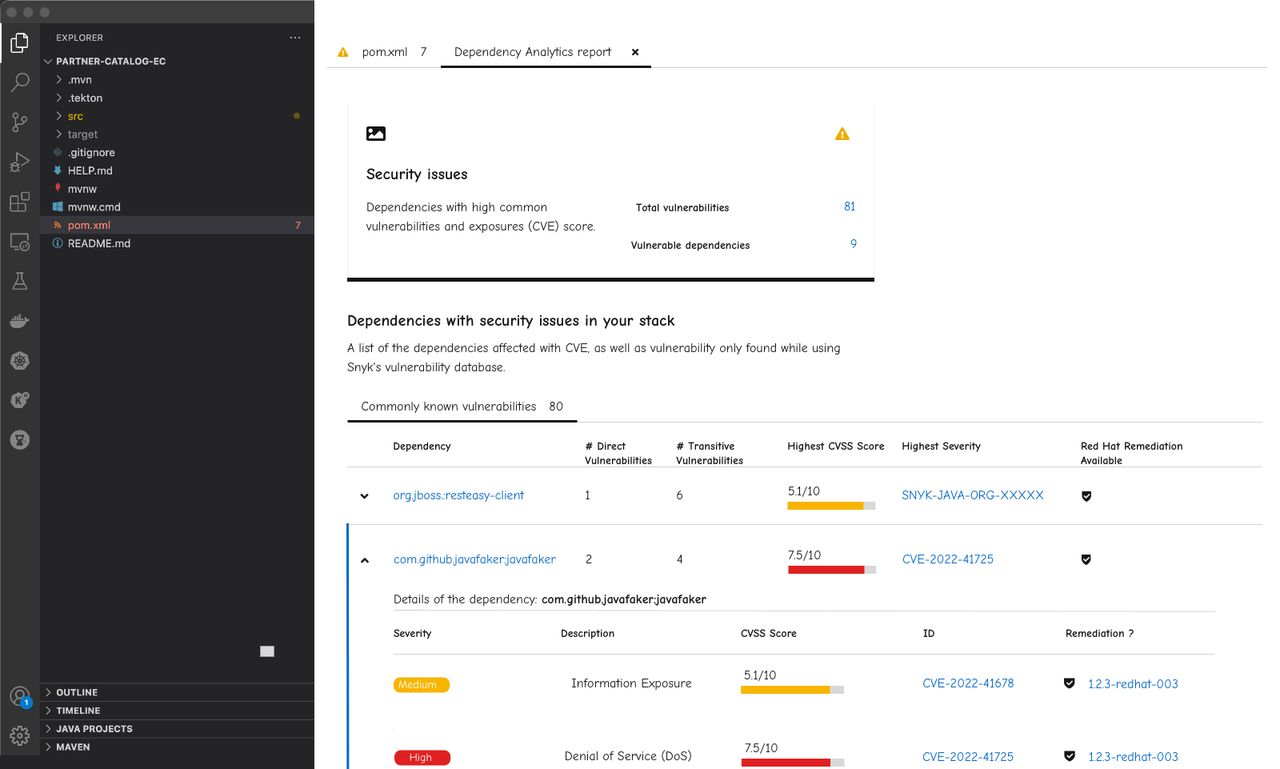

至於RHTC的作用,能協助用戶在開發程式碼的階段,就能辨別遞移相依性與資安漏洞,促使企業與組織能夠在開發流程當中,及早掌握與緩解已知的軟體資安風險與漏洞暴露,可免除手動處理的困難、避免進行耗時耗力的重複作業。

而有了RHTC之後,用戶可在此存取受信任的內容儲存庫:紅帽本身組建與精選的開放原始碼軟體內容,這些都是套用他們內部最佳實務而成,已完成簽署、來歷查核,並提供他們的見證,開發者可從中挑選可重複使用的元件。

對於已經上線的應用程式,RHTC也能主動監控當中使用的開放原始碼軟體套件,其原始碼是否存在遞移相依性,以及潛在的資安漏洞而可能導致新興或正在崛起的威脅,若出現這類狀況,可發出警示,促使用戶可以更快矯正這些問題。

上述識別機制可整合在開發者電腦使用的整合式開發環境(IDE),當中會執行即時的軟體組成分析(Software Composition Analysis,SCA)。除此之外,RHTC也將提供更容易查詢紅帽產品與套件相關的資安漏洞交換資訊(VEXs),以及軟體物料清單的功能,用戶也能上傳本身擁有的軟體物料清單進行分析,從而深入掌握相依性與漏洞。

關於RHTC的發展,紅帽表示,它是建立在紅帽長期強化自家系統軟體安全的基礎而成,範圍涵蓋他們的企業級Linux作業系統軟體RHEL,以及多個重要的應用程式執行時期元件,橫跨Java、Node、Python軟體生態體系,可提供企業級、經過安全強化,而且是值得信任的軟體內容與專業知識,讓用戶開發應用程式時,能夠更安心搭配開放原始碼軟體套件。

在軟體開發流程當中,Red Hat Trusted Content負責守護程式碼層級的安全性,提供通過紅帽檢核的授信任軟體套件內容儲存庫,以及整合在整合式開發環境(IDE)的軟體組成分析工具,檢查使否存在已知資安漏洞與遞移相依性。

產品資訊

Red Hat Trusted Software Supply Chain

●原廠:Red Hat

●建議售價:廠商未提供

●解決方案型態:雲端服務

●涵蓋產品與服務:

Red Hat Trusted Content負責程式碼管理

Red Hat Trusted Application Pipeline負責組建管線流程調度指揮

Red Hat Advanced Cluster Security Cloud Service負責執行階段監控

Red Hat Quay負責系統映像管理

●功效:精進DevSecOps推動實務、將資安嵌入軟體開發生命週期

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商】

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23