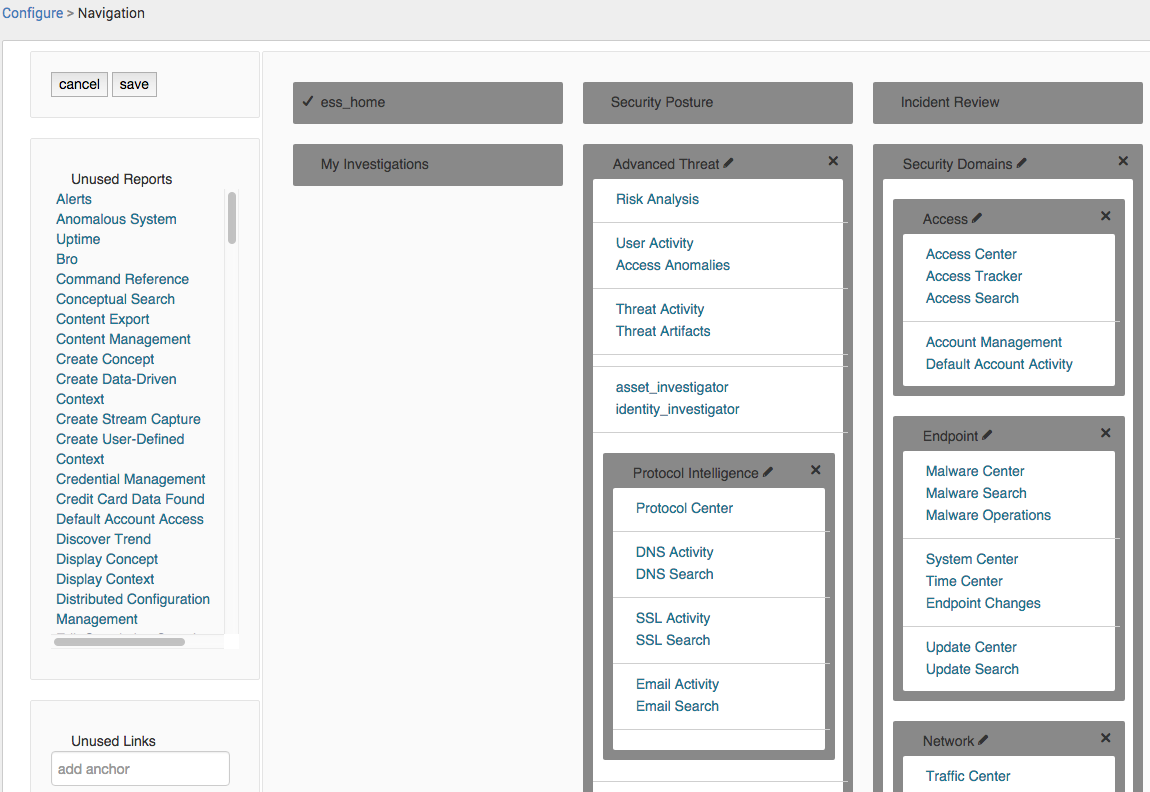

若想要在企業中建置資安事件管理平臺,基於Splunk這套大數據軟體,可搭配該公司提供的加值應用Splunk Enterprise Security(ES),供用戶快速建置、收集相關資訊。

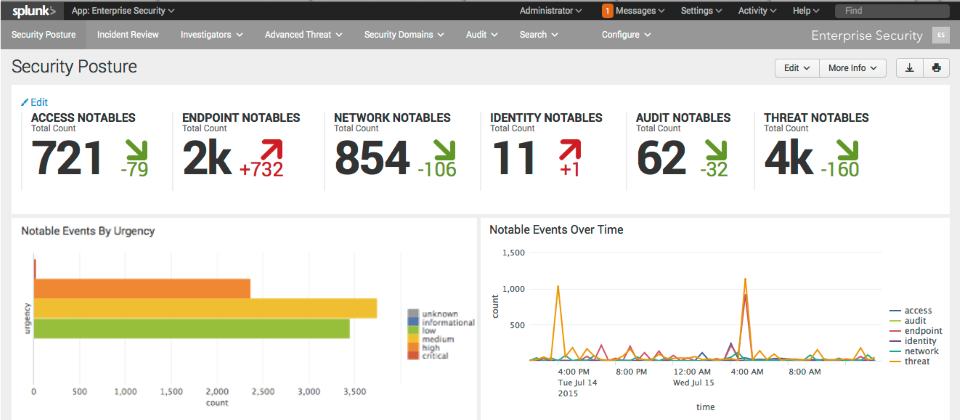

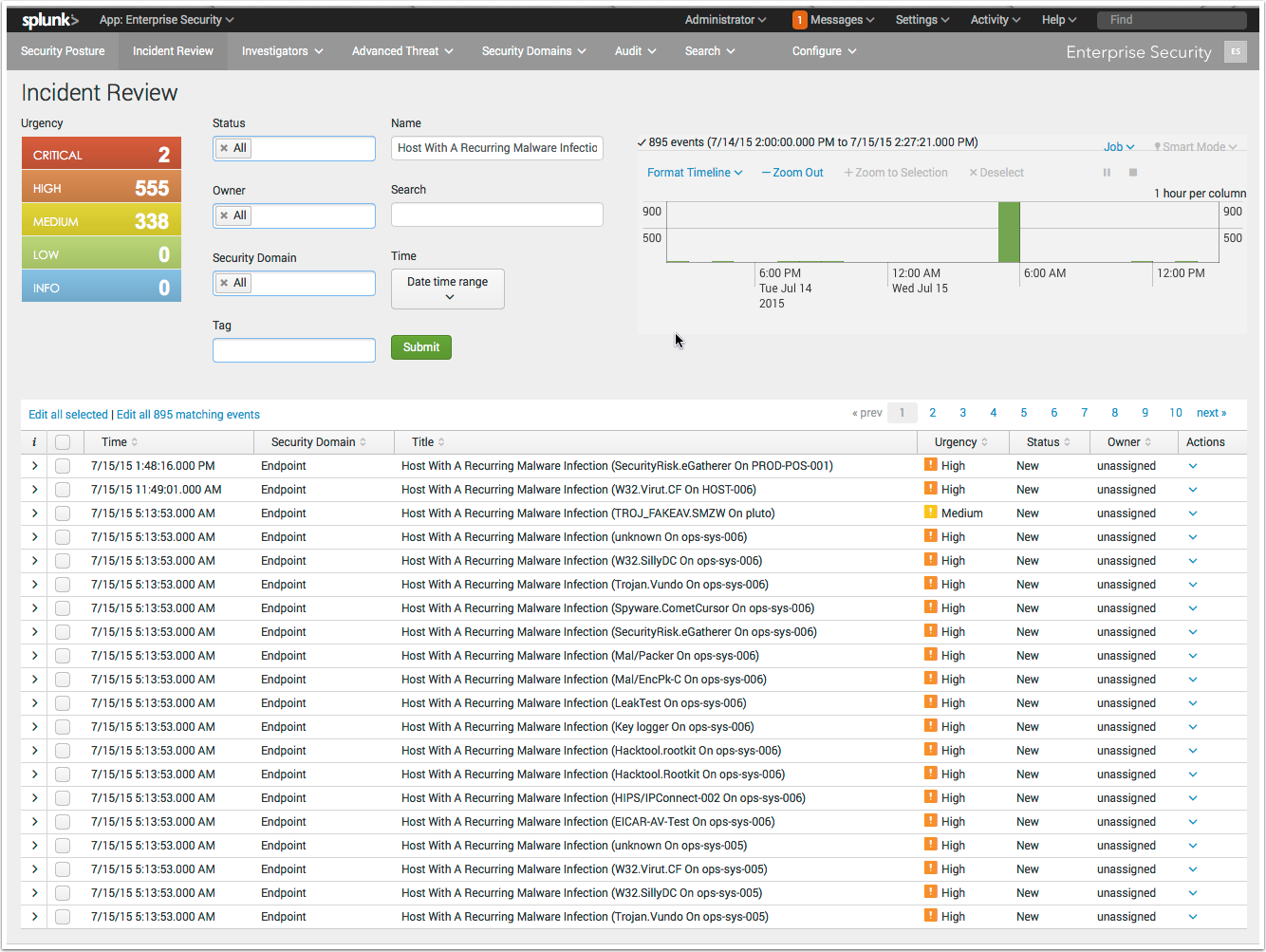

這個工具,可以從已經透過Splunk索引的IDS與IPS工具、網路Proxy軟硬體,以及電腦端點防毒軟體,驗證這些設備的記錄檔案。首先,管理者可從安全狀態儀表板,得知1天之內企業內部資安狀態的摘要與重要事件。接著,利用事故回顧儀表板,能夠進一步找出在反覆遭受惡意程式入侵的主機中,所發生的重大事件,並聚焦在指定時間區段。

Splunk Enterprise Security提供資安人員檢視由Splunk索引,且有關資安事件的記錄,並以嚴重程度歸類,讓這些管理者能決定優先處理與分析的問題。

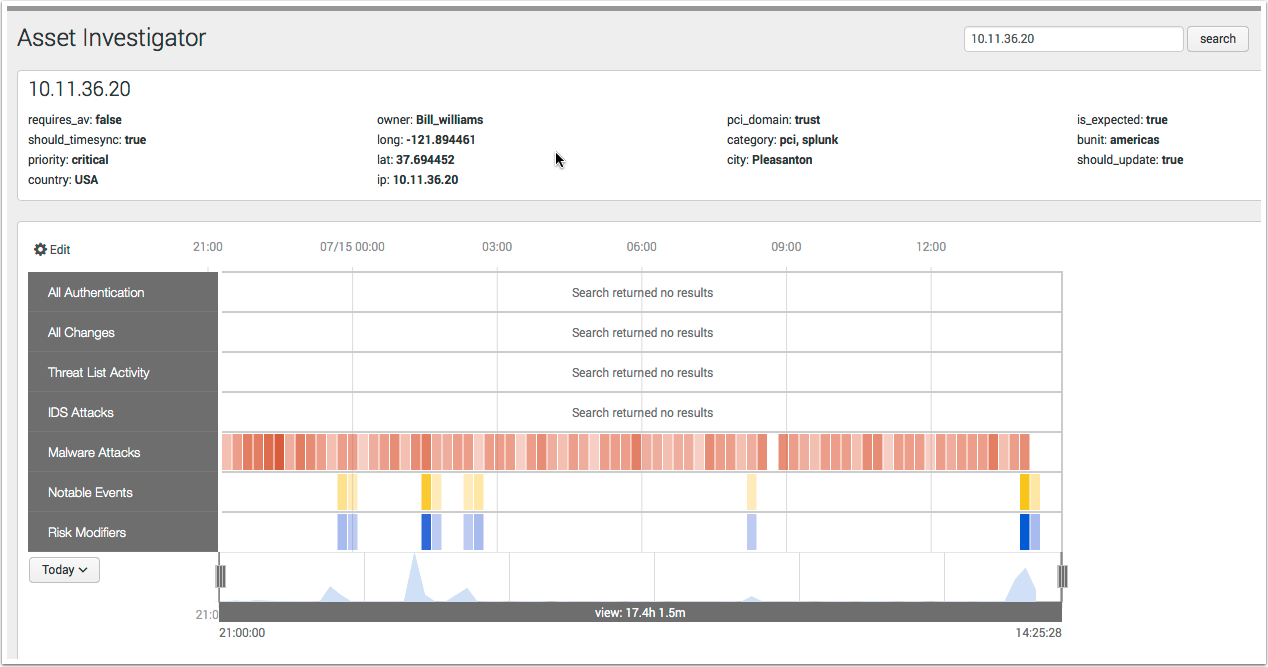

然後,針對有問題的電腦主機或是網路設備,開啟資產調查工具,這個模組可檢視單一設備的事件,並加以威脅種類分組顯示;而透過自動識別關鍵字串,管理者可從原始記錄中,找到其中的重要資訊。

從儀表板得知企業內部的資安情況後,在這些可能持續受到攻擊的電腦,資安人員可透過Asset Investigator加以檢視受害情況,以圖中這臺網路設備而言,最近幾個小時一直受到惡意軟體的攻擊,資安人員便能繼續追查其來源。

這個結果可輸出相關報表,並且納入事故回顧儀表板的重要事件中,使後續再找尋資安事件的源頭時,更有效率。

支援多人共同調查,並能快速分析連續攻擊事件之間的關連性

ES這個應用軟體最新的版本是4.0.1,必須搭配Splunk 6.3.0版以上的主程式才能運作,而使用3.0之後版本的用戶,可直接透過安裝程式升級。自4.0改版後,ES提供調查時間軸(Investigator Timeline)事件檢視功能,以便管理者追蹤先前遭受的攻擊、大規模惡意軟體感染、資料外洩等資安事件,並支援多人在時間軸上加入相關事件、註解,以及分享給其他成員,藉此共同調查,找出問題的徵結點。

新版本也能在調查日誌(Investigator Journal)中,持續追蹤之前指定搜尋與活動情形,藉此快速分析多階段攻擊事件的關連。

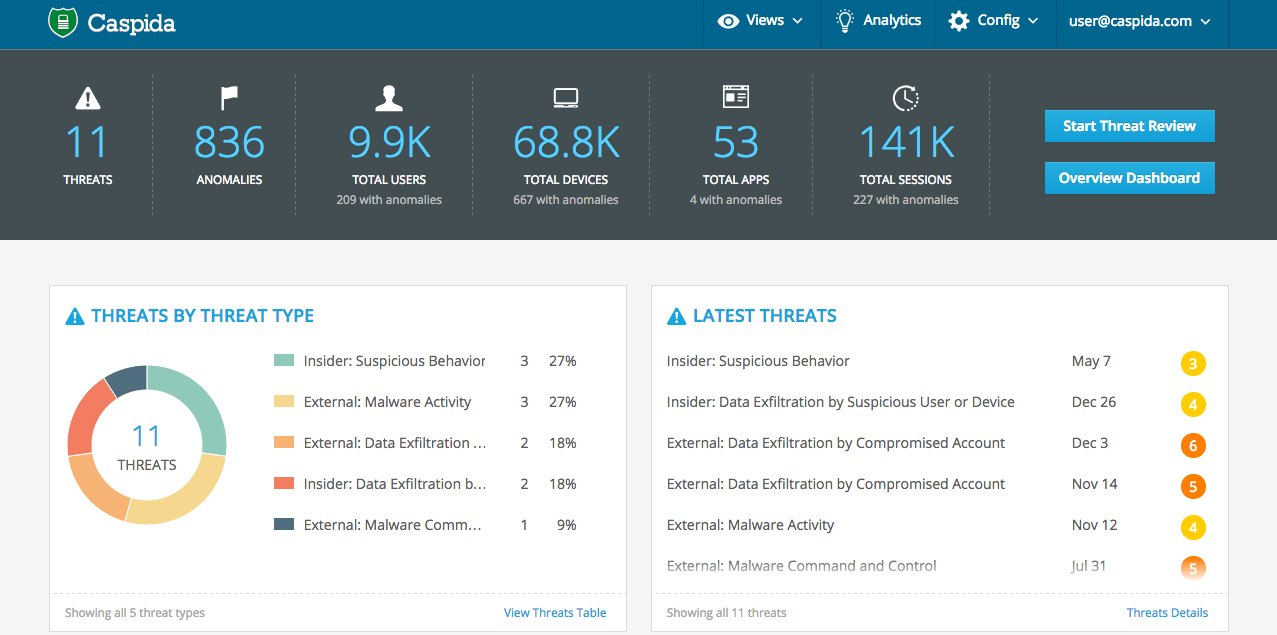

新版ES也與使用者行為分析工具(UBA)整合,這個軟體可透過機器學習的方式,並依據使用者行為基礎,歸納群組分析結果與關連,藉此改善資安威脅偵測能力。UBA也提供視覺化資訊,協助安人員從惡意行為記錄中,更有效率找出並關注這些資安問題。

Splunk將ES與旗下的使用者行為分析工具(UBA)整合,ES的用戶可藉由這個工具,找出未知或是隱藏的威脅,改善偵測能力,並提供事件分級的功能,加速資安監控中心(SOC)的運作效率。

提供資安規則快速設定,用戶可自行為ES添加功能

針對組態與權限管理介面,Splunk ES 4也有所改進,針對配置資安規則的部分,提供表單供用戶快速設定,取代原本需要自行下達搜尋指令的情況。此外,在儀表板中大部分的重要指標,從原本提供過去24小時的資料,調整為顯示48小時的分析數據,不過,Security Posture安全狀態儀表板仍維持以24小時資料為主。

Splunk ES 4為資安規則的部分提供表單式的選項功能,對於管理者而言,便無須像舊版本自行下達一段複雜的指令,也能減少直接編寫指令必須以其他方式驗證,功能是否符合預期的情形。

ES 也提供Enterprise Security Framework框架,因此用戶或是其他廠商,可為這套加值應用軟體增加其他功能,並執行其中的警示訊息管理、風險評分,或是威脅情報收集等。

在威脅情報整合上,管理者也能透過ES,接收由TAXII組織的共享資訊威脅情報,ES 4加入以憑證進行認證的方式,增加其安全性。

產品資訊

●代理商:零壹科技(02)2656-5656

●版本:4.0.1

●建議售價:廠商未提供

●主程式需求:Splunk 6.3.0版以上

●處理器需求:64位元架構、2.0GHz的16個處理器核心

●記憶體需求:32GB

●儲存空間需求:2個10,000轉300GB硬碟,並以RAID 1部署

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-06