iThome

臺灣新版《個人資料保護法》制定都參考APEC和OECD的隱私權綱領,而英國BSI在2009年6月推出的英國個人資料保護標準BS 10012,也在同樣的參考基礎上,制定一套保護個資框架與實務作法。

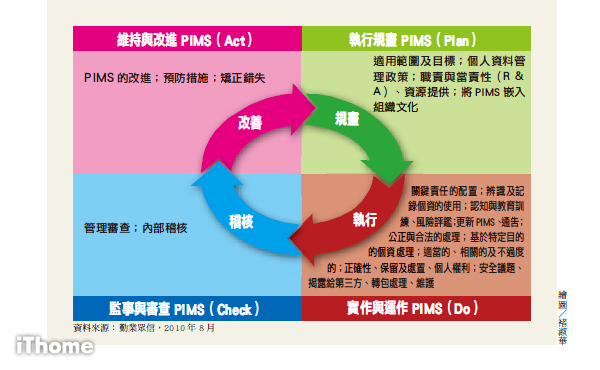

勤業眾信副總經理萬幼筠以及臺灣BSI副總經理蒲樹盛都認為,BS 10012透過一套完整的P(規畫)、D(執行)、C(稽核)和A(改善)的循環流程,建立一套完善個資保護的框架和最佳實務(Best Practice),不論新版個資法施行細則是否已經完成制定,同樣具有參考價值。

目前許多政府部門,為了讓個資保護的作法能夠從點擴及線與面,也接受BS 10012相關的教育訓練,作為各政府機關執行個資保護作為時的重要參考框架。

正確心態是個資保護的第一要務

新版個資法的刑責普遍加重,公司主管也負有刑責,許多企業在考量因應個資法的同時,第一考慮的點就是「如何避免被告」,而且相關的資安或個資保護措施,也都奠基在不被告或者是被告知後,可以順利脫身的基礎上而來。

但是,蒲樹盛認為,一旦企業心態有所偏頗,個資保護就容易淪為虛應故事、炒短線的作法,便無法從點擴及到線和面。他說:「這樣的個資保護作法,遲早會因為不夠深入或面向不夠廣,而造成個資外洩的疏漏。」

為什麼個資保護第一要務就是匡正心態,蒲樹盛以「密件副本」的概念做說明。他指出,許多有個資保護概念的人在寄送電子郵件時,就會習慣性把普遍多數的收件人名單列入密件副本中,避免電子郵件被收集;但這種密件副本的觀念卻不一定深入到每個電子郵件收發者的身上。這也如同企業對個資保護的概念,如果不能深入到每一個同仁的心理,無意間的小動作,例如一時疏忽,把所有收件人都列在收件者或者副本收件者的欄位中,類似因為無意動作導致的資料外洩,也可能造成很大的客戶資料外洩後遺症。

蒲樹盛強調,客戶信任企業而將寶貴的個人資料交付企業使用,企業理應負起完善的保護之責。但是,目前普遍現象都是,企業多從「如何不被告」或者是「可以證明已經做好相關個資防護措施」的角度所做的個資防護措施。

這種目的性的作為,通常是哪裡有洞補哪裡,在無法深入企業流程進行個資盤點,無法了解企業重要的個資有哪些,會經過哪些部門與作業流程,一個有意或無意的疏失,都可能造成嚴重個資外洩。就像是房屋捉漏一樣,蒲樹盛說,若不能找到漏水的源頭,只是修補好漏水處,永遠會有再次漏水的可能性。

「企業是不是真的站在保護客戶個資的立場來做個資保護措施,深入的程度一定和只是避免被告有極大的差異。」蒲樹盛說道。也因此,他建議臺灣企業在進行個資保護時,一定要有正確的心態,如此一來,相關個資保護的作法、方向才會對,才不至於造成方向偏差。

不過,蒲樹盛也觀察到,現在許多企業還沒進行相關的個資保護措施,有時候是高階主管還沒有意識到新版個資法對企業影響的深入層面。

目前常見的現象可能是,單就法律面而言,新版個資法對個資保護的精神和舊版類似,所以法務部門不認為對企業影響層面會比舊法更深入,所以就沒有跟公司高層提醒新版個資法的影響和嚴重性。就IT部門而言,IT部門能掌控的多為電子資料檔案,如果有導入相關的資安政策,就已經連帶做好相關的個資保護,不是認為沒有必要再提醒新版個資法對企業的衝擊,就是認為,IT部門沒有能力承擔個資保護之責,反而直接或間接地規避類似的提醒責任。

對於這些現象,蒲樹盛認為,唯有多從正面積極的角度出發,鼓勵企業內各部門重視個資保護的重要性與價值,才可能完善個資保護的作法。「畢竟,個資保護不是單一部門的責任,而是全公司每個同仁的共通責任。」他說。

在ISO 27001基礎加上BS 10012作法

萬幼筠表示,勤業眾信花2年多的時間,歸納出一套企業個資保護的方法論。從協助客戶逐步完善個資保護的實務經驗,加上參考ISO 27001資安認證和BS 10012(英國個人資料保護標準)的資訊安全框架和個資保護的實務作法,以及從訴訟原則上的「沒有故意」、「沒有過失」、「善盡善良管理人之責」和「沒有不可抗力因素」的角度,發展出這套方法論的框架。但他強調,目前這一套方法論還沒有對應施行細則,仍有一些細節之處需要調整,但整體企業個資保護方向仍是正確的。

根據勤業眾信過去推動ISO 27001資訊安全認證的經驗,個人資料只是資訊資產的一部份而已,若單純以ISO 27001的資安管理框架來看,萬幼筠認為,距離企業要做好個資保護,仍有一段差距。因此,為了完善企業個資保護的實務作法,勤業眾信參考英國國家標準局(BSI)在2009年6月推出的BS 10012標準,參考其個資保護管理實務上PDCA的作法,完善勤業眾信個資保護的方法論。

BS 10012非常侷限在個人資料的保護,強調深度確保個人資料安全的實務作法。蒲樹盛表示,ISO 27001資安認證所囊括的範圍,除了個人資料以外,還包含營業秘密、財務資訊等其他機密資料,廣度較個資保護為廣,但對於專門個資保護的深度較淺。蒲樹盛說:「ISO 27001是資安的基本防護架構,而BS 10012則針對個人資料提供深度保護,兩者相輔相成。」他認為,企業也可趁此時利用BS 10012的個資保護框架,重新檢查每一個個資保護環節是否符合個資法的規範。

萬幼筠說,BS 10012是一套個資保護框架,也是企業進行個資保護管理PDCA實務作法的國際標準,不僅符合臺灣《個人資料保護法》的立法精神,更是目前少數提供個資保護實務作法的標準。萬幼筠認為,對於有真正落實、深化ISO 27001資安認證的企業,因應新版《個人資料保護法》的來臨,可以新增加BS 10012的實務作法,藉此完善企業對個人資料的保護措施。

作法1 形成內部共識、制訂個資保護政策

《個人資料保護法》過關後,將直接衝擊許多企業內部現有的作業流程,企業是否已經正視到該法一旦實施後,將對企業造成實質衝擊,而內部如何因應這樣的衝擊是否有共識,才是企業是否已經做好新版個資法應對的證明。

萬幼筠表示,新版《個人資料保護法》中的「可歸責性」(Accountability)是一個重要的立法精神,由於未來新法加重企業刑事責任和提高民事賠償上限,企業面臨個資外洩或不當使用的風險比以往高出許多,個人資料的保護就不能由兼職單位或人員負責控管,制訂個資保護政策、成立管控個資專責單位,則是企業正視新版個資法衝擊的第一步。

為了證明企業的確重視個資保護,萬幼筠認為,這樣的個資控管專責組織,也應該清楚明列在公司組織架構表和工作執掌說明內容上,以示慎重。他也說,目前電子化檔案可以由IT部門作為電子化個資的中控單位,但紙本個資則沒有任何單位可以作為個資控管單位。因此,公司個資管控專責單位的組織架構和工作說明,更顯得重要。

蒲樹盛對此表示同意,他認為,企業內對《個人資料保護法》因應如果有共識,第一件事情就是制定個資保護的政策,為了符合BS 10012規範,就應該攤開組織表,審視每個部門的功能執掌,並設立一個專責的個資管理單位,稱之為「Data Controller」,負責個資的蒐集、使用、傳遞、銷毀和保存。蒲樹盛表示,個資發送給誰、又被轉送給誰,中間所有傳遞的軌跡流程,都應該有專責的人或單位負責。

作法2 進行個人資料盤點、確定範圍

《個人資料保護法》通過後,企業也必須回頭審視手邊擁有的個人資料,是否是當事人提供或間接蒐集而來,而這些個資使用目的是否已有變更,這些個資狀態都攸關企業未來在使用這些個資時,是否必須再取得當事人同意。

萬幼筠指出,機關企業應該從業務流程的資訊流,去盤點企業目前所擁有的個資種類、數量和形式等,企業必須盤點到底有哪些個人資料,而這些個資來源是直接或者是間接蒐集而來的。要做個資盤點,蒲樹盛說,從資料的生命周期來看個資盤點是最適當的方式之一,從規畫、教育訓練、個資盤點並產生類別清單、個資流向、個資歷程等,就可以清楚掌握每一個資料的來龍去脈。

舉例而言,若企業內有一個會員申請的資料,除了要從資料的生命周期確定這份會員資料中,哪些是重要的、企業需保護的個資?這份會員申請單會流經哪些部門?有哪些部門或同仁會使用這份個資?在使用的過程中,是否允許其他人複製使用?這份個資最終會以何種形式儲存在哪個部門或人員手中?而最後的資料銷毀流程,是誰負責?又是以何種型態處理呢?

目前越來越多的資料是儲存在各種應用系統中,萬幼筠以金融業為例,一間金控銀行有2千臺伺服器,2百個不同資料庫,每個資料庫有超過20個以上的資料表。若進一步分析每個資料表中「ID」欄位的意義,到底指的是個人身分證字號,還是使用者登入帳號,這些都必須看到程式碼才可能知道。

萬幼筠說,對於企業而言,這些個人資料盤點的流程,是最花時間也最需要人力的關卡。許多企業都在尋找自動化個資盤點的工具,但目前而言,仍須以半人工查驗的方式,才能盤點出企業內的個人資料有哪些資料類型和種類。即使是因應無店面零售業提早在今年7月1日就優先適用現行電腦處理個人資料保護法的博客來網路書店,到現在為止,個資盤點的流程仍舊在持續進行中。

除了盤點電子檔的個人資料外,萬幼筠提醒,「除了要盤點電子化的個人資料外,企業還必須盤點紙本的資料。」若民眾到銀行開戶,會填寫很多書面申請表,銀行會掃描轉存成影像檔、PDF檔或其他電子化格式存檔,但這些紙本資料因為都有當事人的詳細個人資料,因此企業對紙本個人資料進行各種個資處理、利用、儲存甚至刪除等,都不可以忽略紙本個資這一個環節。

蒲樹盛也同意,因應新版個資法規定,管理上就必須意識到有紙本個資的管理,但因為電子檔形式的資料庫儲存個資量大,相關的管制措施就應該更為嚴格、謹慎才是。

作法3 進行隱私權衝擊分析

隱私權衝擊分析(Privacy Impact Assessment,簡稱PIA)主要是為了點出,各種系統在開發過程中,可能觸發的個資和隱私權議題。一般而言,為了讓隱私權衝擊分析更有效率,這會是日常流程的一部份,而透過隱私權衝擊分析,企業可以確保一個新系統在開發的過程中,都能符合各種法規遵循、公司治理、客戶和商業隱私保護的需求。

舉例而言,如果銀行要作隱私權衝擊分析,就必須先看過所有業務流程,然後挑選內含個人資料的資訊流,例如,信用卡、財富管理、客戶服務等有個資的應用系統,再使用分析方法篩選出具有可識別個人身分的系統作分析評估。

作法4 分析業務活動資料熱點和關鍵環境

勤業眾信有一套BIF(Business Information Framework)方法論,萬幼筠表示,這個就是從業務流程去看個人資料的資訊流向,並針對各種應用系統作分析,確認組織內部所儲存的客人資料和儲存位置,也可以進一步了解目前企業控管程度和法規遵循的程度。

例如,網路購物業者的客戶資料會流經第三方物流業者,公司內部則會經過訂購客服系統、財務系統、出貨系統和銷貨系統,若在系統面,則可能會流經CRM系統、ERP系統、資料庫、資料倉儲系統等,最後則會產出一張進出貨和庫存報表、客戶配送資料報表。萬幼筠說,透過這樣的資訊流,可以清楚掌握每一個部門和系統甚至儲存設備上,留有哪些個人資料,也可以進一步分析是否合乎新版《個人資料保護法》對個人資料使用的規範。

作法5 釐清個資權責和所有權

從個資盤點到隱私權衝擊分析,到掌握個資資訊流在每一個應用系統和儲存空間的個資流向後,接下來就是要釐清個資管理的責任,萬幼筠認為,RACI矩陣模型是一個很適合用來釐清個資所有權的工具。

RACI矩陣的R是Responsibility表誰來負責、解決問題之意,A是Accountability表誰來承擔、批准之意,C是Consultation表誰來諮詢、提供意見之意,I是Informed表誰被告知之意。

萬幼筠表示,在這個RACI模型中,左側可以記錄各種個人資料類型,上方則記錄所有的個資資訊流管控者或窗口,在相對應的方格中,填入R、A、C、I,辨別每一種個資類型和負責人的對應關係。他也說,如果,系統使用者端的使用者行為難以區別時,則可以透過企業內部職能衝突風險管理來解決。

作法6 評估個資存放系統的風險是否獲得控管

個人資料保護除了要考慮資訊生命周期的變化,萬幼筠說,資料生命周期和組織內部環境高度相關,企業要結合營運狀況和資訊技術,為個人資料提供一個控管架構。

這個控管架構用來確認企業組織對這些存放個資資訊設備所採用的安控措施,是否做到適當的風險控管。如果有風險控管不當的項目,就可以進一步修改或調整。

作法7 部署合適個資保護與監控的工具

在資料處理的流程中,IT和負責個資管控的主管必須選擇合適的個資保護和監控工具。萬幼筠認為,企業在解讀、評估《個人資料保護法》對企業造成的衝擊與挑戰時,企業主應該正視「企業對個人資料保護」的重要性,而法條對於擁有個資企業的規範上,他建議,企業應該先從架構一個「企業對個人資料保護概念框架」著手。

所謂的企業對個資保護概念框架,是從機關組織是否設定隱私保護組織、政策、規範的治理面開始,逐步延伸到掌控資料處理流程,並對應部署合適的管控措施,對於所有的個資資訊流進行保護,並執行相關的監控措施和進行相關的分析報告。這個完整的過程,就是機關組織在面對個資保護時,從機關組織角度,一直到實際監控作為所架構出來的個資保護概念框架。

萬幼筠特別提醒IT部門主管,不能只聽信廠商片面說法,IT主管必須非常清楚,沒有一個防護措施可以做到「以一擋百」,每一個防護措施都有其保護對策的上限,因此,企業評估個資外洩防護措施時,切忌抱持著只想找到一個萬靈丹來治百病的心態。

蒲樹盛認為,企業心態若是希望用工具解決個資保護的問題,終究只能保護到點的個資,線和面的個資保護就可能因為沒想到、疏忽,而未能做到善良保管人之責。

作法8 記錄與保存個資資訊流向和軌跡

企業參考個資類別和風險高低,選擇合適的個資防護措施之後,為了能夠保存每一筆個資異動的軌跡,重要資安設備和資安事件的Log檔(登錄檔)都必須留存。萬幼筠說,所謂的Log保留不只是保存數位化Log而已,而是中間很多的記錄軌跡都要能夠保留下來,重點在於要能夠「還原」事件原本的面貌。

還原事件原貌就不只是單純收集Log檔而已,連相關資安設備的時間,都必須事先校準過,這樣才有辦法還原事件的原貌。萬幼筠說,日前就有某客戶網站遭到外部駭客入侵,企業為了提告,將收集資安設備的Log作為法院的呈堂證供,但此時就發生資安設備時間沒有校準,防火牆Log時間早於路由器Log時間,因為時間差導致這個Log記錄反而不具有證據力。

作法9 重新審視委外合約以符合個資法規定

個人資料的資料來源除了來自外部客戶、內部員工還有第三方合作或委外廠商。萬幼筠指出,委外廠商是許多企業在個資防護上,最脆弱的一個環節。因為多數著手進行個資保護的企業,保護的範圍通常不及於合作的委外廠商。

例如,某客戶網站被當成駭客攻擊跳板,按照Log記錄還原事件發生的來龍去脈時,追溯到某ISP業者後就無法繼續追溯下去了。因為,該ISP業者聽到企業主機被當成跳板後,就直接將該主機系統重灌,原本所有的電子化證據和Log檔都沒有保存,致使該客戶追查動作追到ISP業者後,便宣告中斷。

上述的案件並非例外,萬幼筠提醒,隨著新法規定,受委託單位視同委託者,在法律上,委外單位和委託者負有相同的個資保護責任和義務,如果客戶提告,企業提供相關的證據追查個資外洩的起迄點,如果追查途中,因為委外單位沒做好相關的個資防護以及追蹤記錄保存,導致企業無法完成個資外洩的追查時,委外廠商和企業需負起連帶賠償責任。

因此,他建議,從現在起的1年內,機關企業應該逐次重新審視委外合約內容,為了確保客戶個資的保護,企業除了和委外廠商增訂保密和賠償條約外,未來新成立的委外合約,都必須符合《個人資料保護法》對個資保護的要求,對於舊有、尚未到期的委外合約,若無法重新更約,也應該另外做避險和風險管控的手段,以降低企業必須連帶承擔委外廠商個資外洩的風險。

這種狀況很容易發生在電子商務業者委託物流業者配送貨物,若個資外洩是物流業者造成的,受委託者視同委託者,該物流業者造成的個資外洩,電子商務業者則必須負起連帶責任。

作法10 檢視企業的個資防護訴訟策略

萬幼筠說:「個資外洩基本上是一種企業對當事人的侵權行為,」而所有的犯罪在追究責任時,檢察官主要的任務就是追查犯罪動機、掌握犯罪工具,以及確認犯罪事實。所以,企業在評估《個人資料保護法》施行後的各種影響層面時,對於企業應該盡哪些義務、負擔哪些責任,尤其受損害的當事人提告之後,上法院訴訟時,就可以從「有無故意」、「有無過失」、「有無善盡善良管理人責任」以及「有無不可抗力之因素」來看相關的衝擊與挑戰。

因為,檢察官在偵察犯罪的第一件事情就是察看犯罪動機,也就是說,企業對於擁有的個資應該善盡保護之責,如果因為「該作為而不作為」導致個資外洩,企業就有故意不作為的嫌疑。一旦當事人對企業提告,企業因故意不作為導致當事人個資外洩,企業就必須負擔起相關的賠償責任。萬幼筠說,像是企業設立具有實權的專責機構和人員,來負責相關的個資保護,制訂並落實相關保護政策與流程規範等,都是企業是否有故意不作為的證明之一。

除了故意與否,「企業應該做而沒有做到完善,導致當事人個資外洩,企業就有過失之虞。」萬幼筠說道。這通常牽涉到比較多技術層面的問題,當確認應該有的個資保護組織、標的後,就進入如何進行實質保護的階段。萬幼筠指出,從業務狀況看資訊流流向時,企業就應該針對每一個資訊流流向可能的資料外洩風險,提供相對應的保護措施。

「關於企業個資防護作為是否有過失,通常是上了法庭之後,請專家證人作證後,才能向法官證明個資外洩當時的個資防護作為,是否已經做到當時技術所能及的地步。」他說,如果企業能夠證明沒有過失,或者是能夠證明,企業盡可能完善的個資保護是因為碰上不可抗力的因素,例如,零時差攻擊(Zero Day Attack)導致個資外洩,法官在審判時,通常會參酌企業表現,減輕責罰。

萬幼筠強調,「不論是故意、過失,或者是不可抗力因素,當事人一旦提告,企業都必須能夠負起完整舉證的責任,」而這些舉證,除了保存完整的Log檔,時間必須一致、也必須能從這些Log檔還原事件原貌。他說,從訴訟的角度來看,企業在個資保護的作為上,只要能夠證明企業沒有任何故意或過失,善盡善良管理人的責任,以及受到不可抗力因素導致的個資外洩風險,法官通常會酌情減輕罰則。

信任是企業最昂貴的資產

電子商務業者Payeasy營運長陳怡宏說:「信任是昂貴的,也是企業最重要的資產。」曾經經歷過會員資料在2007年12月,遭到中國詐騙集團,企圖以資料拼圖方式暴力竊取的慘痛經驗,當時Payeasy以大張旗鼓、對外宣揚的方式,提醒所有會員注意相關個資是否被竊取,也是目前唯一一家,主動對外公開會員個資現況危險程度的業者。

陳怡宏認為,資訊安全包含個資保護都不是資訊或技術的問題,而是企業經營層面的政策問題。只有當企業認為資安與個資保護與企業營運息息相關時,企業才會提供足夠的資源與心力在上面。

當時,Payeasy簡單的因應策略可分成先止血,將所有可疑的帳號、可疑的IP立即封鎖;再來是清查,地毯式的清查所有會員帳號、密碼,是否有不正常的存取現象,並且在第一時間內,以網站公告、電話聯繫和限時專送信件告知帳戶異常存取的會員;最後就是蒐證,把每一個會員帳號異常存取的動作,完整保留下來,並於第一時間報警、召開記者會,將收集到的相關事證,提供相關單位做後續的調查追蹤。

陳怡宏指出,資安推動不容易,企業投資資安和個資保護措施時,若只一味看重投資報酬率,最後只有到出狀況時,才會後悔相關的保護措施不足。

為了避免不必要的後悔,Payeasy以「會員資料」作為個資保護的重心,明訂存取策略並實施資料分級制度,透過分散式的資料處理方式,以及P、D、C、A持續不斷的改善流程落實個資保護。他強調,唯有把每一次檢視個資保護的流程,都當成當年「第一次遇到詐騙集團攻擊時的因應心態」,才能不斷以最謹慎的態度因應個資保護的作法。

臺灣BSI副總經理蒲樹盛強調,企業做個資保護不應該從避免被告的角度出發,唯有以同理心保護客戶個資,才能做到線和面的個資保護。

結合BS 10012的個資保護方法論,中小型企業也適用

勤業眾信因應新版《個人資料保護法》過關,推出一套結合實務經驗和BS10012標準推出的個人資料保護方法論,該公司副總經理萬幼筠表示,這套方法論不只是適用於較具規模的大型企業,中、小企業只要在進行個資盤點和隱私權衝擊分析時,能清楚界定個資範圍有多大,就同樣適用這個方法論。

小型企業因為範圍小、人員少,業務較單純,在做個資盤點和隱私權衝擊分析時,只要能夠清楚界定該企業內應該保護的個資範圍,問題反而單純。

萬幼筠就曾經針對一些本土、小型的物流業者,試用此一方法論,因為實施範圍很容易界定,個資盤點速度快,很多時候,只要把作法、誰做、做什麼事先表定清楚,執行力甚至比大公司還好。

小公司因為人少,往往要一人身兼數職,在本分工作時間以外,才有空做資料建檔、轉換檔的工作,執行進度會稍微慢一點。萬幼筠說,在該有的控管點界定後,等到人員上手後,只有後期要通知客戶、做記錄會比較麻煩外,其他的問題都不大。

不過中型企業問題就稍微複雜一點,雖然略有大公司規模、卻是小公司的運作精神,萬幼筠形容,這樣的中型企業「風險是高級的,但能力確是初級的。」同樣在界定個資範圍後,他說,中型企業因為人數規模稍多,至少能做到有1∼2名專職人員,負責個人資料保護的任務。

至於使用這套個資保護方法論,萬幼筠表示,如果個資的範圍是顧問定的,大概要花7∼9個月去做,如果範圍是全公司的,執行時間大約1年,若是小公司,大約半年就可以完成這樣的個資保護方法論的作為。從萬幼筠的實務經驗來看,不論公司規模大小,該方法論都沒有不適用的問題。

個人資料管理系統(PIMS)實作概要

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02