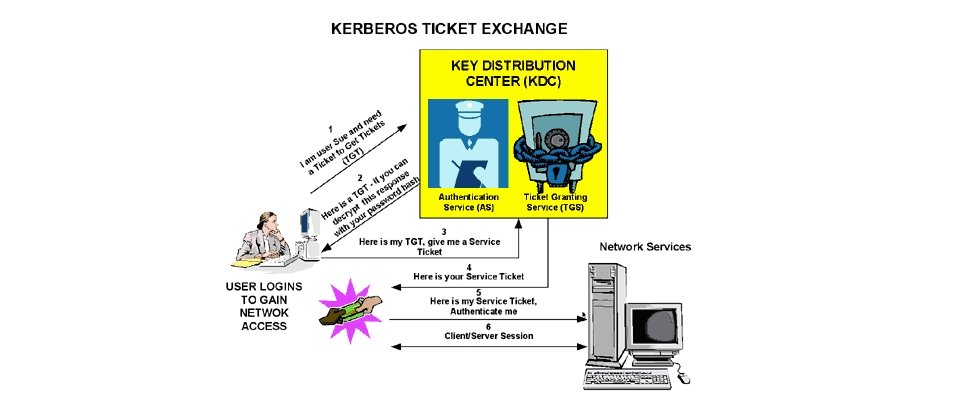

微軟以圖示說明這次出現漏洞的 Kerberos 票證交換機制。

微軟發佈緊急安全更新MS14-068,以修補Windows Server內一項Windows Kerberos實作的權限升級漏洞,該漏洞目前已開始出現目標式攻擊案例,微軟並呼籲使用者應該儘快做安全更新以修補該漏洞。

微軟指出,本次修補的CVE-2014-6324漏洞允許駭客針對執行Windows網域控制器的網域從遠端升級使用者權限,擁有任何網域帳密的攻擊者可藉以取得網域上任何帳號的權限,包括網域管理員帳號。

受影響的軟體中包括Windows Server 2008R2以下版本的網域控制器最為嚴重,其次是Windows Server 2012以上版本。Windows Server 2003、Windows Server 2008、Windows Server 2008 R2、Windows Server 2012及Windows Server 2012 R2,安全風險皆為重大(critical)。Server 2012以上版本的網域控制器也有風險,但相較之下攻擊難度較高。

微軟安全研究中心人員Joe Bialek指出,TGT(Ticket Granting Ticket, 票證所授與的票證)及Service Ticket(服務票證)包含一組「專用權屬性憑證」(Privilege Attribute Certificate, PAC),其中包含使用者網域身份及使用者所屬安全單位等資訊。使用者第一次從金鑰發佈中心(KDC)要求TGT時,KDC會將包含用戶安全資訊的PAC輸入TGT。KDC會驗證PAC以防止被篡改。使用者要求Service Ticket時,會用他們的TGT來和KDC進行驗證,此時KDC會驗證PAC簽章,並複製一份PAC到新開的Service Ticket中。

之後用戶想進行服務身份授權時,服務就會驗證PAC的簽章,並以PAC內的資料為使用者製作登錄權杖(logon token)。例如,如果PAC有合法簽章,並指明甲為「網域管理員」安全群組的一員的話,則為甲製作的登錄權杖就會是「網域管理員」群組的一員。

CVE-2014-6324修補的安全漏洞存在於Windows Kerberos驗證Kerberos授權票證中的PAC。在更新前,駭客可以假造PAC,使Kerberos KDC通過驗證,這讓攻擊者得以遠端升級權限,從沒有權限的授權使用者升級為網域管理員。

為了落實「深度防禦」策略,本更新也另外針對所有版本的Windows釋出修補程式,包含Windows Vista 、Windows 7、Windows 8及Windows 8.1。(編譯/林妍溱)

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05