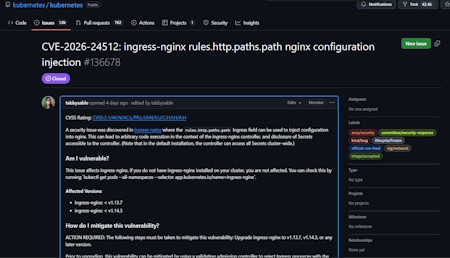

開源容器平臺Kubernetes專案在2月第一週發布安全更新,修補Ingress-nginx Controller一項高風險資安漏洞CVE-2026-24512。該漏洞CVSS v3.1風險分數為8.8分,屬於高風險(High)等級。在特定部署條件下,具備建立或修改Ingress資源權限的使用者,可能藉由不當設定內容注入nginx設定,進而在控制器的執行脈絡內觸發遠端程式碼執行(RCE),影響叢集內部安全。

Ingress-nginx Controller是Kubernetes環境中常見的Ingress控制器,負責依Ingress資源內容產生並套用nginx設定,將外部HTTP與HTTPS流量導向叢集內部服務。Kubernetes維護團隊在GitHub揭露的安全議題指出,這項漏洞源自Ingress規則中rules.http.paths.path欄位的輸入驗證不足。當路徑型別使用ImplementationSpecific時,攻擊者可在path欄位中插入惡意內容,最終被寫入nginx設定檔,造成設定注入。

Kubernetes專案說明,漏洞一旦被成功利用,攻擊者可在Ingress-nginx Controller的執行環境中執行任意程式碼。由於不少部署情境下,該控制器具備讀取整個叢集全部Secrets的權限,影響範圍不僅限於流量轉送異常,還可能波及憑證或其他敏感資訊。

在攻擊條件方面,這項漏洞不需要取得叢集管理權限,只要具備建立或修改Ingress資源的權限即可觸發,屬於低權限即可利用的漏洞類型。對於多租戶或由不同團隊共用的Kubernetes叢集中,Ingress設定往往是權限邊界較為複雜的一環,也因此成為較容易被忽略的攻擊切入點。

目前Kubernetes專案尚未揭露該漏洞已出現大規模實際濫用的證據,但提醒管理者可留意Ingress資源中path欄位是否出現異常內容,作為可能的攻擊嘗試觀察指標。

針對此一風險,Kubernetes維護團隊已在Ingress-nginx v1.13.7與v1.14.3版本中完成修補,並建議所有使用Ingress-nginx Controller的叢集儘速升級,以降低遭到利用的風險。若短期內無法完成升級,專案團隊也提出暫時緩解的措施,建議用戶透過Validating Admission Controller阻擋ImplementationSpecific path type的Ingress資源存取,避免惡意內容被寫入nginx設定。

從此次事件來看,Ingress相關元件因位處叢集對外流量入口,一旦設定處理或驗證的邏輯存在缺陷,往往容易成為攻擊者切入叢集的起點。對已在正式環境部署Kubernetes的組織而言,除了即時套用專案安全更新,也應同步檢視Ingress資源的權限配置與審核機制,降低設定被濫用所帶來的整體風險。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03