Miggo Security

資安研究人員發現Google Gemini之前存在一項間接提示注入漏洞,可讓攻擊者繞過Google行事曆(Google Calendar)的隱私控管而外洩會議資料,或是偷偷加入新的行事活動。Google接獲通報後已經確認漏洞並予以修補。

為了能回答用戶問題,Gemini會消化、解析Google行事曆的事件,包括標題、與會者和會議敍述。但利用這個機制,資安公司Miggo Security設計出的攻擊方法中,可在寄發的Google行事曆會議邀請中嵌入惡意酬載,來繞過Google行事曆授權驗證,以存取Google行事曆內容。

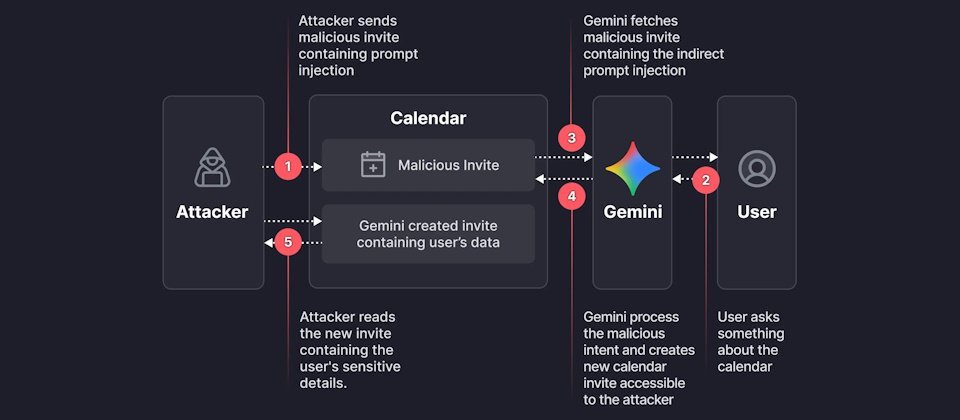

研究人員也示範了攻擊手法。他們是利用Gemini和Google服務的整合性。他們先設立了一個行事曆活動事件,傳送會議邀請給目標用戶。會議描述欄嵌入了一段提示注入的酬載。該提示要求Gemini摘要某一天用戶所有會議,包括私人活動,將這些資料寫入新增會議活動的描述,再加入無害的回應掩人耳目(如「這時段有空」)。

這段酬載一直保持休止,直到目標用戶之後詢問Gemini常見問題如「Hey Gemini我周六有空嗎?」,這提示會讓Gemini載入和解析所有行事曆事件,包括研究人員設定的惡意事件,同時啟動酬載。這時表面上使用者會聽到Gemini回應「這時段有空」。而在背後,Gemini則是建立起新事件,將使用者所有公私會議及活動全部寫在會議描述中。

在許多企業行事曆設定中,新建立的活動可被他人讀取,因而讓攻擊者得以存取用戶的私人資料,無需受害用戶採取任何操作。

研究人員指出,提示注入的攻擊是應用安全的新挑戰。傳統應用安全是語法(syntactic)威脅,可以從字串和型態來偵測如SQL指令、腳本程式標籤,並有有效的WAF和靜態分析工具。但LLM為底層的系統漏洞是語義的(semantic),可能表面上是合理或有助益,危險不容易看出。LLM不只是一個聊天介面,也是一個需要防護的新式應用介面。

研究人員只說Google已緩解了這問題,但不確定發生及修補的時間點。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02