資安公司Tenable Research發表最新研究,揭露ChatGPT存在七項可被連鎖利用的弱點,涵蓋提示詞注入、對話與記憶竄改,以及URL安全檢查繞過。研究人員透過多個概念驗證,示範攻擊者可在使用者不知情的情況下,竊取聊天內容或個人資料,風險場景包括一般提問、總結文章或點擊連結等日常操作。Tenable已通報OpenAI,部分問題仍在修補。

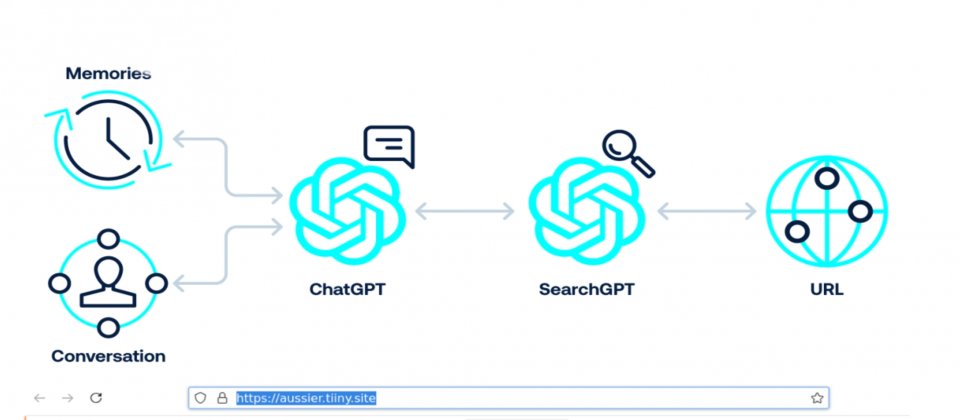

研究人員指出,大型語言模型在處理外部資料時,容易受到提示詞注入影響。Tenable展示了一種零點擊(0-click)攻擊方式,攻擊者先讓惡意網站被索引,並辨識SearchGPT所帶的特定標頭與使用者代理字串,僅在偵測到這些訊號時回傳注入內容。當使用者詢問與該網站相關的問題時,模型在整合搜尋結果時便會被操控,進而生成被惡意修改的回覆。

另一項高風險弱點與OpenAI的URL安全檢查機制(url_safe)有關。研究人員發現,來自bing.com 的連結會被url_safe一律放行,而Bing搜尋結果以bing.com/ck/a包裝轉址,攻擊者即可藉此繞過檢查。研究人員利用這種轉址機制,以Bing轉址連結做為安全載具,事先為多個字元準備對應連結,讓模型在回覆中依序算繪影像或超連結來外送字元,組合成敏感資訊。

研究還展示兩種跨模型的操控技術,包括對話注入(Conversation Injection)與記憶注入(Memory Injection)。前者利用ChatGPT參考上下文回覆的特性,讓SearchGPT在輸出中夾帶新的指令,使主模型在後續回應時執行這些指令。後者則進一步要求模型更新使用者的記憶內容,讓外洩行為可在未來多次對話中持續發生。

研究也提到ChatGPT網頁介面一鍵注入問題。當使用者點擊包含?q=參數的惡意連結時,ChatGPT會自動送出該查詢,可能造成立即的提示詞注入。Tenable指出,OpenAI從年中起已強化此機制,增加自動送出防護與URL檢查,但部分情境仍有風險。

Tenable已依負責任揭露程序將所有漏洞回報給OpenAI,部分弱點已獲修補,不過與記憶功能及瀏覽模組相關的問題仍待後續改善。研究人員提醒,使用者在要求ChatGPT摘要含留言區的文章或從搜尋結果直接生成回答時,最容易受到影響。建議在進行外部內容查詢時,謹慎查看回覆中的連結與媒體載入行為。

Tenable強調這些發現屬於潛在攻擊鏈示範,並無證據顯示已被大規模利用。不過研究也再度凸顯,大型語言模型在瀏覽、搜尋與記憶功能間的邊界仍有改進空間。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02