隨著具身AI機器人與智慧移動載具的技術成熟,它們正快速進入公共與家庭場域,大幅改變了我們的工作與生活模式。然而,這種高度自主、能與物理世界互動的裝置,一旦面臨資安威脅,其後果將遠超傳統的網路攻擊。

VicOne LAB R7實驗室負責人張裕敏對此發出警示,強調業界對機器人資安的理解仍處於初階階段,許多廠商甚至將具高風險的遠端控制功能視為產品「功能」的一部分,而非資安漏洞。

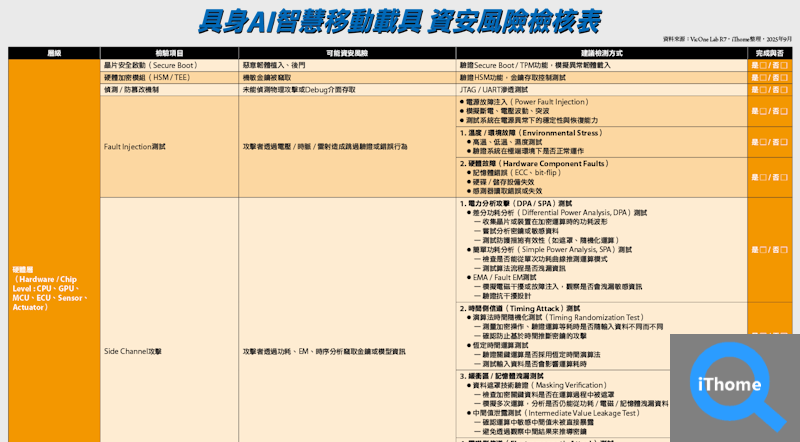

為此,VicOne LAB R7實驗室藉由此次受訪的機會,對外公布一份詳盡的資安風險檢核表包括:《具身AI智慧移動載具資安風險檢核表》(以下簡稱《資安檢核表》),以及《具身AI智慧移動載具延伸相關領域資安風險檢核表》(以下簡稱《資安檢核表2》),目的就是希望可以為整個機器人產業鏈、企業甚至個人使用者,提供一套確認資安風險的基本查核基準。

張裕敏明確指出,這份檢核表應被視為一個確認資安風險的基礎清單,所有列出的項目都應該是資安檢核的基本項目。

他更表示,這張檢核表堪稱「全球第一份」針對機器人所推出的資安檢核表,希望可以做到拋磚引玉的效果,藉此引領社會大眾能夠正視具身AI機器人帶來的全面挑戰。

針對機器人本體,從硬體底層到智慧核心的深度驗證

針對具身AI智慧移動載具本身的安全,VicOne LAB R7實驗室公布的《資安檢核表》,已經涵蓋了從最底層的硬體晶片到最上層的AI模型,要求進行多達數十項的嚴格檢查。

張裕敏認為,從產業到個人,若要引進具身AI機器人或相關智慧移動載具時,都可以參考檢核表的具體項目做逐一查驗。

針對在最底層的硬體層(Hardware Level),進行資安檢查必須深入到晶片與感測器。

為了防範惡意韌體植入與後門,《資安檢核表》則要求必須驗證晶片安全啟動(Secure Boot)、硬體加密模組(HSM/TEE),能否抵禦旁通道攻擊(Side-Channel Attack),透過電力分析、電磁輻射或時間序列分析,測試是否洩漏金鑰或模型資訊。

此外,感測器安全的驗證,如模擬假訊號攻擊(GPS spoofing)或感測器注入,也是確保機器人不會被欺騙而做出錯誤行為的關鍵。

向上推進到韌體層與作業系統層,檢核的重點是系統完整性與權限隔離。《資安檢核表》要求必須對韌體進行嚴謹的簽章驗證,並模擬中間人攻擊,以確保OTA更新的過程中不會被惡意竄改。

在作業系統層面(如Ubuntu、Yocto或RTOS)上,則要求定期進行作業系統程式修補(OS Patch)與軟體升級(Update),落實 root / sudo 權限控管,以及全面的安全加固(Hardening),以防範權限提升攻擊。

在機器人中介層,特別是廣泛採用的ROS / ROS2機器人作業系統,資安挑戰尤其嚴峻。

由於ROS1預設無安全機制,任何知道Master URI的節點都能連線,造成未授權節點惡意指令注入或資料竊取。

因此,《資安檢核表》要求必須啟用 DDS-Security,驗證ROS / ROS2節點驗證與存取控制,確保節點間的通訊使用TLS 加密通道,並測試DoS防護,防止惡意節點發布大量訊息阻斷控制訊號。

至於最上層的AI模型層,張裕敏認為,重點就是要防範針對VLA / VLM模型的攻擊。對於具身AI機器人的智慧核心,即VLA / VLM模型層,《資安檢核表》提出了專業化的檢查項目,因為攻擊者不再需要入侵傳統的IT系統,而是直接鎖定模型的邏輯和認知。

《資安檢核表》強調,必須對模型進行完整性驗證,包含對簽章和Hash(雜湊值)的驗證,並進行嚴格的提示詞注入攻擊(Prompt injection)的測試與安全策略檢查。因為這種攻擊手法,允許駭客透過惡意提示詞,造成模型任務誤導或資訊洩漏。

此外,由於VLA / VLM具備多模態特性,必須進行跨模態對抗攻擊測試(例如影像與語言的組合攻擊),以確保模型不會因對抗樣本而做出錯誤判斷。

另外,為了保護開發團隊的智慧財產,《資安檢核表》還要求進行模型旁通道攻擊(Side-channel Attack)測試,透過功耗或快取分析,測試是否能從運算時推測模型權重或輸入。同時,必須參考OWASP ML Security Top 10 與LLM Top 10等常見的風險,以應對不斷變化的AI威脅。

在雲端層(Cloud Services)方面,其要求全面檢測API安全性,並落實嚴格的「最小權限原則」(IAM身分存取控管政策測試),以避免帳號竊取和橫向移動。這對於那些將AI算力或資料日誌傳輸到雲端的機器人來說,是資料保護的生命線。

生態圈延伸,也需遠端管理、雲端與手機的風險鏈

具身AI機器人的安全不僅限於載具本身,更擴展到其維運的整個生態系統。

張裕敏表示,該實驗室推出的《具身AI智慧移動載具延伸相關領域資安風險檢核表》(《以下簡稱資安檢核表2》)也同樣專注於這些外部連結帶來的可能風險。

至於在Fleet Mgmt層(遠端艦隊管理 / 多機協作)方面,由於這類系統可以同時控制大量的機器人,一旦被駭客入侵,後果不堪設想。《資安檢核表2》便要求驗證遠端控制與任務派發的權限管理,以防範C2攻擊(Command and Control,命令與控制)。

更重要的是,必須具備安全的OTA和軟體更新管理流程,包括簽章驗證、Staged Rollout(逐批推送)以及回滾機制(Rollback),以避免惡意更新導致整個裝置fleet一次性失效。

至於作為控制端的手機App層,檢查項目則包括App資料存取安全(防止機敏資料明文儲存)、通訊加密(防止訊息攔截或MITM中間人攻擊),以及強化身分驗證(如MFA多因素驗證、硬體Token)。

從「有做」到「做對」,資安檢核是必要共識

當前國際缺乏針對具身AI的統一法規或安全標準,雖然目前有ISO 10218-2或IEC 62443等標準存在,但皆不足以應對具身AI的複雜性。張裕敏認為,臺灣應該要有機器人安全的標準或法案出來,廠商才能符合相關要求,進而讓產品選用有依據。

在法規尚未完善之前,這份《資安檢核表》便是該實驗室從資安角度出發,建議產業可以主動採用的自律的資安檢核依據。張裕敏強調,「即便有通過驗測還是有風險,但還是比什麼都沒有做要好」。

這意味著,雖然資安風險永遠無法完全消除,但至少透過這份《資安檢核表》,各界能夠釐清攻擊的各個層面,避免駭客從最基本的環節輕易突破防線,確保具身AI機器人在進入公共與家庭生活時,其帶來的福祉能遠大於潛在的威脅。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-06

2026-03-05

2026-03-02