5月21日微軟與多國執法機關、資安業者聯手,宣布在取得法院的授權後協助破壞竊資軟體Lumma Stealer(LummaC2)的基礎設施,其中包含約2,300個惡意網域,該公司將其停用或是封鎖,讓逾39萬臺受害電腦不再受到控制,但兩個月後相關活動並未因此消失,而是以更為隱密的方式進行,並持續擴大其攻擊規模。

趨勢科技指出,他們發現在上述執法活動不久,Lumma Stealer就捲土重來,在今年6月、7月,駭客鎖定的帳號數量出現大幅攀升,惡意軟體散布的管道更加謹慎,迴避手法也變得更加隱密。

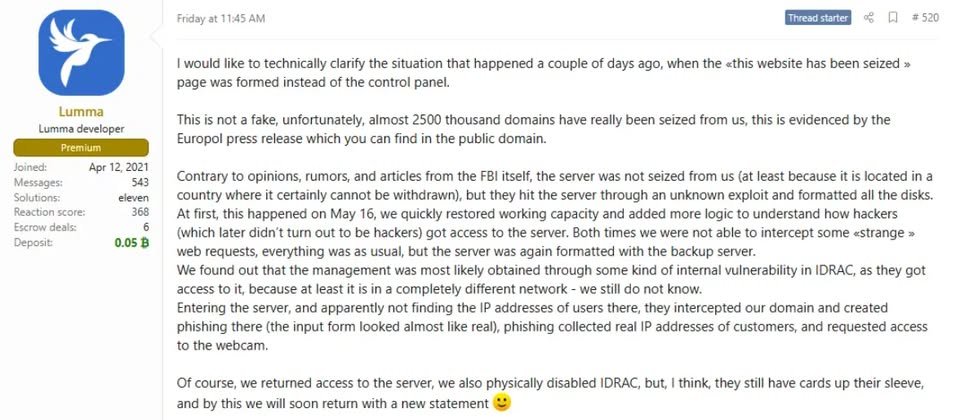

在執法行動之後,Lumma Stealer主要開發者於5月24日在地下論壇XSS透露災情。首先,他們有近2,500個網域名稱遭到封鎖,再者,因為伺服器設備位處執法機關難以管轄的地區,並未遭到沒收,執法機關採取破壞資料的方式進行,他們利用Dell整合式遠端存取控制器( Integrated Dell Remote Access Controller,iDRAC)的未知漏洞,入侵伺服器並格式化磁碟。

第三項災情,則是駭客的管理主控臺也被置換成釣魚網站,該站可收集個人端IP位址與網路攝影機存取方式。對此,Lumma Stealer經營團隊聲稱已復原伺服器的存取管道,停用有漏洞的遠端管理介面,並將東山再起。

趨勢科技在駭客的基礎設施遭到破壞後,觀察到他們業務復甦的明顯跡象,根據網路遙測的資料,執法機關拆除Lumma Stealer基礎設施的數週後,就開始出現顯著的增加。此竊資軟體的活動僅在5月出現短暫下降,6月到7月就恢復到執法之前的規模。

究竟執法前後的Lumma Stealer有什麼變化?原本這些駭客偏好濫用Cloudflare的基礎設施來混淆惡意網域,掩蓋伺服器的實際來源,如今僅有少數延用Cloudflare,大部分改用其他的服務供應商來減少遭到盯上的機會,其中一個是俄羅斯的雲端基礎設施業者Selectel。

另一個這些駭客捲土重來的跡象,是他們透遇4種管道積極散布竊資軟體,這些管道分別是:假借提供破解軟體或序號產生器、ClickFix網釣、濫用GitHub儲存庫,以及YouTube與臉書社群網站。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02