Citizen Lab

Google威脅情報小組(Google Threat Intelligence Group,GTIG)與加拿大的公民實驗室(Citizen Lab)本周揭露一起來自俄羅斯國家級駭客的攻擊行動,主要利用社交工程手法及應用程式專用密碼(Application Specific Password,ASP)來繞過重要應用的多因素身分驗證(Multi-Factor Authentication,MFA),進而入侵受害者的Gmail或其它服務。

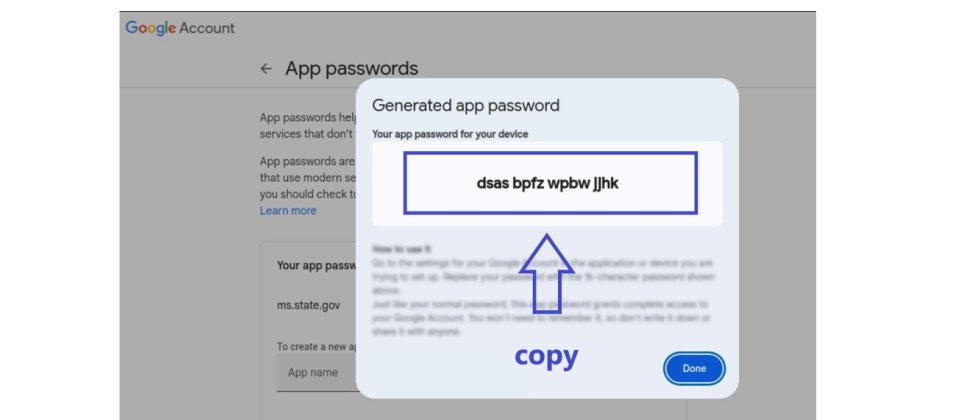

有些第三方應用程式會需要使用者登入以存取平臺服務,後者涵蓋了Gmail或其它Google服務,蘋果的iCloud、通訊錄或行事曆,或是微軟的Microsoft 365等;倘若使用者已於平臺上啟用了MFA,但該第三方應用程式並不支援MFA,那麼使用者便必須在這些平臺服務上生成一個16位數的應用程式專用密碼,以供第三方應用程式使用,替代MFA。

此波攻擊行動被Google命名為UNC6293,受害者之一是英國的俄羅斯專家Keir Giles,他揭露許多俄羅斯的秘密活動,也撰寫大量有關俄羅斯入侵烏克蘭的文章。

Giles在今年5月22日收到一名自稱是美國國務院官員Claudie Weber的來信,Weber自稱是美國國防部顧問,邀請Giles參與一場線上會議。雖然Weber通訊時使用Gmail,但也將副本送到@state.gov郵件位址,在雙方十多次的書信往來之後,Weber即寄送了一個PDF檔,引導Giles於他的Gmail電子郵件帳號中生成應用程式專用密碼,並將它指定給一個名為ms.state.gov的程式使用,再截圖回傳。

駭客讓Giles以為他所建立的密碼是用來安全存取國務院資源或登入會議,但實際上這個ASP憑證是用來讓駭客存取Giles的Gmail帳號。此外,Giles應駭客的要求在許多帳號上都生成了ASP。

最後是Google發現了相關攻擊,鎖住了受影響的帳號,接著禁用了駭客的Gmail帳號。

UNC6293行動是在今年4月至6月間,鎖定了許多知名學者與俄羅斯批評者展開攻擊。Google表示,使用者其實可以完全控制其ASP,可根據需求建立或撤銷它們,且在使用者建立時,會傳送通知至相對應用的Gmail帳號、復原Email帳號,以及任何登入Google帳號的裝置,以確保使用者知道他們打算啟用該形式的身分驗證。

Google亦提醒,在大多數的情況下是不需要也不建議生成ASP的。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02