上週威脅情報業者GrayNoise揭露鎖定華碩路由器而來的殭屍網路AyySSHush攻擊行動,並指出過程當中駭客運用已知漏洞CVE-2023-39780與兩個未登記CVE編號的弱點,停用與趨勢科技合作的內建防護機制AiProtection,從而控制約9千臺路由器,引起各家資安媒體報導此事。

但對於這些漏洞的處理情形,GrayNoise僅透露皆已修補,其中CVE-2023-39780是透過近期的韌體更新緩解,鮮少有媒體掌握、透露進一步的資訊,我們嘗試查詢華碩的資安公告網頁,但難以找到相關資料。為了找到更多資訊,我們聯繫華碩,請他們回應此事。

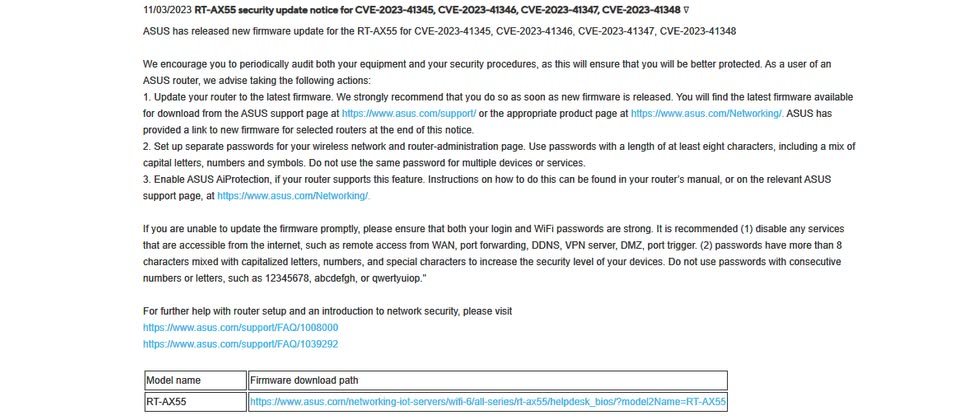

華碩表示,針對CVE-2023-39780的部分,他們已在2023年對RT-AX55發布的3.0.0.4.386_51948版韌體當中完成修補。特別的是,該公司提及另有4個漏洞編號實際上也是CVE-2023-39780,分別是:CVE-2023-41345、CVE-2023-41346、CVE-2023-41347、CVE-2023-41348。為何出現同一個漏洞卻有好幾個CVE編號的情況?華碩的說法,是當時有不同的CVE核發單位(CNA)向美國網路安全暨基礎設施安全局(CISA),以及MITRE登錄,導致這樣的狀況發生。

從美國國家漏洞資料庫(NVD)對於CVE-2023-39780的說明來看,此漏洞為作業系統層級的命令注入漏洞,攻擊者可在通過身分驗證的情況下利用,CVSS風險評為8.8。值得一提的是,NVD也提及出現於4種模組的類似問題與CVE-2023-39780有關,分別被登記為CVE-2023-41345、CVE-2023-41346、CVE-2023-41347、CVE-2023-41348。

而對於另外兩個沒有登記CVE編號的漏洞,華碩表示在今年4月1日發布的3.0.0.4.386_53119版韌體完成修補,他們在韌體更新公告提及做出了兩項改進:其中一項是加強輸入參數的處理方式,從而改良資料處理的穩定性與系統安全;另一項則是加強系統存取控制的機制。

不過,對於GrayNoise提及另外兩款也遭到鎖定的機種RT-AC3100、RT-AC3200,是否已對上述漏洞進行修補,華碩並未做出說明。

附帶一提的是,華碩也對駭客關閉AiProtection的情況提出說明,指出原因是使用者使用了弱密碼,他們也將強制用戶設置10個字元長度的密碼,防範暴力破解攻擊,這項政策將從6月開始實施。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-03