近年來許多殭屍網路針對路由器、網路攝影機、交換器、NAS等網路設備下手,利用這類設備的使用者往往疏於定時修補、安裝更新軟體的現象,使用已知漏洞入侵、控制設備,甚至有部分是針對已終止支援(EOL)、廠商不再維護的裝置而來,但也有攻擊者轉移目標,選擇綁架Windows電腦。

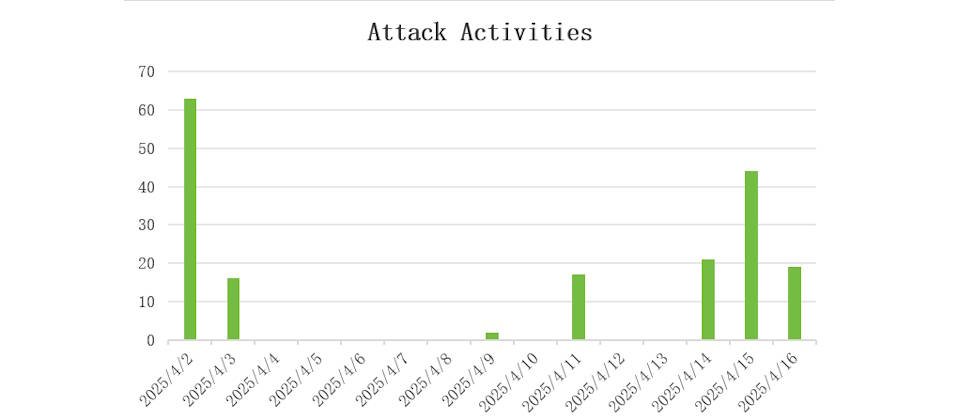

中國資安業者綠盟科技(Nsfocus)提出警告,他們從去年8月開始監控的DDoS殭屍網路HTTPBot,在今年4月出現顯著增加的現象。研究人員提及,駭客的主要攻擊目標是中國遊戲產業,但也有科技公司及教育機構受到波及。從4月初至今,這些駭客已發動超過200起攻擊,超過80家企業組織遭到鎖定,他們通常對同一目標發動多回合的攻擊,而且目標都很明確。

HTTPBot是採用Go語言開發而成的殭屍網路病毒,在過去幾個月積極擴張規模,持續利用受到感染的裝置對外發動攻擊。此殭屍網路駭客使用特定的ID管理受害目標,精準控制攻擊的流程,這樣的手法並不常見。

此外,攻擊者還實作高度模擬HTTP洪水攻擊的機制,以及動態功能混淆手法,使得一般的偵測機制難以察覺異狀。研究人員特別提及駭客運用的其他迴避偵測手法,像是Cookie補充機制、HTTP請求採用隨機的使用者代理字串(User Agent)與標頭,以及URL、呼叫實際的瀏覽器傳送流量、動態速率控制等。特別的是,HTTPBot內建的7種DDoS攻擊方式都是HTTP類型,有些攻擊方式還有環境限制。 例如,BrowserAttack和CookieAttack攻擊只有在 Windows版本大於8時,才會被觸發。

有別於其他殭屍網路家族偏重於通訊方式及網路的控制,使用網域生成演算法(DGA)、DNS over HTTPS(DOH)、OpenNIC,HTTPBot並未採用這些手段,而是使用以HTTP為基礎的攻擊手法,並精確地瞄準高價值的目標,對於遊戲登入系統、支付系統等需要即時互動的環境帶來系統性的威脅。Nsfocus認為,HTTPBot帶來DDoS攻擊模式的轉變,防禦者難以透過一般的規則攔截,必須藉由行為分析與資源彈性的動態機制來因應。

研究人員強調,一般的DDoS殭屍網路普遍鎖定Linux及物聯網裝置,像HTTPBot專門針對Windows而來的情況並不常見,由於此殭屍網路持續使用隨機的URL及Cookie補充手法占據伺服器連線,而能成功繞過仰賴通訊協定完整性的防護機制,攻擊者甚至會根據受害組織回應的狀態,來動態調整攻擊速度,使得許多企業組織現有的防禦機制,恐難以因應。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09