Elastic發布安全公告,指出其開源資料視覺化平臺Kibana存在一項CVSS 9.1分的高風險資安漏洞CVE-2025-25014,該漏洞屬於原型污染(Prototype Pollution),攻擊者可藉由特製HTTP請求,針對啟用機器學習與報表功能的Kibana實例觸發任意程式碼執行,影響層面涵蓋自架環境與Elastic Cloud使用者。

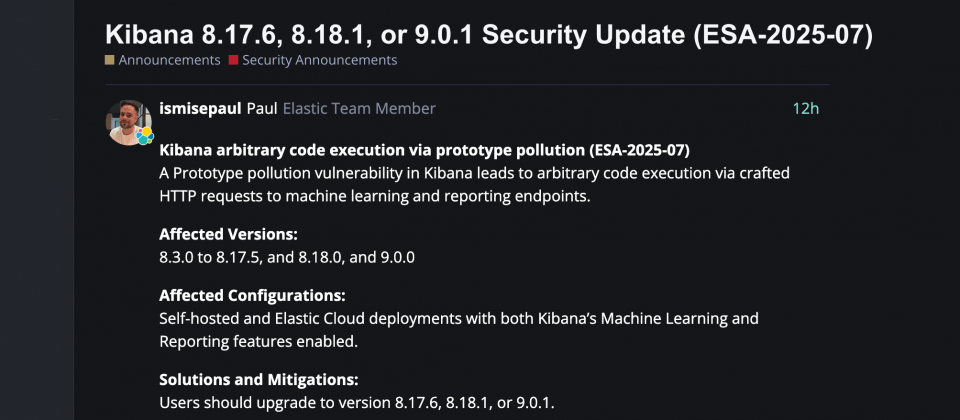

根據Elastic說明,此漏洞影響Kibana 8.3.0至8.17.5、8.18.0以及9.0.0版本,在同時啟用機器學習與報表功能的條件便會產生攻擊面,攻擊者透過特製惡意載荷進行原型鏈(Prototype Chain)汙染後,最終得以控制執行流程。儘管漏洞需在通過Kibana內部權限驗證的前提下才能觸發,但由於攻擊可在無使用者互動的情況下實現遠端程式碼執行,Elastic仍根據CVSS標準將其評為嚴重等級。

Elastic已針對上述漏洞推出修補版本8.17.6、8.18.1與9.0.1,建議所有受影響部署盡速升級。若無法立即升級,官方建議暫時停用任一功能作為緩解措施,包含於設定檔kibana.yml中將xpack.ml.enabled或xpack.reporting.enabled設定為false,以阻斷攻擊鏈。

原型污染是JavaScript生態系中常見的資安漏洞類型,攻擊者可藉由修改物件的原型結構,間接影響整個應用程式的執行邏輯。這類問題常見於Node.js應用,尤其在前後端皆採JavaScript技術的系統更為普遍。

Kibana是建構於Node.js與Elasticsearch之上的資料分析介面,廣泛部署於需處理大量資料的業務場景。本次事件揭示其部分功能模組對外開放所可能帶來的潛在攻擊面,Elastic雖未說明該漏洞是否已遭實際利用,但從其CVSS評分、觸發條件與可能影響來看,皆顯示其風險不容輕忽。

而這也並非Kibana首次傳出原型污染相關漏洞,如今年3月,Elastic才剛修補另一項編號為CVE-2025-25015的重大漏洞,該漏洞同樣涉及透過特製HTTP請求,或檔案上傳觸發任意程式碼執行,當時CVSS風險評分更高達9.9分。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02