金管會自2019年起推動開放銀行,讓金融機構可透過Open API方式,和第三方服務業者合作共享金融數據,發展更多創新金融服務。不過,當API成為了系統間交換數據與服務的重要橋樑,卻也帶來了資料外洩、服務中斷等資安風險。「API是一個橋梁,當這個橋梁開啟,等於開了一個口。」富邦金控資安長蘇清偉在臺灣資安大會中強調控管API的重要性。

API面臨的威脅和挑戰

蘇清偉提到,企業管理API時,主要面臨三大威脅與挑戰。第一種挑戰,企業可能因多種因素導致API脫離管控,例如已經棄用卻仍被使用的殭屍API,或是正在使用但未受企業管理的影子API,又或是鮮少使用導致企業遺忘的API。這些不受管控和保護的API,都會產生不可見的風險。

第二種挑戰,是資料外洩風險。企業常透過API進行資料傳遞,然而,API端點配置不當或採用未加密的資料傳輸方式,可能導致機敏資料外洩。第三種挑戰,是難以偵測、發現的API攻擊行為,因為駭客可以透過合法管道掩護非法行為,潛入企業內部伺機行動。

六項機制管控API安全

面臨這些API管控威脅和挑戰,財金公司曾修訂Open API規範,增訂三項金融業者應遵循的必要措施,分別是,第一,金融機構應建立API盤點機制,對網際網路有開啟服務的API,也應建立認證機制,並針對API設計和安全建立妥適的防禦機制。第二,金融機構傳輸內容若涉及機敏資料,要建立端點對端點的加密機制。最後,API在上線前,或API系統架構異動,又或是API既有功能異動時,金融機構需要依照OWASP公布的Top10 API Security Risks項目辦理並通過檢測,且由資安專責單位確認完成改善。

除了遵照這些規範管理API,富邦金控也額外建立六項機制,來管控API安全性。並且,富邦金控子公司皆遵循這些機制。蘇清偉表示,第一項機制,是將API文件標準化,他們會規範要使用JSON或YAML格式來描述API的結構和行為,並採用OpenAPI Specification作為API文件標準。「定義清楚後,往後才更容易處理API維運工作。」蘇清偉強調。

第二項機制,是自動化產生API文件。利用OpenAPI規範文件,自動生成API文件,並隨著API版本迭代自動產生文件,讓文件永遠保持在最新版本。第三項是透明化機制,建立清晰的API文件讓開發人員能快速上手,減少反覆溝通的時間成本,並且,當API發生錯誤時,讓開發人員能快速釐清問題。

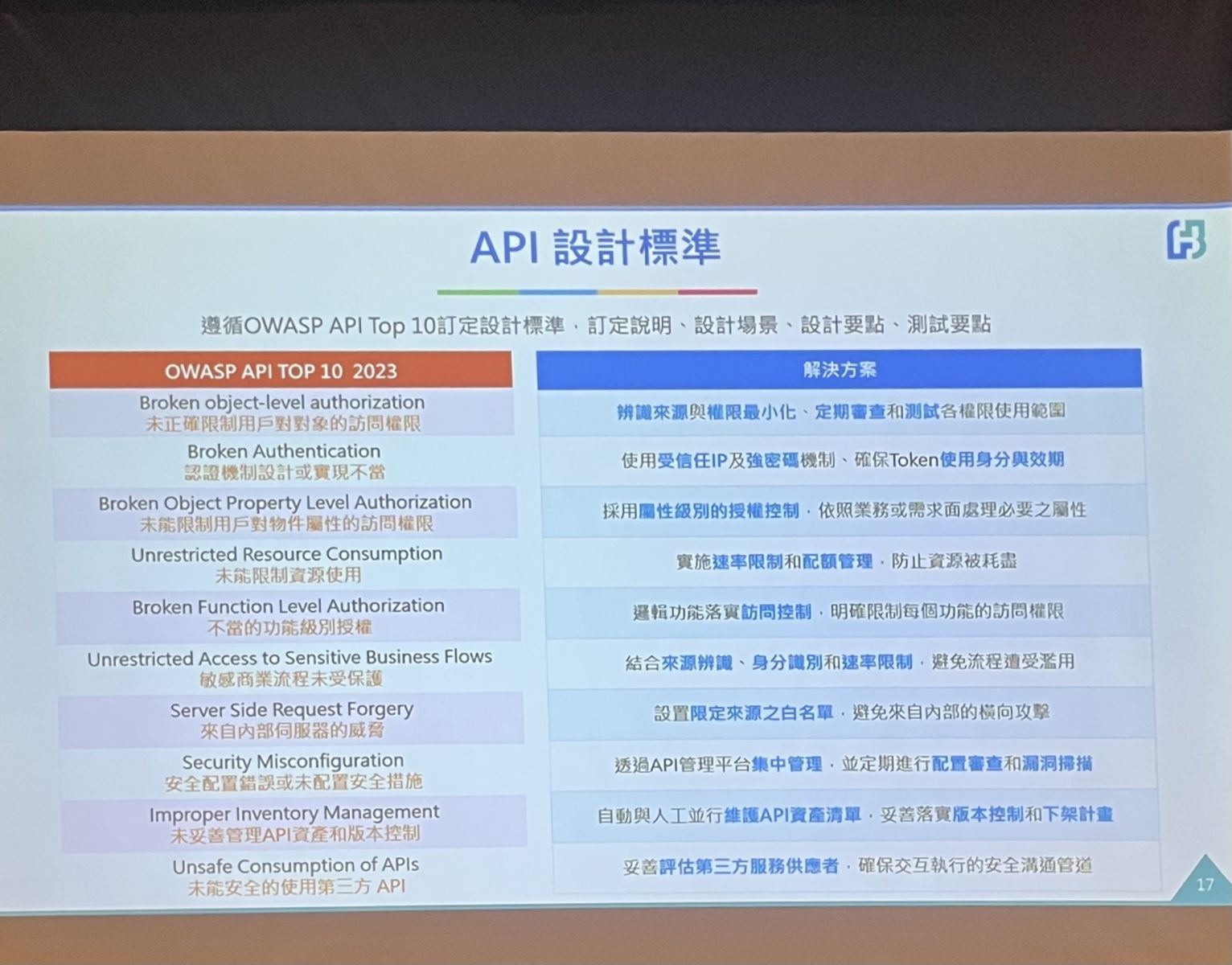

蘇清偉解釋,API管理生命周期涵蓋了從API的構思、設計、開發、測試、部署,到維運的過程,而富邦金控內部會將資安措施列入SOP文件,讓IT人員在開發、設計API時,就遵循資安規範,避免後續檢測才發現問題。例如,他們在文件中列出了遵循OWASP Top10 API Security Risks訂定的設計標準、設定說明、設計場景、設計要點和測試要點,供IT人員參考每個要點對應的解決方案。

富邦在文件中列出了遵循OWASP Top10 API Security Risks訂定的設計標準、設定說明、設計場景、設計要點和測試要點。

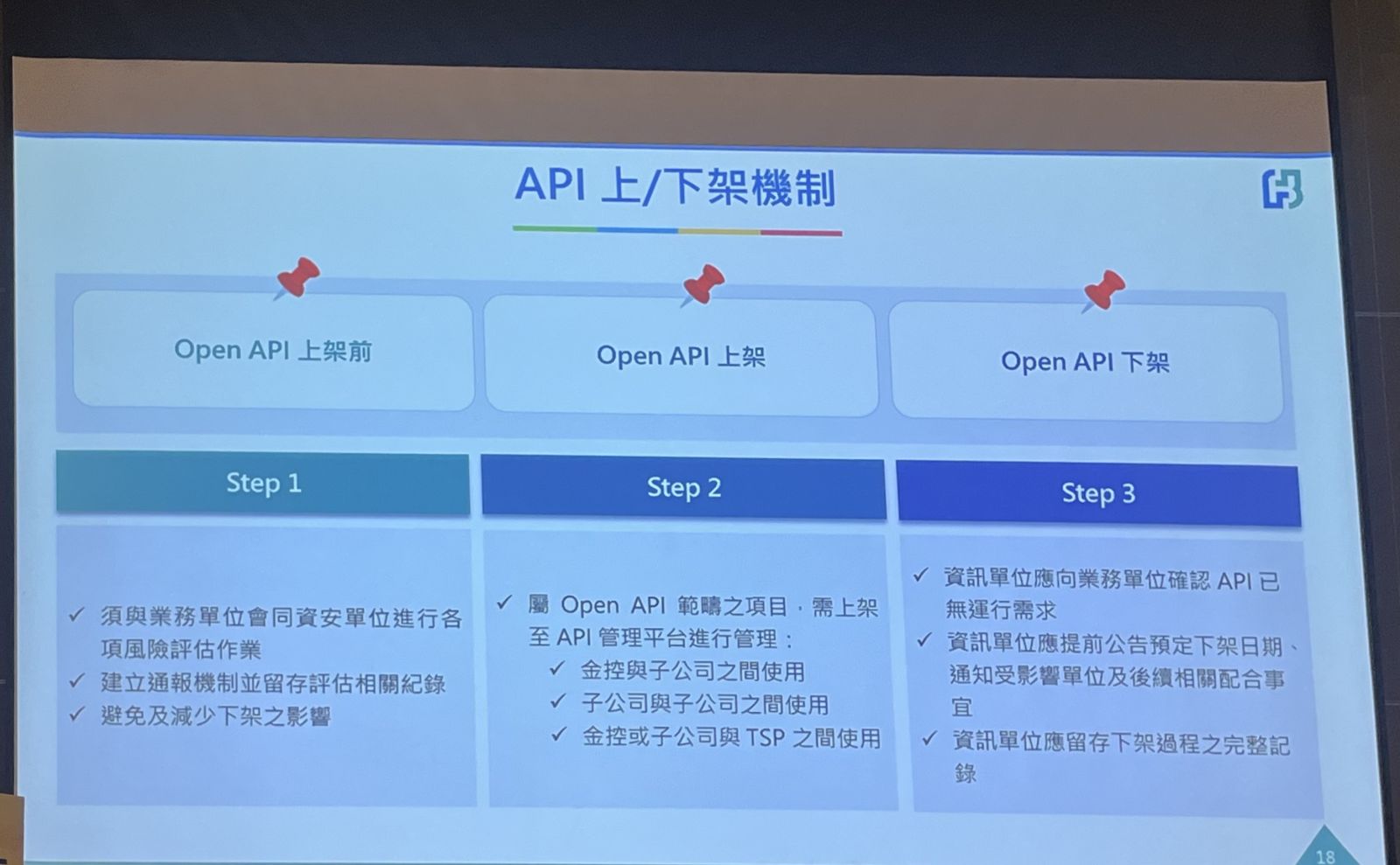

在上架Open API前,富邦金控內部會要求業務單位會同資安單位進行各項風險評估作業,並建立通報機制留存評估紀錄,避免下架API帶來的影響。而在API上架時,他們會先區分出API屬於Open API或是內部使用等類型,再界定API的風險程度。若API屬於Open API,則需上架至API管理平臺。

富邦金控也針對API上下架訂定了處理機制。

當後續要下架Open API時,蘇清偉強調,務必要按照規定下架,避免產生被遺忘的API。富邦金控的作法是,資訊單位向業務單位確認API已無運作需求後,由資訊單位提前公告API預定下架日期,並通知受影響的單位和後續相關配合事項。最後,資訊單位也要留存下架過程的完整紀錄。「資安實踐像Case by Case,每一個Case都要到位。」蘇清偉最後強調,無論是哪一項科技技術,都應該落實盤點動作,並且評估可能發生的威脅、可供參考的資料和解決方案,最後不斷檢視既有做法。

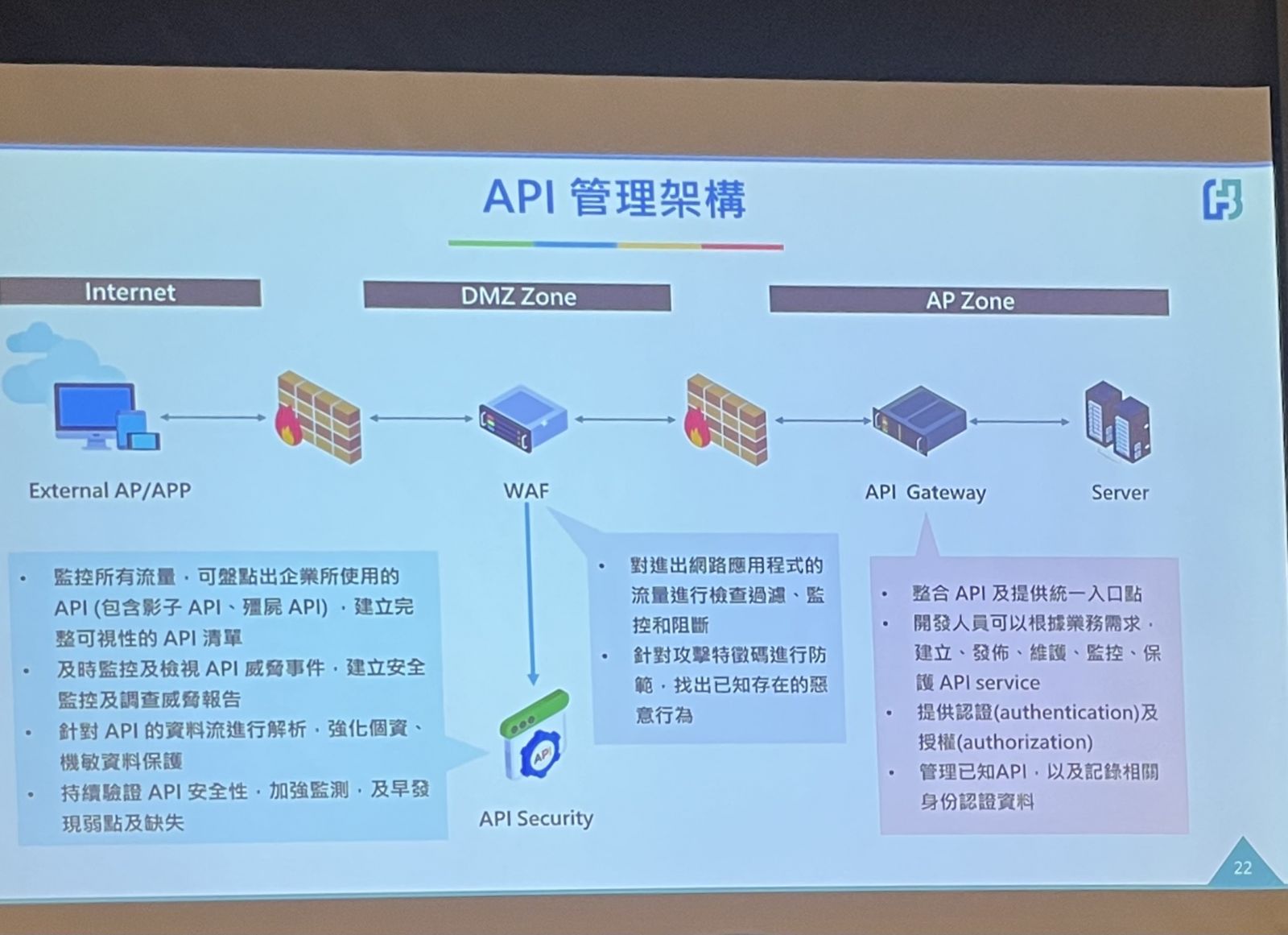

在富邦的API管理架構中,WAF作為重要角色,能對進出網路應用程式的流量進行檢查過濾、監控和阻斷,並針對攻擊特徵碼進行防範,找出已知存在的惡意行為。WAF後方則部署API Security模組,即時監控和檢視API威脅事件、針對API資料流進行解析,並建立完整可視性的API清單。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-06