上週資安業者Orange Cyberdefense揭露發生於去年下半的資安事故Green Nailao,駭客針對歐洲醫療體系下手,最終使用勒索軟體NailaoLocker加密檔案,但作案過程中運用了中國駭客常見的惡意程式ShadowPad、PlugX,協助調查的資安業者趨勢科技後續也公布他們的調查結果,指出這種利用ShadowPad從事勒索軟體的攻擊行動,在全球都有災情。

針對這起事故的發現,趨勢科技威脅研究員Daniel Lunghi指出,是他們在兩起發生在歐洲的攻擊事件當中,都採用相似的C2伺服器及戰術、手法、流程(TTP),而且都使用ShadowPad,研判很有可能是同一組人馬所為。

研究人員進一步調查,總共確認有21家公司在近7個月遭到攻擊,其中9家於歐洲、8家在亞洲、3家在中東,以及1家南美公司。這些受害企業分布於8種產業,但有11家是製造業為大宗。

對於資安事故的發生,趨勢科技指出,駭客起初是攻入設置弱密碼的管理員帳號,透過VPN存取受害組織的網路環境。在其中一起事故裡,攻擊者疑似事先取得有效憑證,從而繞過了多因素驗證(MFA)機制。

一旦成功進入內部網路環境,攻擊者就會利用管理員權限部署ShadowPad,在部分事故當中,他們甚至會將惡意程式植入網域伺服器,而有可能藉此擴大感染範圍。

究竟攻擊者的目的是什麼?研究人員表示不清楚,但推測很有可能是為了竊取智慧財產。

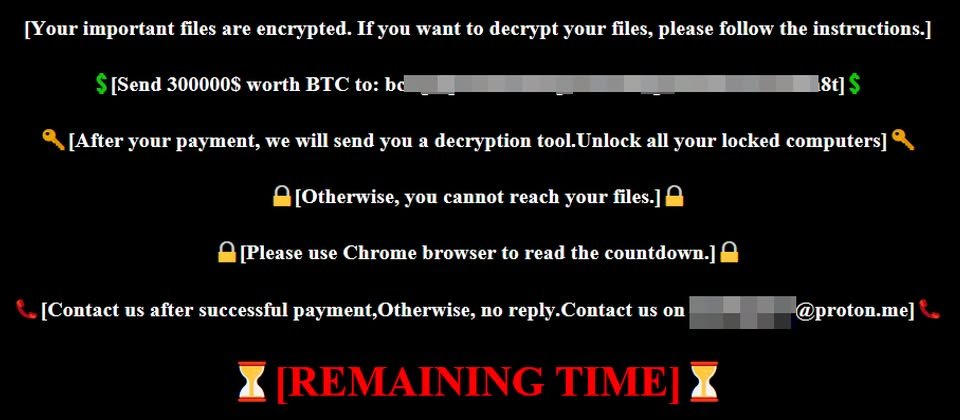

這波攻擊行動使用的勒索軟體,單就載入過程而言,就使用三種元件。駭客濫用具有中國資安業者火絨合法簽章的執行檔usysdiag.exe,以側載的方式執行惡意DLL檔案sensapi.dll,最終於記憶體內載入有效酬載sensapi.dll,將受害電腦的檔案加密,並加上.locked的附檔名,然後留下勒索訊息。

這起資安事故過程中,趨勢科技也發現幾個非典型的跡象,有刻意混淆與誤導調查分析的意圖。例如,駭客在勒索訊息的HTML檔案裡,留下銷售Kodex Evil Extractor惡意軟體的網站資訊,但研究人員根據勒索訊息比對,發現內容與正牌的勒索軟體Evil Extractor完全不同,因此研判駭客意圖誤導研究人員,刻意留下Evil Extractor勒索訊息的HTML架構。此外,這些駭客的加密貨幣都沒有贖金進帳,上述情況也突顯勒索軟體攻擊很可能並非駭客的主要目的。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09

2026-03-06