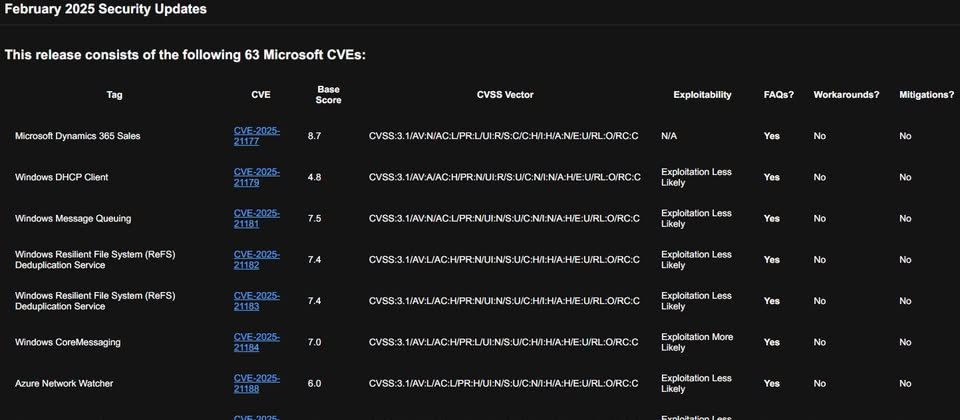

2月11日微軟發布本月例行更新(Patch Tuesday),總共修補63項弱點,數量較上個月159個減少許多。這次修補的漏洞當中,包含20個權限提升漏洞(EoP)、2個安全功能繞過漏洞、25個遠端程式碼執行(RCE)漏洞、1個資訊洩露漏洞、9項阻斷服務(DoS)漏洞,1個可被用於竄改的漏洞,以及5項可被用於欺騙的漏洞。

值得留意的是,這次有4個是零時差漏洞,有兩個被用於攻擊行動,皆被列為高風險等級,CVSS風險分別為7.1、7.8,分別是:Windows儲存權限提升漏洞CVE-2025-21391,以及適用於WinSock的Windows附屬功能驅動程式(Ancillary Function Driver,AFD)權限提升漏洞CVE-2025-21418,美國網路安全暨基礎設施安全局(CISA)已將它們納入遭到利用的漏洞列表(KEV),要求聯邦機構必須在3月4日之前完成修補。

其中,CVE-2025-21391相當特別,因為其類別屬於「在檔案存取之前的不當連結解析(Improper Link Resolution Before File Access,CWE-59)」,攻擊者想要利用的難度不高,且過程中無須使用者互動。微軟強調,這項弱點不會造成機敏資訊的洩露,然而一旦成功利用,攻擊者就有機會刪除系統上的特定檔案,甚至有可能導致某些服務中斷。

但究竟這種能刪除檔案的漏洞如何讓攻擊者提升權限?微軟並未說明。漏洞懸賞專案Zero Day Initiative(ZDI)指出,這是首度有人將Windows儲存服務弱點用於實際攻擊的情況。而攻擊者利用CVE-2025-21391提升權限的方式,ZDI推測很有可能是類似他們3年前揭露的攻擊手法。

另一個被用於實際攻擊的漏洞CVE-2025-21418,為記憶體緩衝區溢位的弱點,一旦攻擊者成功利用,就有機會得到SYSTEM權限。微軟指出,攻擊者想要利用該漏洞的複雜性不高、無須高權限,過程中也不需要使用者互動。

雖然微軟並未透露其他細節,但資安業者Rapid7指出這種漏洞威力不容小覷,他們提及CVE-2025-21418與另一個AFD權限提升漏洞CVE-2024-38193非常類似,該漏洞微軟去年8月修補、危險程度同為7.8分,當時通報此事的資安業者Gen Digital表示,他們看到北韓駭客Lazarus利用這項弱點存取系統敏感區域,並利用惡意軟體Fudmodule隱匿攻擊行動。

另外兩項被列為零時差漏洞的是CVE-2025-21377、CVE-2025-21194,這些漏洞在微軟發布公告前已遭到公開,CVSS風險為6.5、7.1。

其中,CVE-2025-21377與NTLM雜湊值洩露有關,攻擊者只需引誘使用者進行少量互動就能利用;CVE-2025-21194存在於微軟Surface筆電,屬於安全功能繞過漏洞,攻擊者必須搭配特定條件才能利用。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02