本週資安業者VulnCheck針對檔案共享平臺ProjectSend重大漏洞CVE-2024-11680提出警告,並指出該漏洞雖然前幾天才正式登記CVE編號,但其實是去年就被發現、修補,而且,已有駭客將其用於攻擊行動。

ProjectSend是開源檔案共享應用程式,該專案在GitHub得到1,500顆星,根據Censys威脅情報平臺的分析資料,全球約有超過4千套ProjectSend系統。但資安業者VulnCheck發現,大部分的伺服器仍在執行存在漏洞的舊版ProjectSend。

為何會如此?原因可能與這項漏洞遲遲沒有登記CVE編號,開發團隊也並未發布相關資訊有關。這項漏洞起因是身分驗證不當,攻擊者可在未經身分驗證的情況下,向options.php發送偽造的HTTP請求,從而遠端觸發漏洞,一旦成功,攻擊者就能竄改應用程式組態、建立帳號、上傳Web Shell,或是嵌入惡意JavaScript指令碼,CVSS風險評為9.8,開發團隊發布r1720版修補。

該漏洞最早是資安業者Synactiv去年1月通報,開發團隊5月嘗試修補,到了今年7月,Synactiv公開對這項漏洞提出警告,開發團隊8月才正式提供修補程式。

值得留意的是,到11月26日VulnCheck登記CVE編號之前,已有ProjectDiscovery、Rapid7兩家資安業者,將這項弱點的規則加入弱點掃描工具Nuclei、滲透測試工具Metasploit,而這樣的情況,使得攻擊者想要透過濫用這些工具鑽漏洞,變得更加容易。

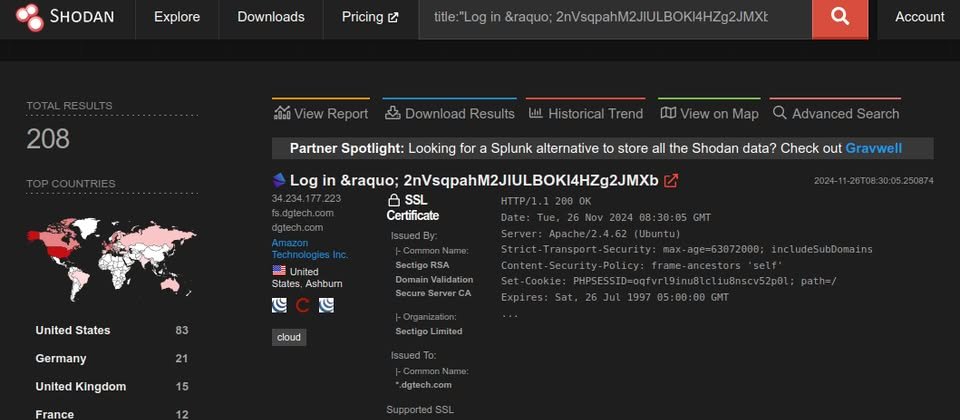

對於漏洞出現實際攻擊行動的情況,VulnCheck留意到從網際網路存取的ProjectSend伺服器約有208臺,自9月開始遭到竄改,入口網站的標題變成一長串的隨機字串,而這些字串的規則,正好與Nuclei與Metasploit加入的漏洞測試規則雷同,換言之,攻擊者很可能利用這些規則竄改伺服器。

研究人員使用GreyNoise的威脅分析平臺進行搜尋,結果發現122個攻擊來源IP位址,大部分來自德國,但也有愛爾蘭、英國、澳洲、日本。這樣的情況,代表可能有多組人馬試圖利用漏洞。

他們看到攻擊者一旦成功利用漏洞,就會接著啟動使用者註冊功能,從而取得特殊權限。此外,攻擊者很可能在網站根目錄(webroot)上傳Web Shell的情況。

但在此同時,鮮少有ProjectSend伺服器完成更新。研究人員指出,僅有1%左右執行r1750版,採用2022年10月推出的r1605,佔了55%,而其餘(44%)執行去年4月發布的版本(未公布版號)。考慮到尚未修補的情況非常嚴重,研究人員推測,攻擊者很可能已經準備大肆對這種伺服器展開攻擊。

熱門新聞

2026-02-20

2026-02-20

2026-02-20

2026-02-18

2026-02-18

2026-02-18