過往駭客的主要標的往往是Windows電腦,但隨著企業有許多應用系統採用Linux作業系統,不少駭客團體也針對這種作業系統開發相關工具。

例如,中國駭客Gelsemium原先使用惡意軟體Gelsevirine攻擊Windows電腦,但近期資安業者ESET看到名為WolfsBane的Linux變種版本。會有這樣的變化,研究人員認為,很有可能是Windows端點防護已有所改進,使得駭客轉向可透過網際網路存取的應用系統,而這些系統大多以Linux建置。

這些惡意程式之所以曝光,源於惡意程式分析平臺VirusTotal,去年收到從臺灣、菲律賓、新加坡上傳的WolfsBane,由於Gelsemium原先的主要攻擊目標,是東亞與中東的企業組織,這樣的情況相當不尋常。

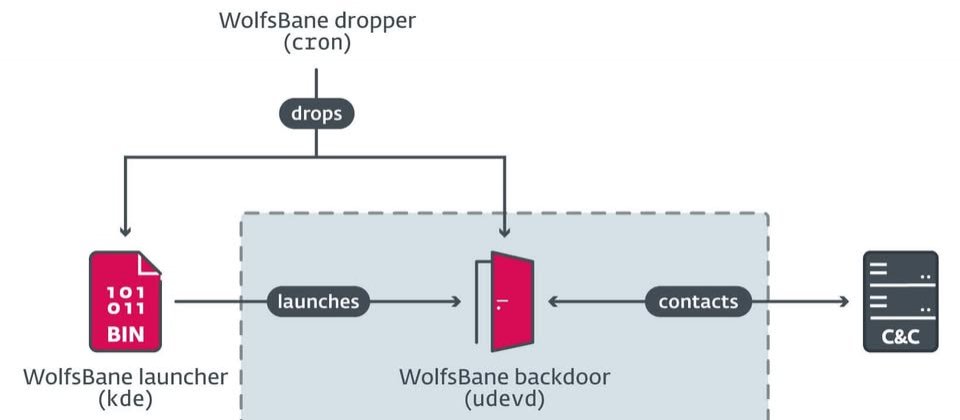

這個後門程式的攻擊鏈,主要是從惡意程式載入工具(Dropper)開始,執行後門程式WolfsBane,這樣的做法與Windows版後門程式Gelsevirine雷同。值得一提的是,駭客也運用修改過的Userland Rookit,這麼一來,攻擊者就有機會藉此隱匿行蹤。

他們也看到Gelsemium使用的另一個後門程式FireWood,這個後門也是從Windows版衍生而來,但似乎與這些駭客無直接關聯。研究人員推測,Gelsemium很有可能與多個中國駭客組織共用此後門程式。

究竟這些駭客如何入侵受害組織?研究人員表示尚缺乏相關證據能夠證明,但根據這些駭客過往的戰略、手段、流程(TTP),他們認為,駭客很有可能透過未知的網頁應用程式漏洞,取得伺服器的存取權限。

接著,攻擊者將偽裝成工作排程公用工具cron的惡意程式載入工具執行,一旦啟動,就會建立隱藏資料夾$HOME/.Xl1,並埋入惡意軟體啟動工具(Launcher)及後門程式。而這個資料夾名稱,顯然是模仿X Window系統的名稱「X11」。

攻擊者將以root權限執行惡意軟體啟動工具,停用SELinux防護機制,竄改系統配置以便維持在受害主機活動。

完成後攻擊就會進入下個階段,執行惡意軟體啟動工具,駭客將其偽裝成桌面環境KDE的元件來掩人耳目。

最後,就是正式啟動後門程式的有效酬載。此後門程式的執行過程,先是載入嵌入的程式庫libMainPlugin.so,然後利用另外兩個程式庫libUdp.so、libHttps.so建立網路通訊,然後從C2接收命令。

研究人員指出,這批Linux作案工具,代表Gelsemium攻擊目標出現變化,而這個駭客組織並非唯一這麼做的網路罪犯,因為,研究人員發現,惡意軟體轉移到Linux平臺的情況,有逐漸上升的趨勢。

熱門新聞

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-20

2026-02-21