駭客濫用程式碼儲存庫GitHub來散布惡意程式的情況,最近一、兩年可說是不斷出現,但如今有人大規模經營這類帳號提供他人運用,形成龐大的網路犯罪生態圈。

資安業者Check Point揭露專門經營GitHub帳號網路的駭客組織Stargazers Ghost,對方經營由超過3千個GitHub「幽靈」帳號組成的網路,並將其用於散布惡意軟體及惡意連結。

駭客為了讓這些儲存庫看起來是正當使用,他們還會為儲存庫加上星號、建立版本分支,並且訂閱其他惡意儲存庫。

但該組織經營這種網路設施並非單純自給自足,而是向其他駭客提供租用服務,研究人員將這種服務稱作Distribution as a Service(DaaS)。他們看到駭客在2022年8月開始嘗試開發及進行測試,並在隔年7月於暗網論壇張貼廣告吸引買家上門,根據今年5月中旬至6月中旬的監測,他們估計該組織的月收入約為8千美元,截至目前為止,不法獲利超過10萬美元。

研究人員特別提到,Stargazers Ghost並非只經營GitHub帳號提供儲存庫供網路罪犯運用,因為,他們還發現其他平臺的幽靈帳號。

究竟他們如何察覺這種大規模經營用於散布惡意程式的GitHub帳號,研究人員透露最初在經過短期的監控,一口氣發現超過2,200個幽靈帳號經營的程式碼儲存庫,而且,在今年1月的發生的網路攻擊裡,就透過這些儲存庫散布竊資軟體Atlantida,並在4天內導致1,300臺電腦遭到感染。

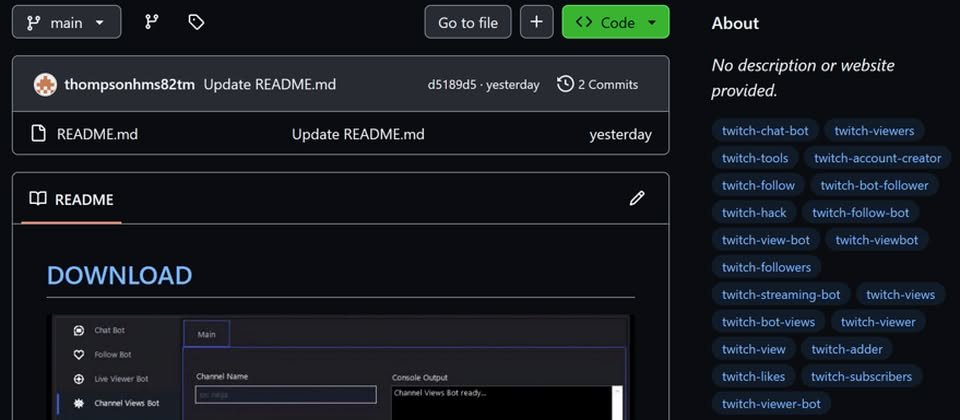

至於駭客散布這些儲存庫的惡意連結的方式,研究人員指出,很有可能透過即時通訊軟體Discord的頻道來進行,對方假借提供破解軟體或是與加密貨幣相關的活動,透過網釣範本引誘使用者上當,目標是想要增加粉絲的YouTube、Twitch、Instagram的經營者。

一般來說,駭客多半是利用GitHub儲存庫直接做為提供惡意程式的管道,而這種儲存庫通常是為了特定攻擊行動設置,而且會長時間保持可用狀態,不過,這些儲存庫通常不會有相關的下載指示或是說明。

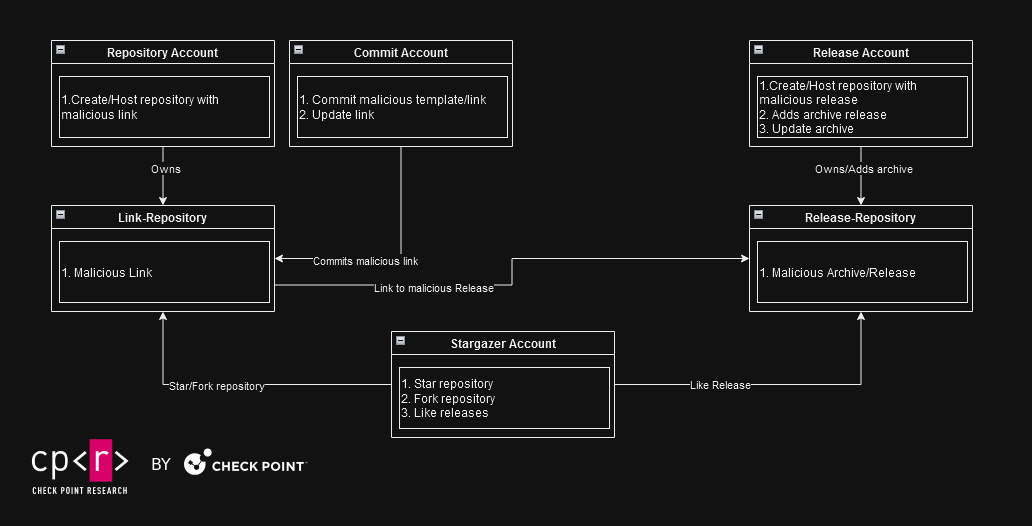

而Stargazers Ghost的做法徹底改變這樣的遊戲規則,他們並非利用儲存庫存放惡意軟體,而是在這些儲存庫提供惡意連結,而這些連結有許多的GitHub「用戶」背書,獲得大量的「星星」或是「驗證」,使其看起來更為真實、合法。

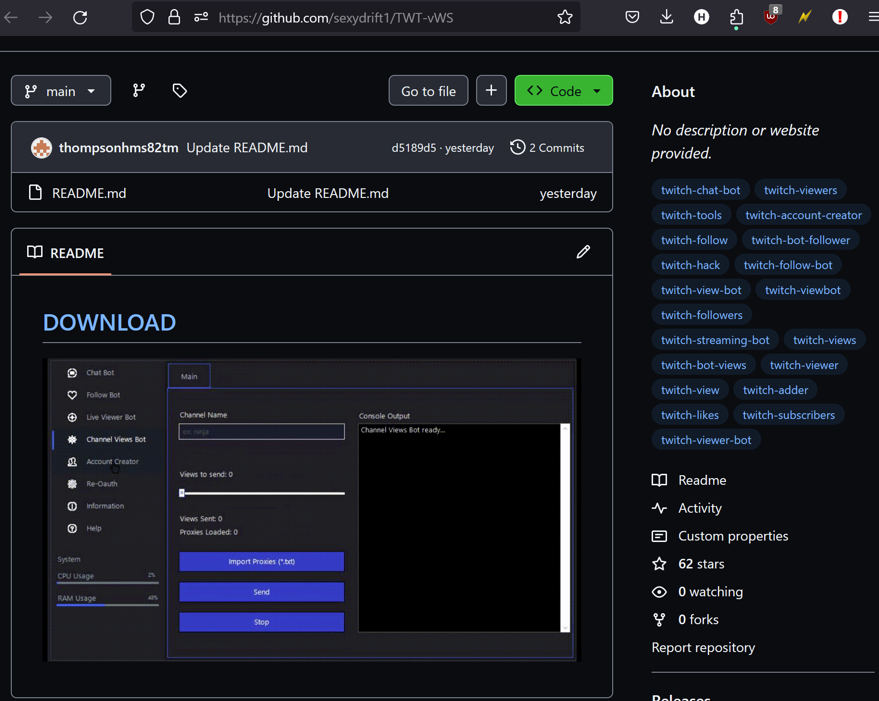

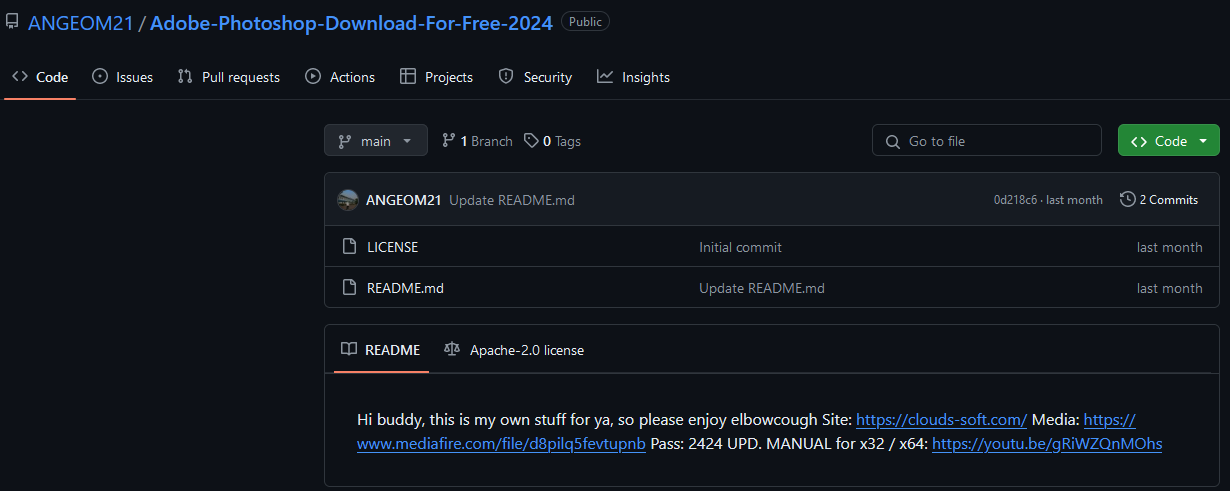

基本上,這些駭客對於特定的族群,會使用相同的標籤及圖像,研究人員推測這些儲存庫來自相同的範本,並透過自動化的方式產生。通常這種儲存庫包含的說明網頁(README.md),都會包含惡意的「Download」連結,使用者若是點選多半會連網外部網站,但也有重新導向其他GitHub儲存庫的情況。而這些駭客迴避GitHub掃描惡意檔案的做法,通常就是運用以密碼保護的壓縮檔案來達到目的。

不過,這些駭客並非將所有的GitHub帳號都拿來設置前述的惡意儲存庫,還有另外兩種類型的帳號,分別提供網釣範本當中的圖片,以及存放內含惡意程式的壓縮檔。而對方如此分工的目的,主要在於一旦有部分帳號被察覺惡意行為遭到停用,他們可以很快處理,而能大幅降低營運的負擔。

至於Stargazers Ghost的儲存庫網路被用來散布那些惡意程式?研究人員看到了RedLine、Lumma Stealer、Rhadamanthys、RisePro,以及Atlantida等多種惡意軟體。

研究人員根據他們掌握的情報,濫用GitHub只是這些駭客經營的惡意程式散布服務的一部分,他們很有可能還濫用其他平臺,而研究人員則是在其中一個聲稱提供「免費」版Adobe PhotoShop 2024的GitHub儲存庫裡,看到駭客分享的YouTube影片,印證這項推測。

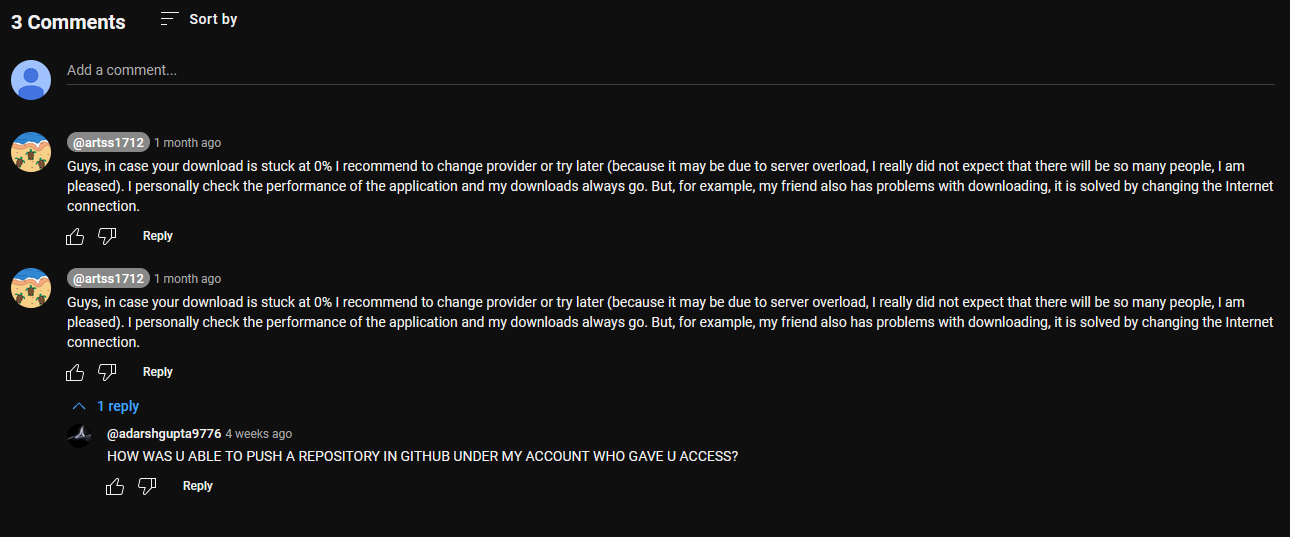

值得留意的是,他們發現有些GitHub帳號並非這些駭客所有,在上述的儲存庫當中,研究人員看到帳號的所有者留言,抗議對方擅自使用他的帳號推送儲存庫的情況。

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-03-02

2026-02-27