微軟在本月的例行更新(Patch Tuesday)當中修補MSHTML平臺欺騙漏洞CVE-2024-38112,並表示這項漏洞已被用於攻擊行動,在通報此事的資安業者Check Point透露駭客如何利用這項漏洞後,一個多禮拜之後的現在,有其他資安業者公布新的調查結果。

資安業者趨勢科技指出,他們旗下的漏洞懸賞專案Zero Day Initiative(ZDI)也在今年5月向微軟通報CVE-2024-38112遭到利用的情況,鎖定北美、歐洲、東南亞的APT駭客組織Void Banshee,從今年1月開始發動零時差漏洞攻擊,並在受害電腦植入竊資軟體Atlantida。

針對這些駭客作案的方式,研究人員指出對方濫用網路捷徑檔案(.URL)、統一資源識別碼(URI),以及微軟的通訊協定管理工具(Protocol Handlers),而能存取原本視窗作業系統已停用的Internet Explorer(IE),其中一種被利用的檔案格式是網頁封存檔MHTML。

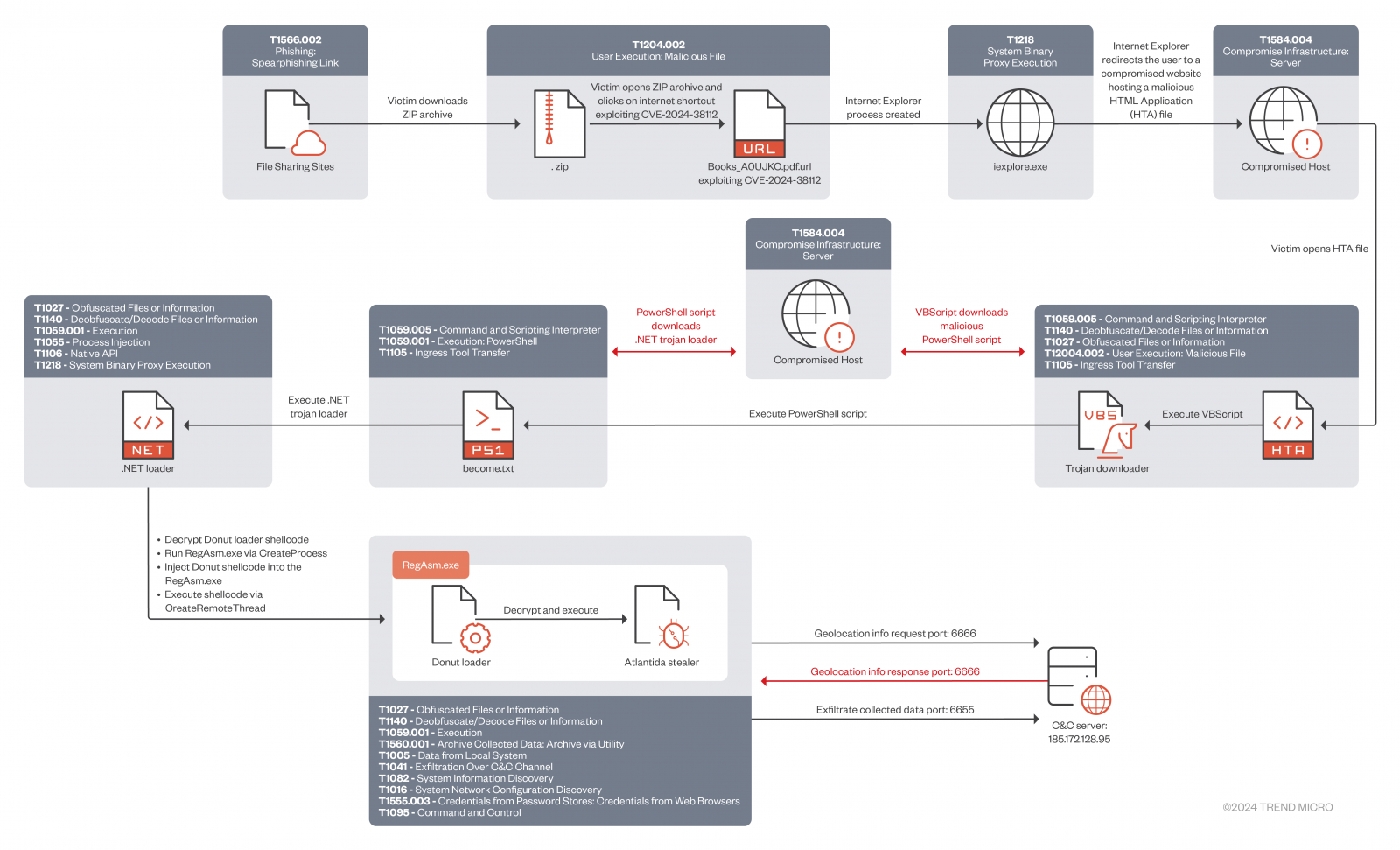

駭客先是透過網路釣魚手法,引誘使用者存取設置在檔案共享網站的釣魚連結,下載ZIP檔案並開啟內含的網路捷徑檔案觸發漏洞,啟動IE。接著,使用者將被重新導向被駭客入侵的網站,下載惡意的HTML應用程式檔案(.HTA),而這個檔案在副檔名前加入26個空格,讓使用者誤以為是PDF檔。

附帶一提的是,上述的URL檔案包含MHTML通訊協定管理工具,並搭配x-usc!指令,而能讓電腦直接啟動原本被停用、應透過沙箱環境執行的IE。

究竟駭客如何接觸攻擊目標?研究人員提及,這些駭客在網路圖書館、雲端分享網站、Discord等多種管道,散布內有PDF格式書籍的ZIP壓縮檔,這些書籍包含了醫學教科書及參考資料,這代表攻擊目標主要是會使用相關資料的專業人員或學生。但在駭客提供的各式PDF檔案裡,也有混雜佯裝成PDF檔案的網路捷徑檔案,引誘使用者上當。

一旦使用者依照指示允許IE打開前述的HTA檔案,電腦就會執行VBS指令碼,其用途是木馬程式下載工具,接著電腦就會依序下載惡意PowerShell指令碼、.NET木馬下載工具並執行,最終解開Dount Loader惡意程式載入工具的Shell Code,透過先前被竄改的.NET組件註冊工具RegAsm.exe處理程序,於受害電腦的記憶體內載入竊資軟體Atlantida。

針對這款竊資軟體的來歷,研究人員指出對方是以開源的NecroStealer和PredatorTheStealer為基礎打造,能從應用程式、加密貨幣錢包、瀏覽器收集個資,並在受害電腦的桌面竊取特定格式的檔案,再者,該竊資軟體也能截取電腦螢幕畫面,以及收集完整的系統資訊,最終打包成ZIP檔回傳攻擊者。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02