自去年7月被發現的殭屍網路P2PInfect,主要的攻擊目標是分散式資料庫Redis伺服器,並運用其運算資源挖礦,但最近研究人員發現,有駭客在這款殭屍網路病毒納入勒索軟體功能,而有可能對目標伺服器進行檔案挾持。

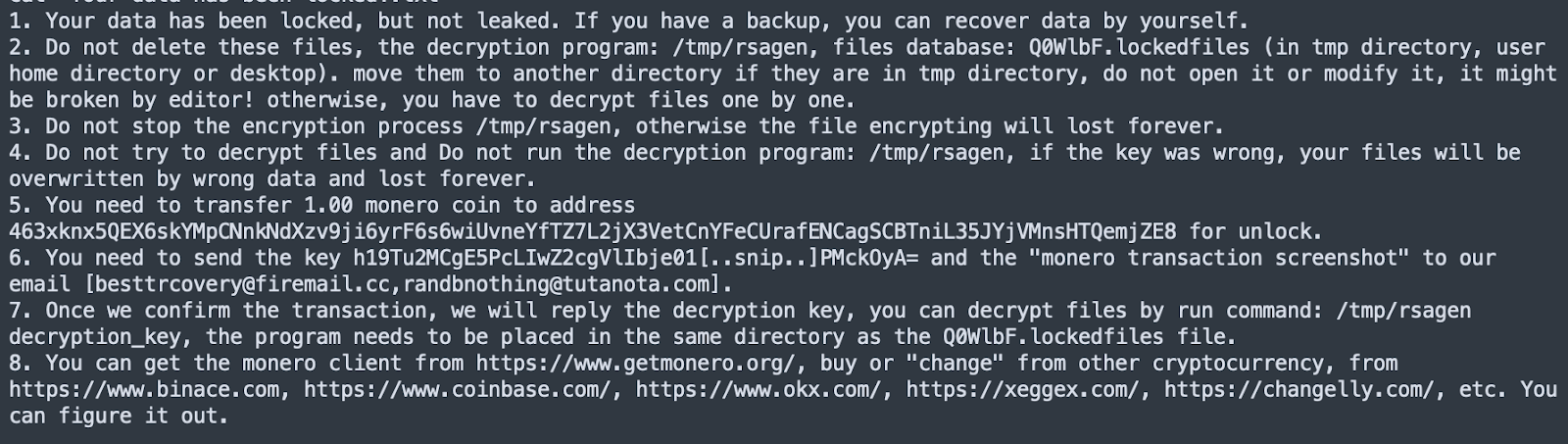

資安業者Cado發現新的P2PInfect攻擊行動,他們看到受害Redis伺服器在感染殭屍網路病毒後,會從特定的URL下載勒索軟體rsagen並執行,並對於資料庫檔案SQLITE3、SQL、DB,文件檔案DOC、XLS,以及影音檔案MKV、WAV、MP3等,執行檔案加密作業,並留下勒索訊息。

照理而言,Redis通常不會將資料存放於磁碟,即使勒索軟體取得高權限執行,很可能只能加密Redis組態配置檔案,雖然IT人員可指定將資料儲存到名為RDB的檔案裡,但這類檔案並不在勒索軟體的加密範圍,究竟駭客要如何綁架Redis伺服器,研究人員表示仍不清楚。

除了上述的勒索軟體模組,研究人員指出與過往的版本相比,這個殭屍網路病毒也在其他層面出現大幅度的變化。首先,他們發現對方重新利用Rust非同步框架Tokio打造,並透過UPX加殼處理,而且,主要執行檔被剝離,且有部分程式碼經過混淆處理,這樣的做法使得靜態分析難以識別這款惡意程式。

另一方面,此殭屍網路病毒具備新的使用者模式Rootkit元件,使得該病毒能夠藉由挾持合法的處理程序,埋藏惡意處理程序及相關檔案。

再者,則是攻擊者可能採用障眼法,因為他們起初看到對方在P2Pinfect嵌入名為miner的執行檔,但這項元件實際上未曾被使用。後來研究人員在P2Pinfect主程式運作約5分鐘後,才看到挖礦程式啟動。

究竟對方賺了多少錢?研究人員看到駭客賺得71個門羅幣(XMR),相當於9,660英鎊(約新臺幣39.7萬元),對方的礦池卻顯示僅有1臺機器執行挖礦,每個月約能產生15英鎊,對比P2Pinfect殭屍網路的規模,這種現象極為不合理,他們推測,駭客另有實際在挖礦的礦池。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02