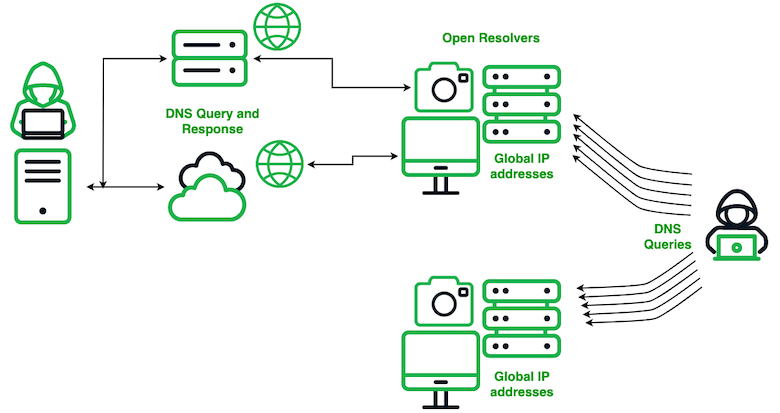

資安業者Infoblox揭露中國駭客SecShow的攻擊行動,這些駭客自去年6月開始,利用中國政府營運的教育和科研電腦網路(CERNET)的網域名稱伺服器(DNS server),在全球進行大規模DNS探測行為,藉此識別公開的DNS解析器,並試圖收集這些解析器回應的內容。

究竟這些駭客的目的為何?研究人員表示尚無法確認,但對方收集到的資料,可用於網路犯罪,並讓攻擊者謀取利益。

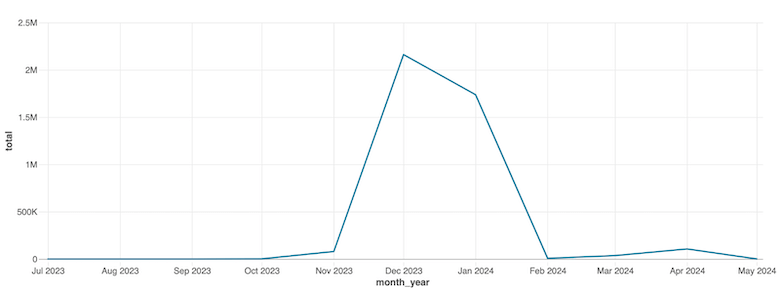

研究人員指出,這些駭客向世界各地的IPv4、IPv6的IP位址發送DNS查詢,他們在去年7月首度察覺該組織的活動,同年秋季相關的查詢量急速增加。

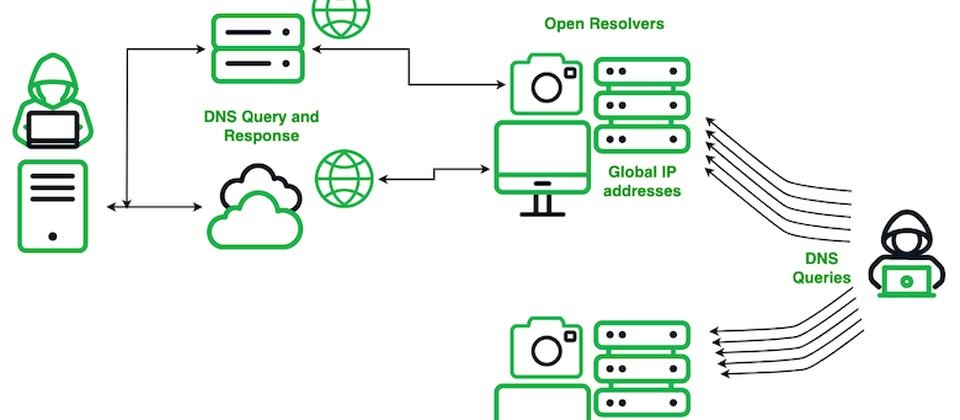

今年初Infoblox尋求其他研究人員合作來進一步調查,結果發現,這些駭客將名稱伺服器的組態,設置成從不同的開放解析器進行查詢時,每次都會產生隨機的IP位址,而這樣的組態,竟然影響資安業者Palo Alto Networks旗下的自動化回應解決方案Cortex Xpanse,這套系統放大了(amplifies)DNS查詢活動。

為何如此?Infoblox指出這套資安系統將DNS查詢的網域名稱視同URL,並嘗試從網域當中的隨機IP位址進一步搜尋,一旦包含該廠牌的防火牆設備在內的資安系統收到Cortex Xpanse的請求,就會執行URL過濾,而此種過濾工作將會針對網域啟動新的DNS查詢,使得網域名稱伺服器回傳新的IP位址,導致Cortex Xpanse重覆、無限循環地執行相關查詢。

Infoblox指出,這樣的情況導致SecShow的攻擊行動被放大,很容易誤導相關研究人員,而他們則是藉由自己的遞歸解析器與其他DNS遞歸解析器比對資料,而得到相關結果。

他們在去年7月,看到駭客執行了6個查詢,後續截至12月,有超過230萬個查詢幾乎由Cortex Xpanse觸發。

研究人員指出,在他們之前,已有Dataplane.org及Palo Alto Networks的研究人員察覺SecShow的攻擊行動,而這些駭客約在5月中旬停止相關活動的跡象,但這並非中國駭客首度對全球進行大規模DNS探測的攻擊行動,他們在今年4月揭露另一組從事類似攻擊的駭客組織Muddling Meerkat,但不同的是,這些駭客疑似具備控制中國防火長城(Great Firewall)的能力。

而對於Infoblox提出的觀察分析,Palo Alto Networks也向資安新聞網站Hacker News表示,Cortex Xpanse能排除特定網域,一旦識別新的C2後,就不再對其進行掃描。他們強調,為了判斷惡意網域,出現DNS解析活動稍微增加的情況,這套資安系統依照預期正常運作,他們的客戶並未受到影響。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02