資安業者Sygnia指出,他們去年底針對一起鎖定大型組織的網路攻擊行動進行調查,結果發現,中國駭客組織Velvet Ant已於該企業從事間諜活動長達3年,值得留意的是,其中一種維持存取內部網路環境的管道,竟是藉由曝露在網際網路上、已棄用的老舊F5 BIG-IP設備,並將其當作C2伺服器濫用。

鑑識人員指出,他們先是找到駭客部署的惡意軟體PlugX,以及作案用的各式工具,並與受害企業合作,鎖定對方使用的策略、技術、流程(TTP)進行復原工作,以及補強對於相關威脅的能見度。

值得一提的是,鑑識人員發現,這些駭客相當擅長挾持正在執行的處理程序,因為,他們廣泛運用DLL尋序搜尋挾持、DLL側載,以及幻影DLL載入(Phantom DLL Loading)手法。

在鑑識人員與受害企業執行復原工作之後,對方將目標轉移到已終止支援(EOL)的作業系統環境,鎖定執行Windows Server 2003的檔案伺服器下手,這些伺服器並未部署EDR解決方案,而且,事件記錄的功能受到限制。駭客再度部署相關作案工具,並於受害組織暫停運作數個月,然後橫向移動到其他的Windows工作站,企圖停用EDR端點防護的代理程式,但未能成功。

但就在鑑識人員介入後,他們發現駭客再度散布惡意軟體時,這些PlugX雖然會觸發資安系統的警報,但駭客並未像之前的攻擊行動,透過外部的C2來從事相關攻擊,這樣的作法極不尋常。

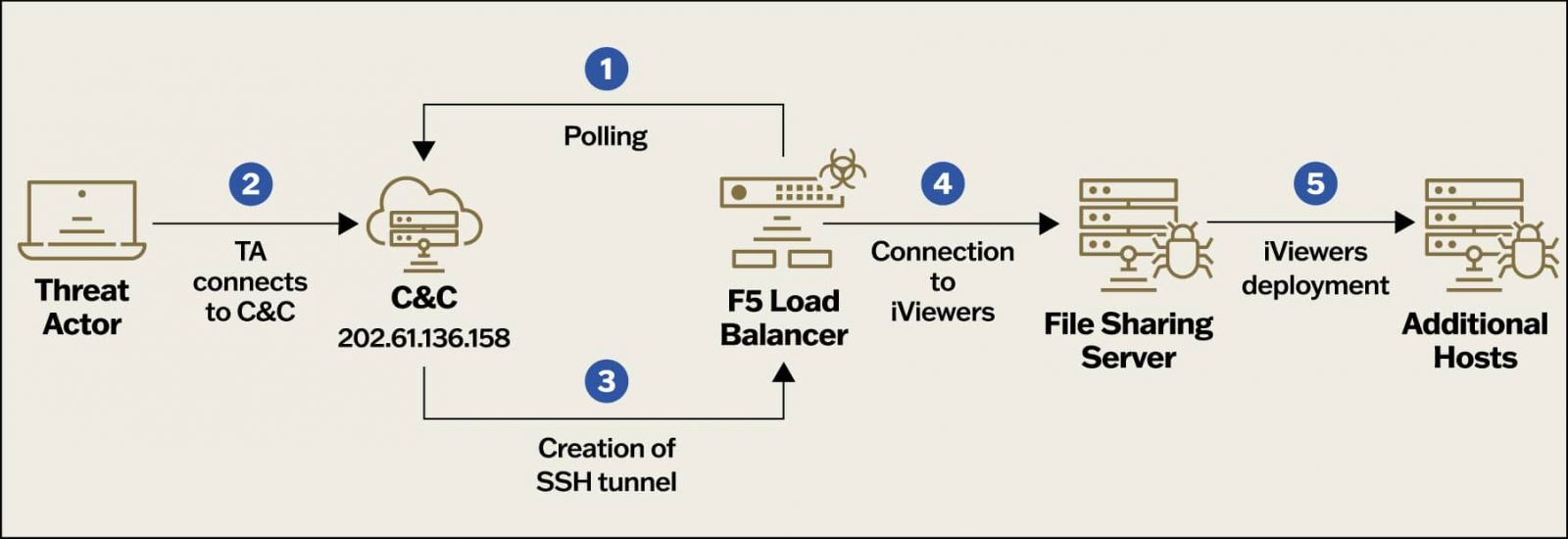

在受害組織全面採取補救措施的情況下,究竟駭客如何遠端對執行老舊作業系統的Windows檔案伺服器進行控制?鑑識人員進一步監控網路流量發現,PlugX於受害主機建立新的防火牆規則,並監聽特定的網路連接埠,他們看到其中一臺伺服器開放13742埠,並與F5 BIG-IP負載平衡設備進行連線。

值得留意的是,這臺負載平衡設備曾是該企業災難復原計畫的規畫內容,但該專案最後並未採用,這臺設備後續就一直留在主要使用的網路環境上,使得駭客有機可乘,將其當作存取內部網路的管道。

鑑識人員確認該組織總共有2臺上述專案部署的F5 BIG-IP負載平衡設備,這些設備具備防火牆、WAF、負載平衡、內部流量管理的功能,而且,它們都曝露在網際網路上,並執行存在弱點的作業系統。究竟駭客利用那些弱點?他們表示可能是透過其中一個漏洞來進行,但無法準確識別其手法。

而對於駭客如何遠端進行控制受害電腦,資安業者Sygnia也進一步說明,對方於負載平衡設備部署的惡意程式,將每隔一個小時從外部的C2伺服器,拉取攻擊者下達的命令,C2伺服器建立反向SSH隧道並發送相關內容至負載平衡設備,一旦隧道連線開通,駭客就可以控制已感染PlugX的檔案伺服器。

而這臺檔案伺服器又被當作另一個C2中繼站,駭客再利用滲透測試工具Impacket,針對其他老舊伺服器執行WmiExec,從而感染PlugX。換言之,根據Sygnia揭露的手法,駭客使用了3種C2伺服器來達成目的,也就是在外部伺服器之外,還濫用了F5 BIG-IP裝置,以及內部檔案伺服器來傳送攻擊命令。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-09

2026-03-06