為了迴避資安系統的偵測,部分惡意軟體採用拆解架構、分為多個階段的執行方式,開始運作時,才會透過載入器下載需要的內容,再進行後續行動,例如投放其他惡意軟體,而提供這類功能的工具通常被稱為惡意軟體載入器(Loader),資安廠商持續追蹤的HijackLoader(也稱做IDAT Loader)正是其中一種工具,它是自去年開始出現的,開發者採取模組化設計,使得該工具可加裝指定模組來進行程式碼注入、執行命令,並且能在受害電腦植入多種惡意軟體。研究人員在3月至4月看到新的變種,並指出攻擊手法變得更加隱密。

資安業者Zscaler指出,他們在去年7月公布此惡意軟體載入工具,經過持續改進,強化迴避偵測的能力,現在這個工具能夠更長期運作而不被發現。

這些新功能包括:將惡意程式及相關武器加入Microsoft Defender的白名單、繞過使用者帳號控制(UAC)措施、採用處理程序挖空(Process Hollowing)手法,此外,對方亦針對端點防護系統(編按:這裡應指EDR系統)經常鎖定的內部API掛鉤進行迴避。

針對迴避防毒軟體偵測的方式,研究人員指出,他們看到開發者運用名為Heaven's Gate的攻擊手法(在64位元電腦執行32位元處理程序,目的是隱匿API呼叫),並加入動態API解析、檢查處理程序黑名單、使用者模式掛鉤迴避能力。

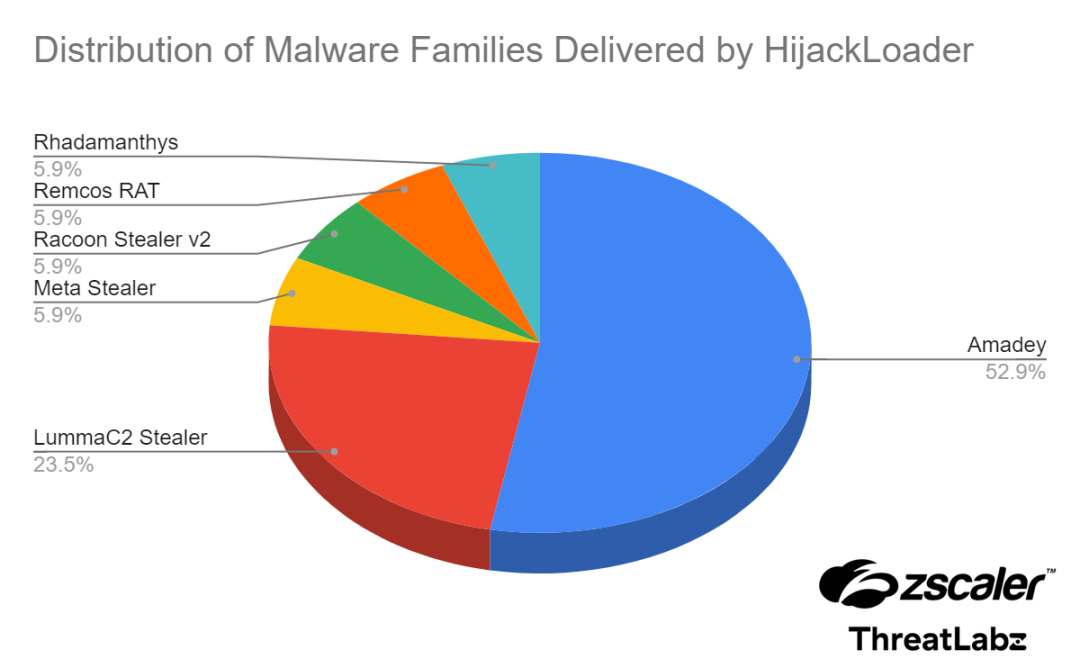

而對於此惡意程式載入工具的運用,研究人員指出他們看到主要是散布名為Amadey的惡意軟體,有52.9%攻擊行動與此有關。

其他藉此投放的惡意程式,多為竊資軟體,其中又以Lumma最為大宗,占23.5%,但也有散布Meta Stealer、Racoon、Rhadamanthys,以及RAT木馬程式Remcos的情況。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06