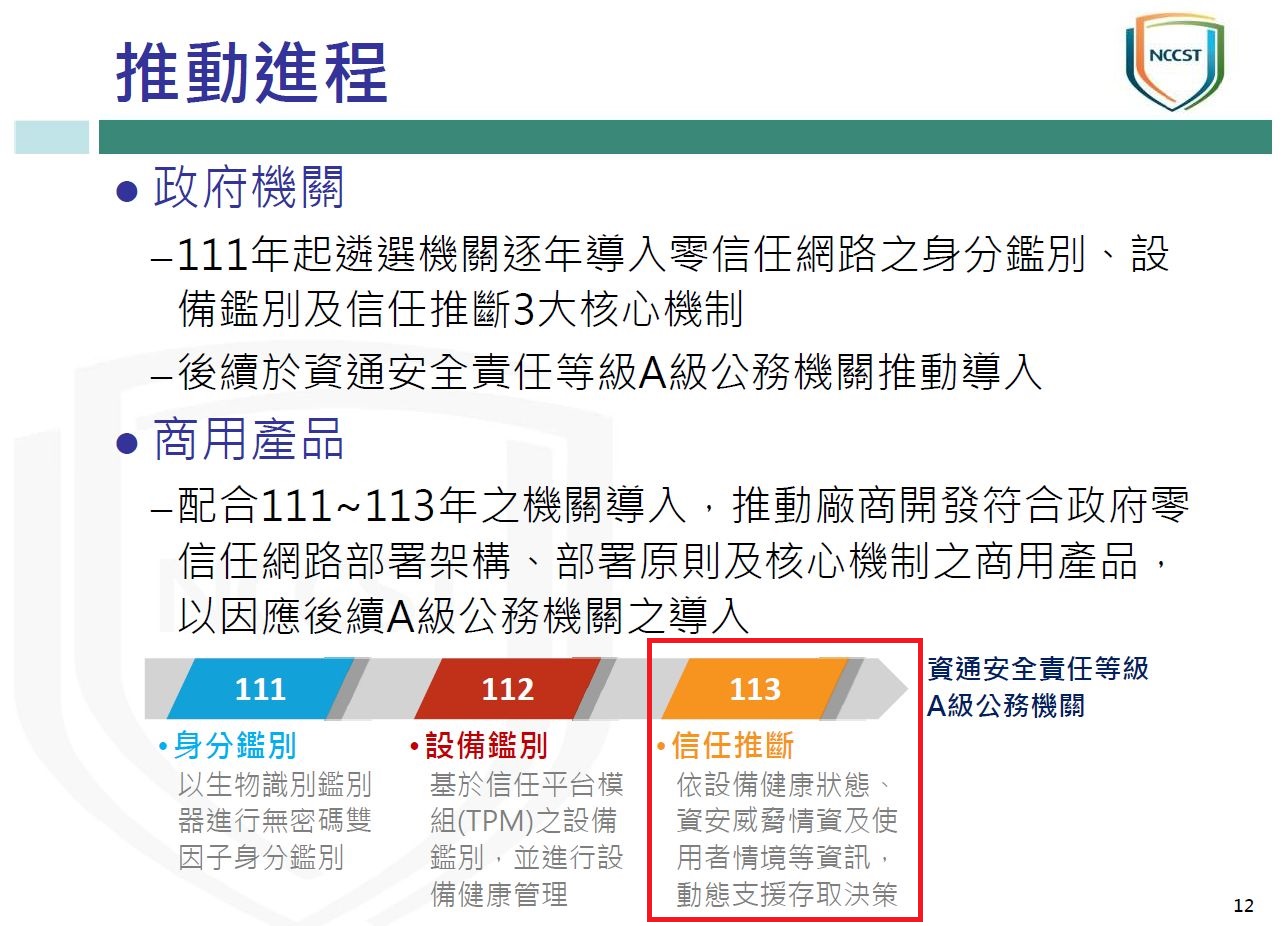

兩年前,依據第六期「國家資通安全發展方案(110年至113年)」推動零信任架構試行與導入,行政院國家資通安全會報技術服務中心公開說明零信任網路發展與推廣的計畫,訂出「身分鑑別」、「設備鑑別」,以及「信任推斷」這3大核心機制,依照當時規畫時程,2022年、2023年應陸續導入身分鑑別、設備鑑別,2024年的重點則是信任推斷。

而截至目前為止,關於身分鑑別與設備鑑別的部分,已歷經《功能符合性驗證檢核表》、《功能符合性驗證通過廠商清單》、《部署驗證檢核表》、《導入建議》等文件的發布,至於信任推斷,是今年2月公布功能符合性驗證檢核表,整個資安界都在密切注意後續進展。

而在5月中登場的2024臺灣資安大會,我們終於看到有多家廠商踏出重要一步,因為他們率先推出具備信任推斷功能的資安解決方案,相當不容易。

首先我們注意到這系列技術突破的重要發布消息,是在大會第二天上午進行的其中一場主題演講,成立25年之久、以內網端點資安合規產品著稱的曜祥網技(e-Soft),首度公開展示他們的零信任解決方案。

在闡述提升資安治理成熟度的第二主軸:落實零信任架構的導入時,該公司技術經理黃士滄向所有與會者,介紹新推出的「零信任管理系統擴充」,因應政府參考NIST SP800-207標準而設計的零信任架構,支援資源門戶的部署方式(Resource Portal Based Deployment),提供三大檢查程序:身分鑑別、設備鑑別,以及信任推斷。

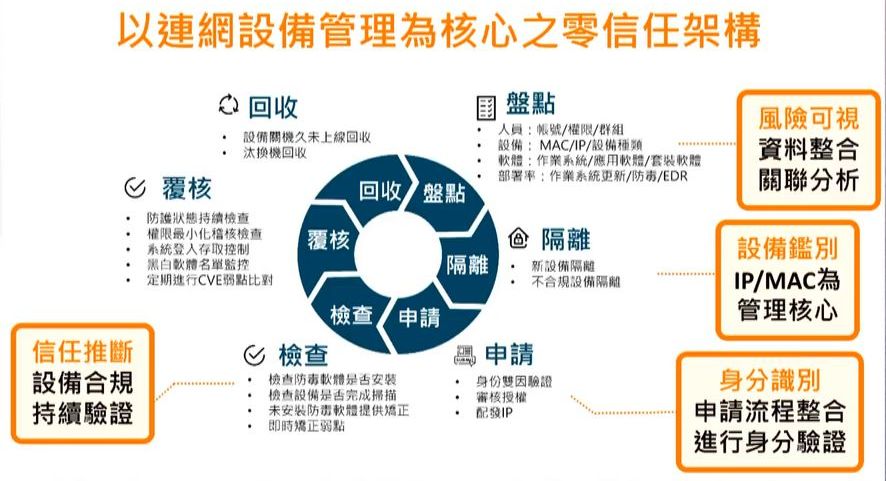

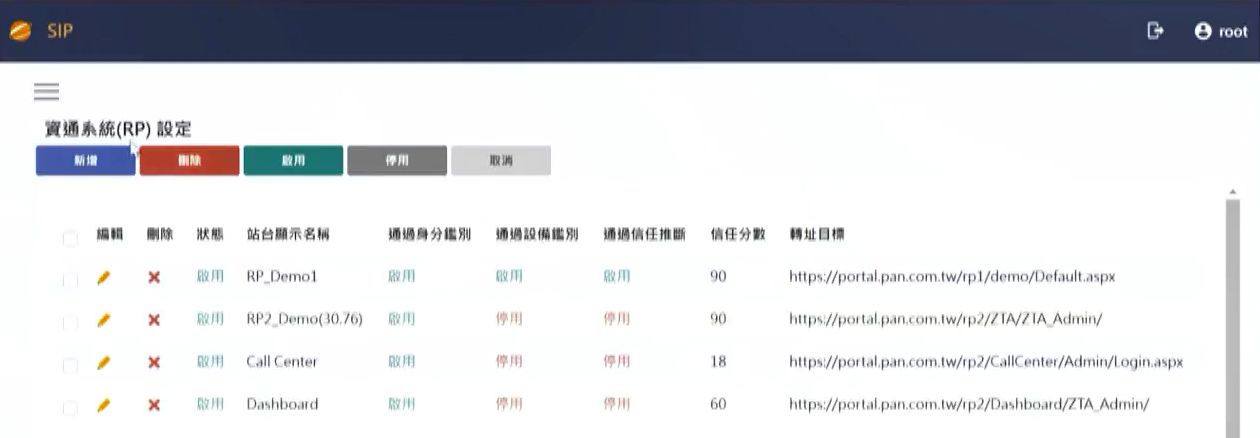

曜祥網技強調,企業與組織要建立「以連網設備管理為核心的零信任架構」,在網路邊界尚未消失之前,需在內部環境建置網路存取控管的架構(Inside Trust Zone),任何設備不能隨插即用(連網),需通過合規的檢查,檢查資安組態的套用是否落實,可由該公司的全方位資安智慧平台(Security Intelligence Portal,SIP)擔綱相關的作業;若使用者在內部環境要進一步連接重要的資通系統,這時就要啟動身分鑑別、設備鑑別,以及信任推斷(Zero Trust Zone)。他們認為企業目前與未來的環境,將會存在混合式的零信任存取架構。

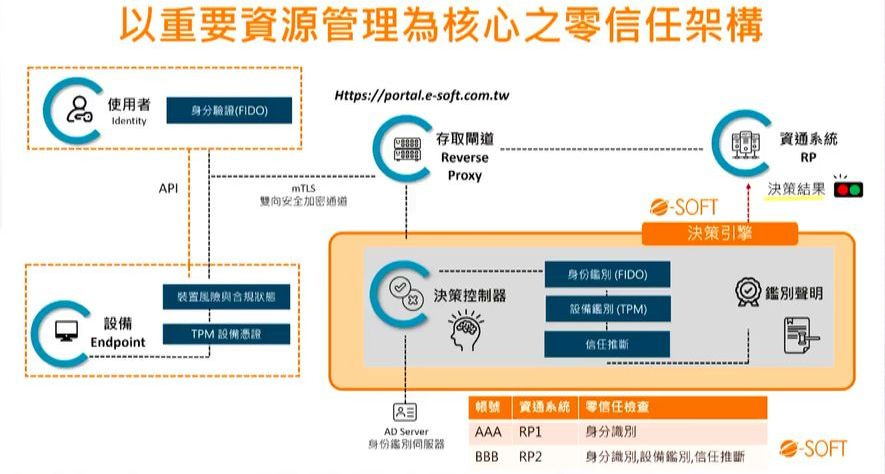

以零信任區域的存取方式而言,曜祥網技認為,企業與組織需建立「以重要資源管理為核心的零信任架構」,當使用者要連到重要的資通系統時,需透過反向代理(Reverse Proxy)連到決策引擎,進行相對應的檢查,通過之後才能開通網路,而非直接連線。

接下來,黃士滄也展示一段將近4分鐘的使用者操作示範影片,呈現在他們零信任架構之下的網站服務實際存取流程。而在2024臺灣資安大會結束後,我們向曜祥網技洽詢這套解決方案的開發依據,他們表示,ZTA零信任管理系統是依據國家資安院的檢核表進行開發,符合法規的要求。

另一家我們得知能夠提供信任推斷解決方案的廠商,是以AI資安聞名的奧義智慧科技(CyCraft),他們在2024臺灣資安大會第二天尾聲的演講,也特別提到他們已開發出具備這類零信任架構功能的產品。

之所以發展這方面的技術,部分原因來自奧義智慧加入數位發展部數位產業署的112年零信任資安場域實證計畫,他們藉由電商的場域來達到零信任的導入。

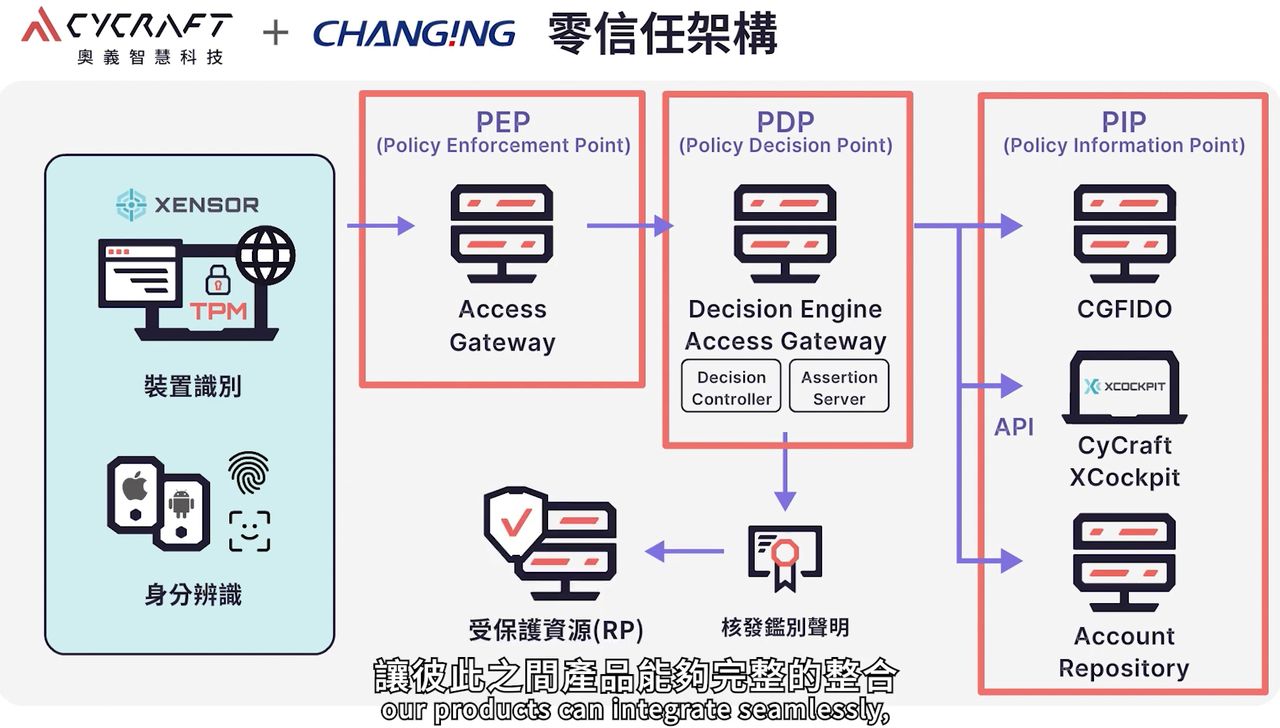

奧義智慧科技研究主任陳仲寬表示,就NIST提出的零信任架構組成元件而言,我國政府零信任架構要求的身分鑑別與設備鑑別,主要對應的是政策資訊點(Policy Information Point,PIP),這部分的實作,他們與另一家臺灣資安廠商全景軟體(Changing)合作。

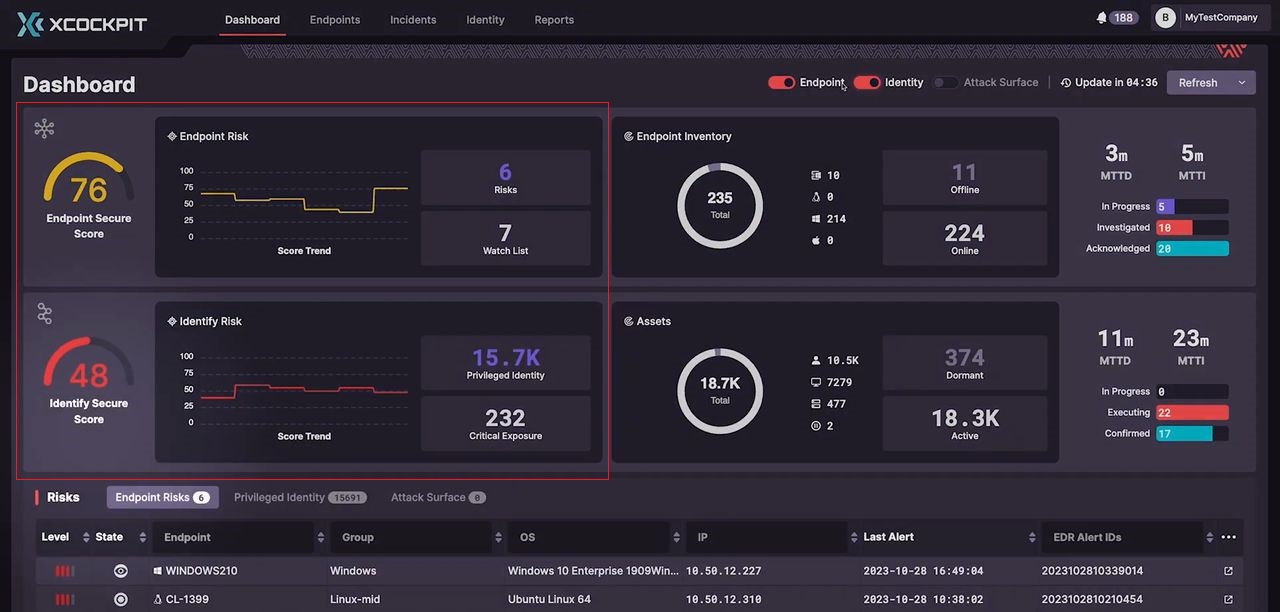

而在信任推斷的部分,則是政策決策點(Policy Decision Point,PDP)涉及如何建立動態的策略,奧義智慧提出的作法,是設立決策引擎作為存取閘道,需通過身分識別與裝置識別這兩個項目,之後會透過API介接,取得全景FIDO相關資訊、端點的風險、身分的風險,以及外部政策的風險。決策控制器XCockpit ZeroTrust會向各種PIP索取資料,把這些資訊整合起來,若這些狀況都經過認可,就會核發鑑別聲明,讓使用者能夠存取到資源(機關資通系統);相反地,若接收到端點偵測到資安風險,例如存在惡意程式的行為或駭客活動跡象,決策控制器就會藉此判斷現在狀況有危險,認定本次資源存取不合法,進而限制使用者存取。

而在去年底公布的2023零信任應用示範案例的影片當中,奧義智慧科技共同創辦人叢培侃也強調,透過他們發展的零信任解決方案,能夠將傳統以知識為驗證基礎的模式(用帳號密碼登入),轉變為以風險因子判斷的模式(可同時考量到使用者的裝置是否安全、是否有合法的Token),來強化整個登入的流程。

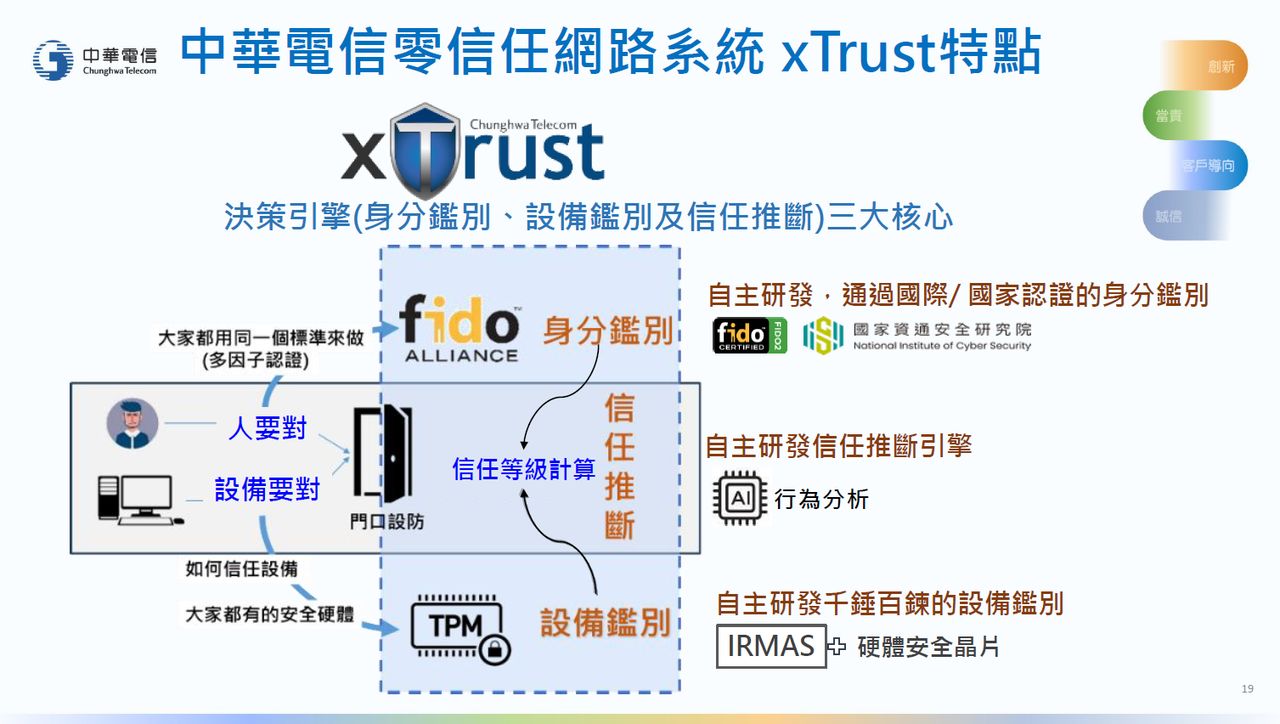

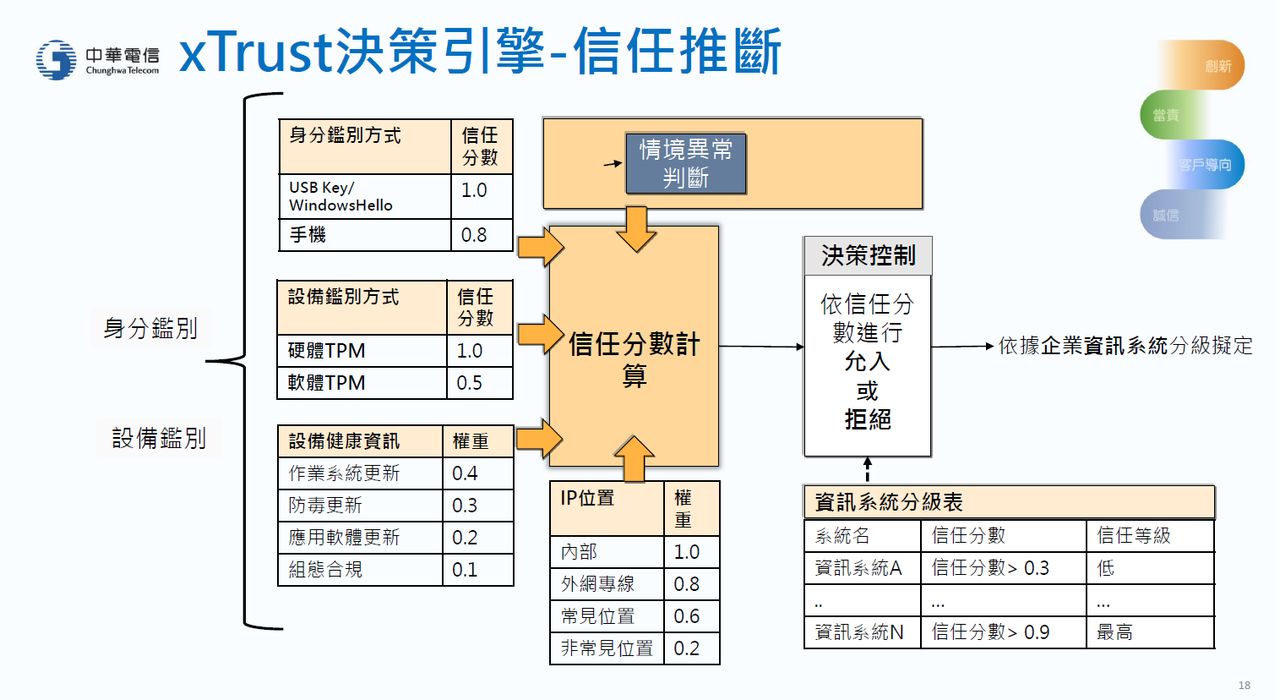

除了上述兩家廠商,中華電信於2023臺灣資安大會於臺灣資安館展出的xTrust零信任網路系統,今年再度參展並強調具有信任推斷功能。在2024臺灣資安大會的第一天下午,中華電信研究院資通安全研究所主任級研究員孫漢傑發表演講,介紹此產品結合身分鑑別、設備鑑別、AI/ML 信任推斷分析、支援 FIDO2 國際標準、資料過濾和日誌紀錄等關鍵技術。

在國際資安廠商的部分,我們也問到幾家業者,請他們談談自家產品對於信任推斷的支援。

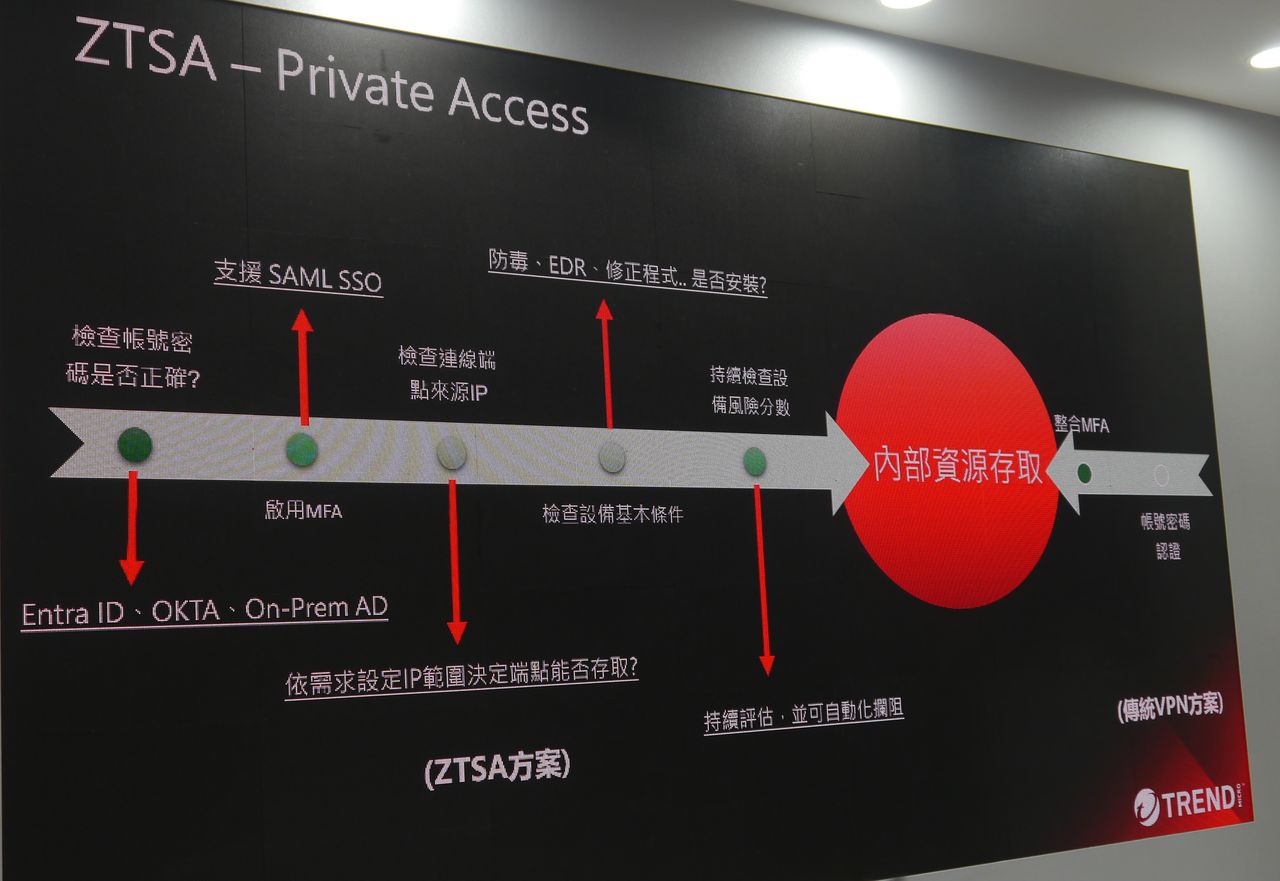

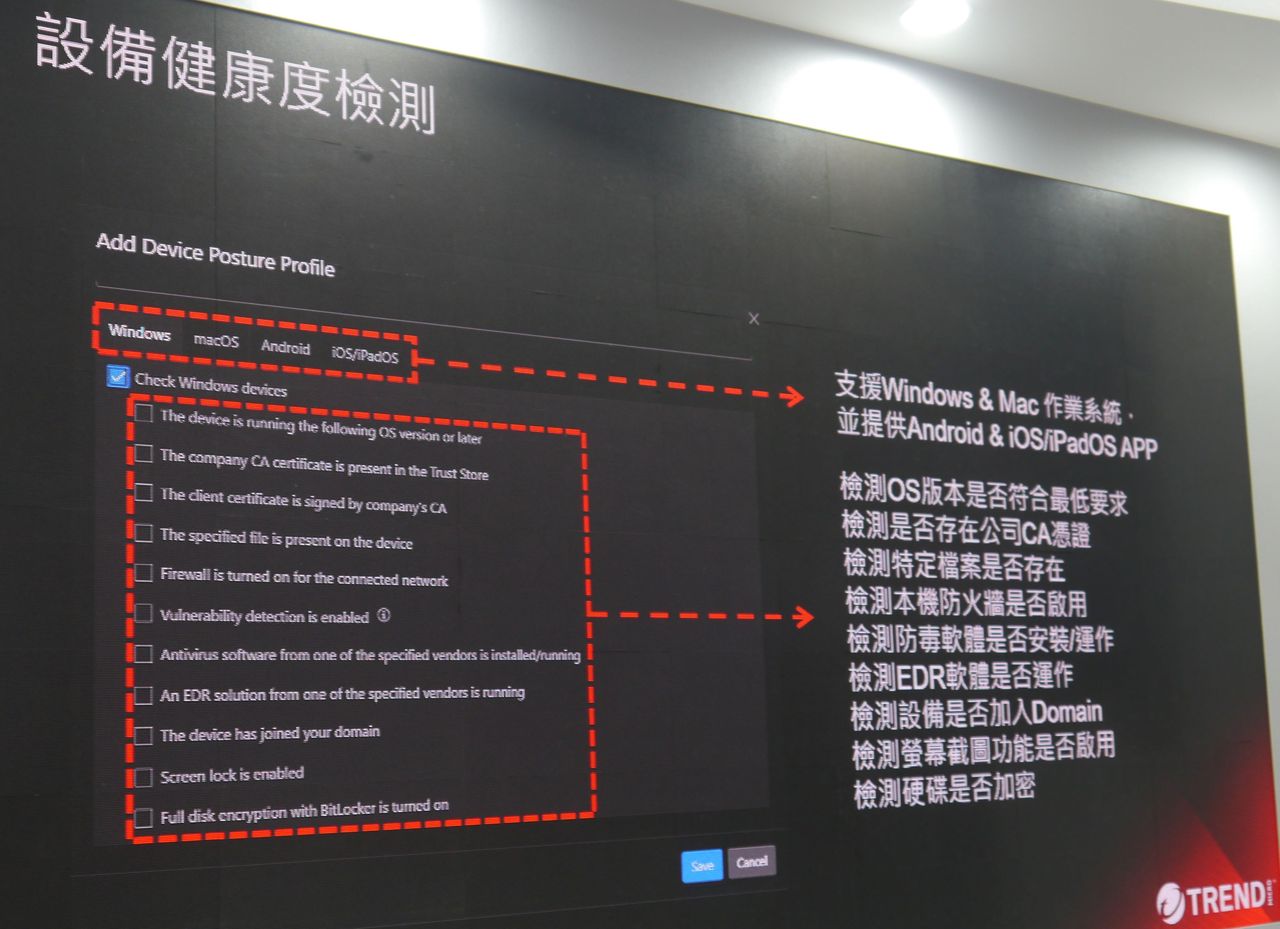

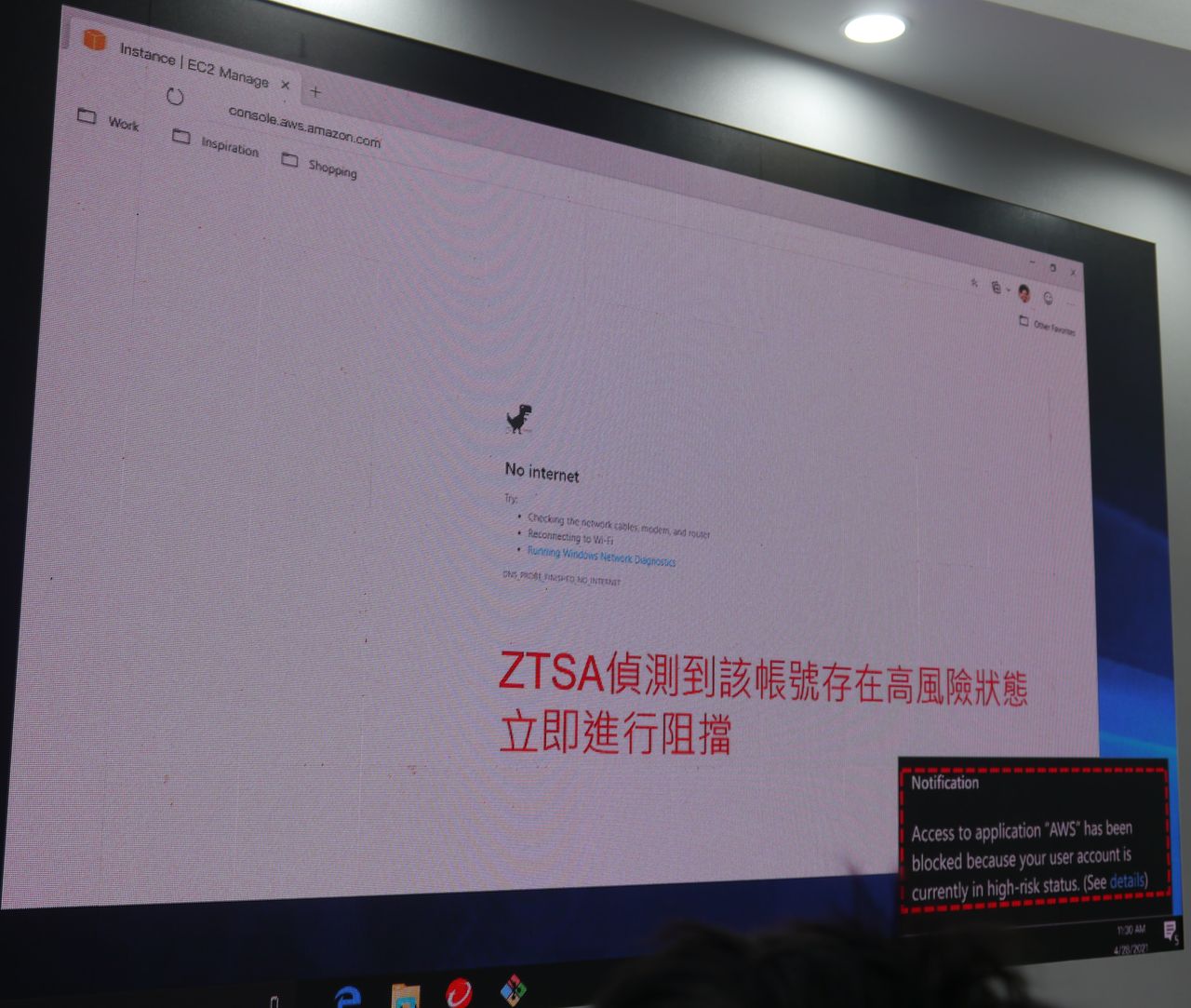

首先是趨勢科技(Trend Micro),今年他們在自家展區介紹整體解決方案平臺VisionOne的三大支柱之一:Zero Trust Secure Access,他們表示,若企業與組織採用趨勢科技的產品與服務,已能因應零信任架構的三大要求,趨勢科技也透過與其他廠商合作的方式來達成。以身分鑑別為例,趨勢科技目前可整合Microsoft Entra ID(Azure Active Directory)或是其他目錄服務來達成;關於設備健康度檢查,趨勢科技支援多種檢測條件、例如是否安裝防毒軟體或系統最新的漏洞修補版本;在信任推斷的部分,趨勢科技整合八大面向精準算出單一設備的風險分數,並備妥API供其他廠商進行演算。

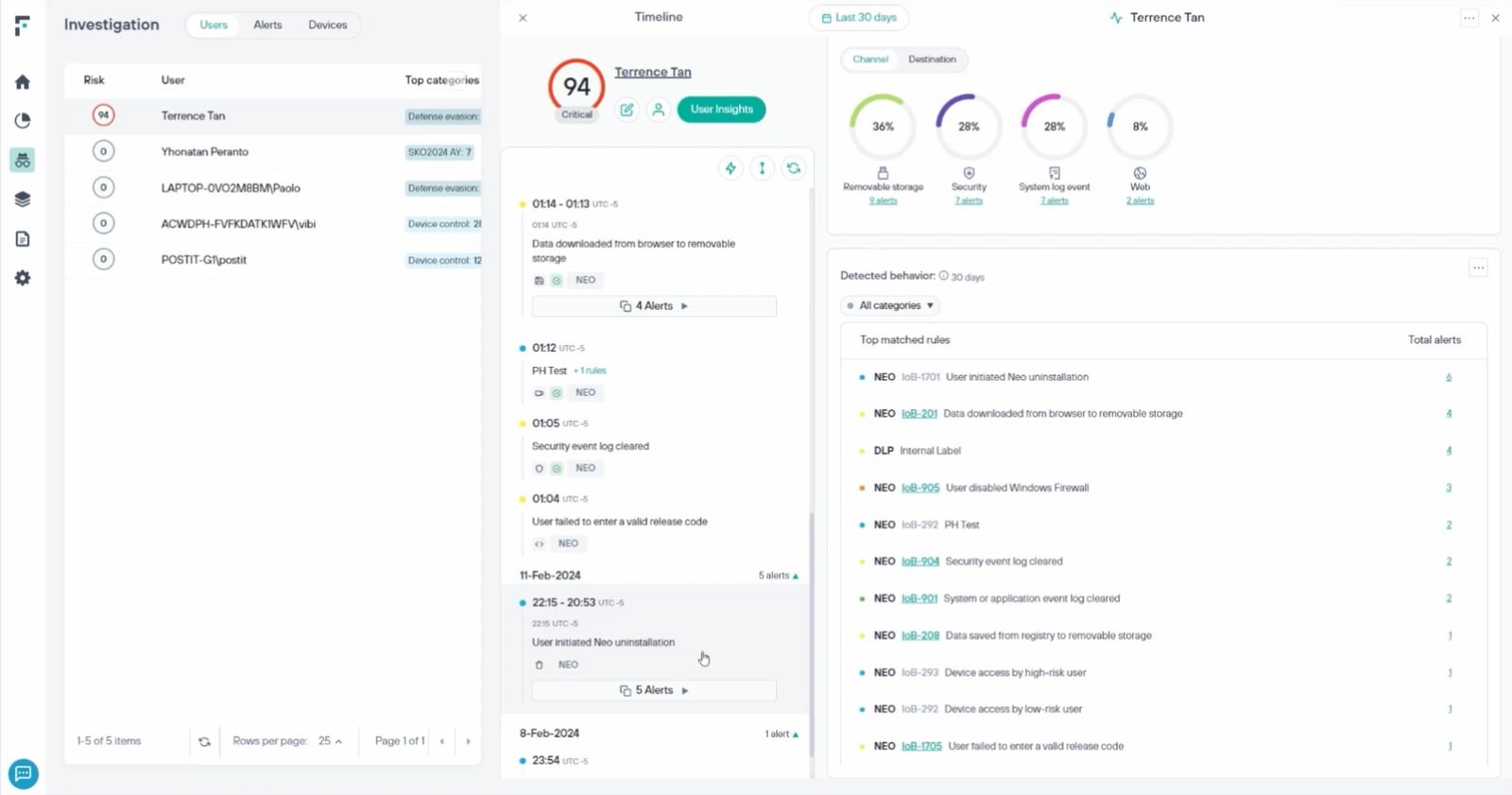

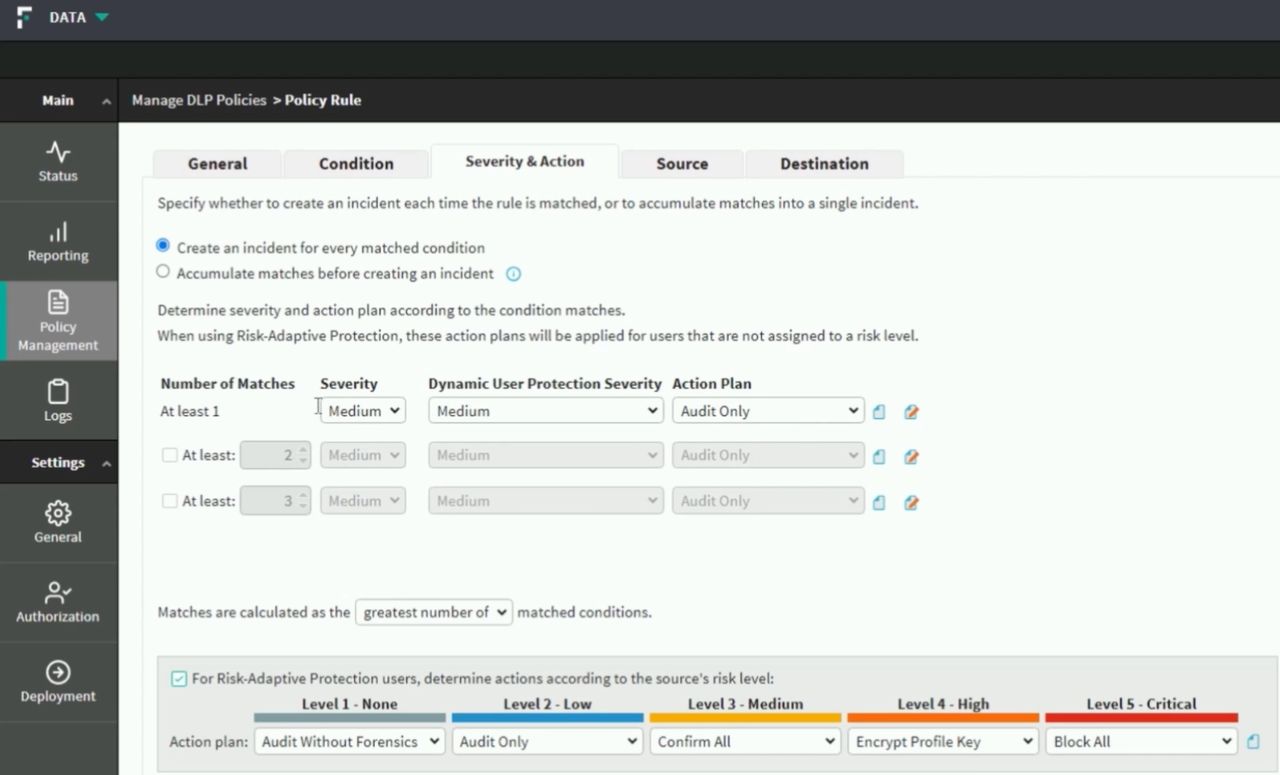

另一家廠商是近期主打「Data Security Everywhere」的Forcepoint,他們的資料遺失預防(DLP)解決方案內建的Risk-Adaptive Protection(RAP),可收集使用者行為與該公司DLP資安事故資訊,運用他們發展的行為指標分析模型(Indicator of Behavior),計算出使用者的資安風險分數,而這些數值之後能主動與DLP系統進行溝通,以便根據風險等級的變化自動實施強制控管政策。

顯然Forcepoint提出的解決方案與現行臺灣資安廠商著重的作法大異其趣,因為他們主攻資料外洩及使用者行為的分析,而非端點與網路的層面,但我們不能否認信任涵蓋的面向原本就是廣泛的,結合更多角度來定義與驗證信任程度高低,的確有其必要性,也期盼能有越來越多資安廠商一起合作,共同響應政府零信任架構的推動,面對層出不窮的內外部資安威脅,能夠持續做到看得見、守得牢、管得好等目標。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23