近年來利用遠端桌面連線程式入侵受害電腦,已是駭客偏好的手法之一,但若是提供這類系統的業者遭駭,很有可能讓攻擊者取得大量帳密資料,並將其用於發動攻擊。

上週末AnyDesk證實他們有伺服器遭到入侵,並尋求資安業者協助,進行這起事故的後續回應,雖然該公司強調他們尚未得知有使用者受到影響,但有資安業者發現駭客已在地下論壇兜售大量AnyDesk帳密,後續發展有待觀察。

【攻擊與威脅】

遠端桌面連線解決方案業者AnyDesk傳出遭駭,用戶連線帳密資料流入駭客論壇

2月2日遠端桌面連線解決方案AnyDesk發布公告,他們在資安稽核的過程當中,發現產線系統(production systems)遭到入侵的跡象,該公司尋求資安業者CrowdStrike協助,進行補救及事件回應。他們撤銷所有與安全相關的帳密,並修復、更換受到影響的系統,該公司也註銷、更換原本用於簽署應用程式的程式碼簽章。該公司指出目前尚未出現用戶裝置受到影響的情況,並強調這起事故與勒索軟體無關。

2月2日遠端桌面連線解決方案AnyDesk發布公告,他們在資安稽核的過程當中,發現產線系統(production systems)遭到入侵的跡象,該公司尋求資安業者CrowdStrike協助,進行補救及事件回應。他們撤銷所有與安全相關的帳密,並修復、更換受到影響的系統,該公司也註銷、更換原本用於簽署應用程式的程式碼簽章。該公司指出目前尚未出現用戶裝置受到影響的情況,並強調這起事故與勒索軟體無關。

不過,這起事故發生之際,該公司也出現遠端連線服務中斷的現象,引發外界聯想是否有關。1月25日,有人向IT專家Günter Born投訴,自1月20日AnyDesk出現無法連線的情況,授權金鑰也無法使用,通報該公司客戶支援之後,所得到的回應是「伺服器連線異常」,而且,截至1月30日,AnyDesk網站仍然為維護狀態而無法使用。當時,該名專家呼籲用戶,應暫停使用這套遠端桌面連線軟體。在Günter Born公布AnyDesk連線異常的情況後,2月3日,他掌握德國聯邦資訊安全辦公室(BSI)向關鍵基礎設施業者提出警告的情報,2月4日,有2人向他透露,他們發現有人12月底疑似進行嘗試未經授權存取的跡象。

而對於AnyDesk帳號資料外洩的情況,已有研究人員看到駭客在駭客論壇兜售相關資料。資安業者Resecurity指出,他們在2月3日看到多組駭客於網路犯罪論壇兜售AnyDesk帳密資料,其中使用匿稱為Jobaaaaa的駭客在暗網論壇Exploit上,聲稱握有1.8萬筆帳密資料。資安業者Hudson Rock根據他們的威脅情報平臺分析結果,認為這名駭客掌握超過3萬筆資料。

資料來源

1. https://anydesk.com/en/public-statement

2. https://www.borncity.com/blog/2024/01/25/strung-bei-anydesk-jemand-betroffen/

3. https://borncity.com/win/2024/02/03/anydesk-hack-undercover-more-information-and-thoughts-part-2/

4. https://borncity.com/win/2024/02/04/anydesk-hack-undercover-suspicious-cases-and-more-part-3/

5. https://www.resecurity.com/blog/article/following-the-anydesk-incident-customer-credentials-leaked-and-published-for-sale-on-the-dark-web

6. https://www.linkedin.com/feed/update/urn:li:activity:7159893240748388352/

使用免費電子郵件信箱註冊身分釀禍?逾1,500臺網路作業人員的電腦感染竊資軟體,帳密資料流入暗網

根據資安新聞網站Bleeping Computer的報導,1月3日西斑牙大型電信業者Orange Spain的歐洲IP位址網路資源協調中心(RIPE NCC)帳號遭到駭客挾持,從而破壞該公司的邊界閘道協定(BGP)及資源公錀基礎設施(RPKI)的配置,導致電信網路服務中斷。資安業者Hudson Rock著手調查此事,指出該電信業者的員工電腦於9月4日感染了竊資軟體Raccoon,而該名員工握有RIPE NCC的帳密,但現在有研究人員提出警告,類似的攻擊行動越來越多。

根據資安新聞網站Bleeping Computer的報導,1月3日西斑牙大型電信業者Orange Spain的歐洲IP位址網路資源協調中心(RIPE NCC)帳號遭到駭客挾持,從而破壞該公司的邊界閘道協定(BGP)及資源公錀基礎設施(RPKI)的配置,導致電信網路服務中斷。資安業者Hudson Rock著手調查此事,指出該電信業者的員工電腦於9月4日感染了竊資軟體Raccoon,而該名員工握有RIPE NCC的帳密,但現在有研究人員提出警告,類似的攻擊行動越來越多。

資安業者Resecurity進一步針對暗網進行掃描,發現這裡還有區域網路資訊中心的使用者帳密遭到外洩,例如,亞太網路資訊中心(APNIC)、非洲網路資訊中心(AFRINIC)、拉丁美洲暨加勒比網路資訊中心(LACNIC),共通點是駭客藉由竊資軟體(Infostealer)來盜取相關帳密,總共有1,572個帳號受害,其中有45%用戶啟用了雙因素驗證(2FA),但不曉得帳密已經外流,另有16%察覺電腦感染惡意程式,從而變更密碼並啟用雙因素驗證;14%直到接獲通知才啟用雙因素驗證的功能。

研究人員指出,他們發現大多數管理網路的IT人員使用免費電子郵件信箱註冊帳號,而有可能讓駭客更容易取得相關資料,進而發動大規模的網路攻擊。

資料來源

1. https://www.bleepingcomputer.com/news/security/hacker-hijacks-orange-spain-ripe-account-to-cause-bgp-havoc/

2. https://www.infostealers.com/article/infostealer-infection-of-an-orange-employee-results-in-bgp-disruptions/

3. https://www.resecurity.com/blog/article/hundreds-of-network-operators-credentials-found-circulating-in-dark-web

研究人員揭露ApateWeb攻擊行動,駭客企圖散布恐嚇程式、PUP程式

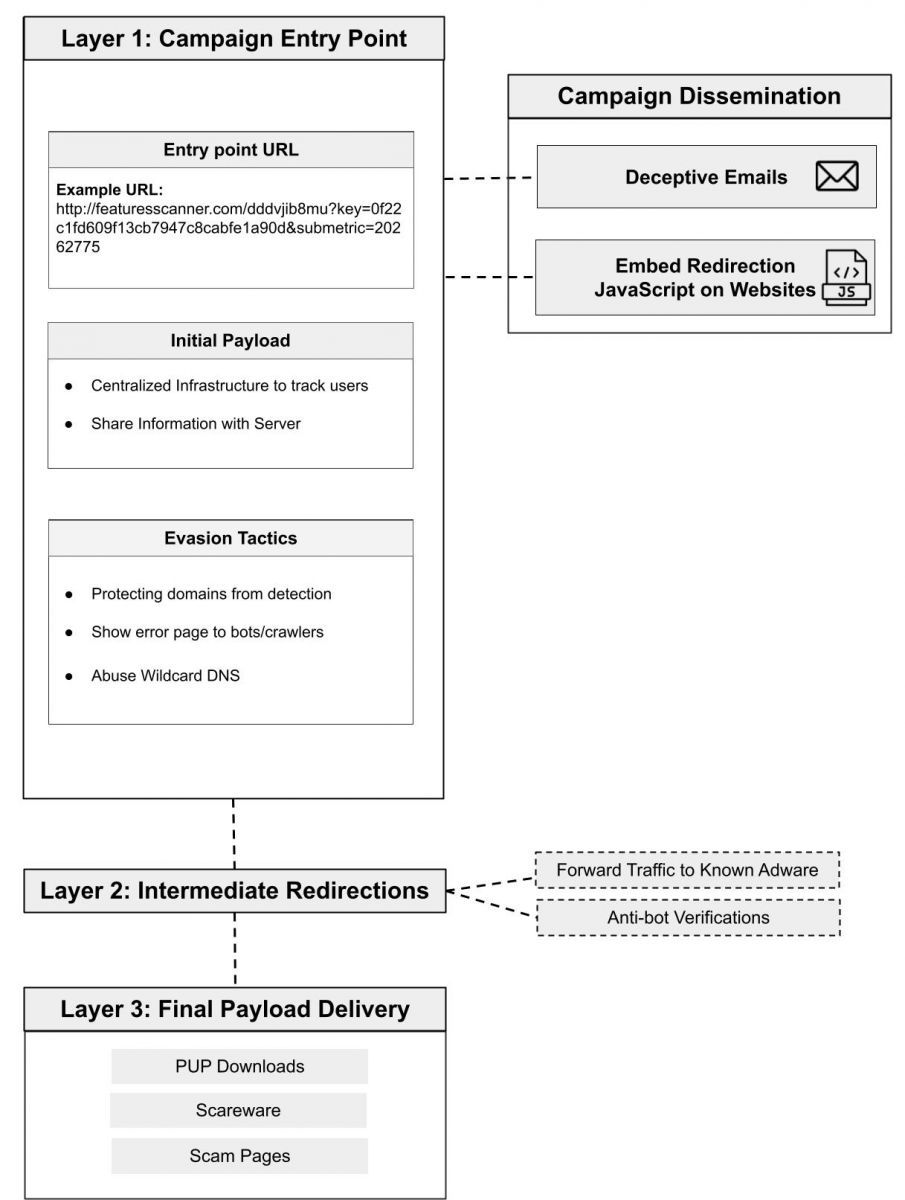

資安業者Palo Alto Networks揭露名為ApateWeb的大規模攻擊行動,駭客利用逾13萬個網域來散布恐嚇軟體(Scareware)、潛在有害軟體(PUP),或是將使用者導向詐騙網頁。他們發現自2022年8月這起攻擊行動升溫,而且,駭客架設的網站每個月有數百萬次點擊,以2023年11月為例,他們在74,711臺裝置封鎖了約350萬次這類連線。

資安業者Palo Alto Networks揭露名為ApateWeb的大規模攻擊行動,駭客利用逾13萬個網域來散布恐嚇軟體(Scareware)、潛在有害軟體(PUP),或是將使用者導向詐騙網頁。他們發現自2022年8月這起攻擊行動升溫,而且,駭客架設的網站每個月有數百萬次點擊,以2023年11月為例,他們在74,711臺裝置封鎖了約350萬次這類連線。

而對於這起攻擊行動的流程,研究人員指出,駭客先藉由電子郵件散布URL,若是收信人點選,電腦就會被駭客的集中化基礎設施( centralized infrastructure)進行跟蹤(track),並回傳系統資訊給後端伺服器,然後分析這些資訊將收信人進行一系列的重新導向,最終投放前述的惡意程式,或是向他們顯示詐騙網頁。

值得留意的是,為了迴避偵測,駭客採用多種措施,例如:駭客在電子郵件使用的URL當中加入特定的參數來進行驗證,若是有人直接存取駭客控制的網域,則會被重新導向到搜尋引擎或空白網頁;假如有機器人或爬蟲程式存取,會顯示內部伺服器錯誤的訊息。此外,攻擊者也濫用萬用字元DNS記錄(Wildcard DNS record),從而能夠利用隨機網域產生URL,來增加防禦方偵測的難度。

惡意流量引導系統VexTrio被用於針對逾7萬個網域發動攻擊

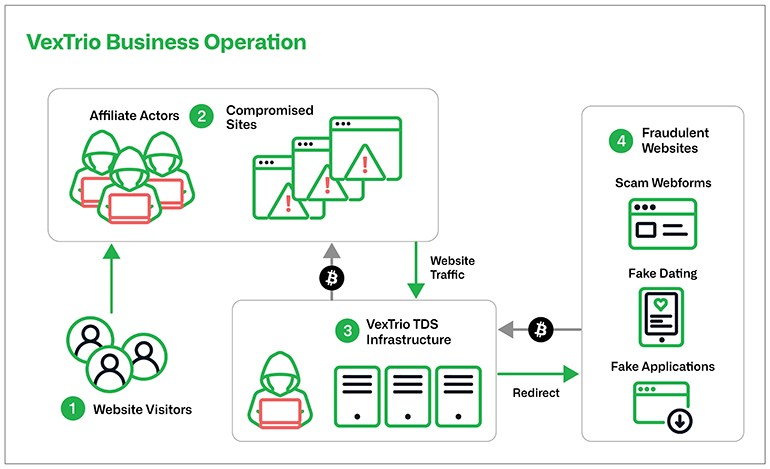

攻擊者滲透合法網站,植入惡意工具,從而將瀏覽網站的使用者導向惡意網頁的手法,先前有研究人員揭露使用名為Parrot TDS的工具來從事的攻擊行動,當時駭客控制逾1.6萬個網站來進行,但類似的手法還有其他人馬運用,而且發展成極為龐大的網路犯罪生態圈。

攻擊者滲透合法網站,植入惡意工具,從而將瀏覽網站的使用者導向惡意網頁的手法,先前有研究人員揭露使用名為Parrot TDS的工具來從事的攻擊行動,當時駭客控制逾1.6萬個網站來進行,但類似的手法還有其他人馬運用,而且發展成極為龐大的網路犯罪生態圈。

資安業者Infoblox揭露名為VexTrio的惡意流量導向系統(TDS),開發此系統的駭客組織與經營惡意程式ClearFake、SocGholish的團隊結盟,入侵逾7萬個網站,從而用於散布惡意程式、進行網路釣魚或是詐騙。

研究人員指出,經營VexTrio的駭客自2017年開始提供租賃服務,透過VexTrio將瀏覽合法網站的使用者,導向買家指定的目的地,至少有60個駭客組織使用其服務,其中有部分持續租用VexTrio長達4年。特別的是,上述使用ClearFake、SocGholish駭客組織並未直接將流量導向VexTrio,而是先經過另一套名為Keitaro的TDS,才將流量導向VexTrio,但為何這些駭客要這麼做?研究人員並未說明。

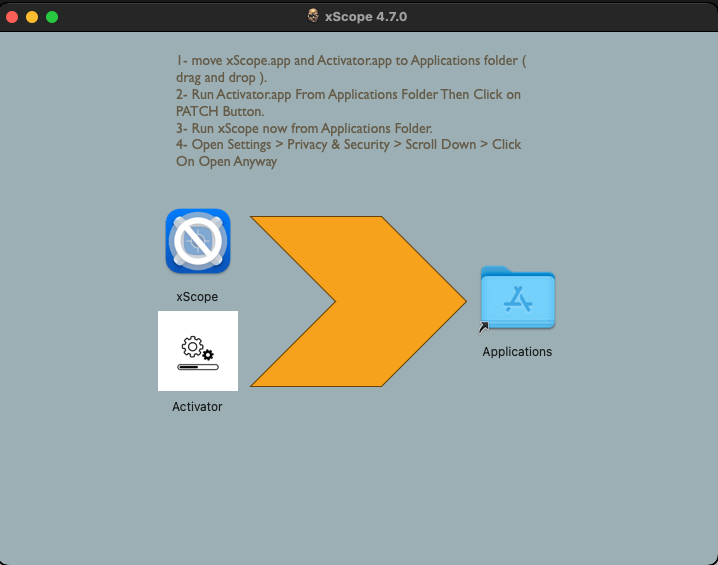

資安業者卡巴斯基揭露假借提供macOS軟體破解程式的竊資軟體攻擊行動,駭客藉由盜版網站提供PKG檔案,宣稱是已破解的付費版應用程式,但背後的目的是部署竊資軟體。

資安業者卡巴斯基揭露假借提供macOS軟體破解程式的竊資軟體攻擊行動,駭客藉由盜版網站提供PKG檔案,宣稱是已破解的付費版應用程式,但背後的目的是部署竊資軟體。

一旦使用者依照指示開啟名為Activator的破解程式,該應用程式就會要求輸入使用者密碼提供權限,然後呼叫AuthorizationExecuteWithPrivileges功能函數來執行Mach-O檔案,並確認電腦上是否具備Python 3程式庫,完成後從C2伺服器下載以Base64編碼的Python指令碼並執行,從而在受害電腦執行任意命令,表面上看起來成功破解付費軟體,而讓使用者降低戒心。

接下來,駭客使用罕見的方式來產生C2伺服器的網域,他們使用兩組字串列表並加上5個隨機字母,來取得第3級的網域名稱而能夠進行通訊,然後在一段時間後下載另一個Python指令碼,從而在受害電腦植入竊資軟體。此惡意程式針對macOS Ventura以上版本的作業系統打造,企圖竊取Bitcoin Core和Exodus加密貨幣錢包。

根據資安新聞網站Recorded Future報導,1月25日烏克蘭多家國營的關鍵基礎設施傳出遭到網路攻擊,導致部分服務出現中斷。

其中1個受害單位是石油天然氣公司Naftogaz,導致他們的網站及客服中心無法運作,該公司證實資料中心遭到攻擊;另1家受害的是郵政服務業者Ukrposhta,該公司執行長Igor Smelyansky證實,合作夥伴的資訊基礎設施夜間遭到攻擊,導致他們的服務中斷,該公司已恢復支付系統、使用者帳號存取權,以及API的運作。

此外,也有交通運輸機構受害,分別是運輸安全監管局DSBT、國家鐵路局Ukrzaliznytsia,DSBT表示資料中心遭到攻擊,網站及名為Shlyah貨運邊境管制系統的運作受到衝擊;Ukrzaliznytsia指出因遭到網路攻擊,乘客無法線上購買部分車票。究竟上述事故的攻擊者身分為何?目前仍不得而知,名為國家網路軍隊(National Cyber Army)的俄羅斯駭客組織聲稱對DSBT出手。

【漏洞與修補】

GNU C程式庫glibc存在弱點,有可能讓攻擊者取得root權限,多個版本Linux曝險

資安業者Qualys揭露GNU C程式庫glibc的本機權限提升(LPE)漏洞CVE-2023-6246,此為記憶體緩衝區溢位漏洞,出現於名為__vsyslog_internal()的功能函數,影響syslog()及vsyslog()兩項功能,攻擊者若是已存取非特權使用者的帳號,就有機會藉由發送偽造的輸入到使用特定事件記錄功能的應用程式,觸發漏洞並得到完整的root權限,CVSS風險評分為8.4。

研究人員指出,這項漏洞是開發團隊在2022年8 月製作2.37版的過程中不慎引入,他們確認Debian 12、13版,Ubuntu 23.04、23.10版,Fedora 37至39版都存在這項弱點,並認為其他版本的Linux也可能曝險。

研究人員也在上述的功能函數當中,找到CVE-2023-6779和CVE-2023-6780,並指出攻擊者利用的難度較高,他們也在qsort()功能函數找到漏洞,但尚未取得CVE編號。

【其他新聞】

針對去年9月遭遇網路攻擊,清潔劑製造商高樂氏損失4,900萬美元

俄羅斯駭客組織APT28發動NTLM中繼攻擊,鎖定全球企業組織高層下手

2千臺烏克蘭電腦遭到惡意軟體DirtyMoe、PurpleFox攻擊

近期資安日報

【2月2日】美國下令聯邦機構限時切斷Ivanti Connect Secure與內部網路環境之間的連線並著手清查

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10