資安從業人員被駭客盯上的情況,過往傳出數起網路釣魚攻擊行動,但大致上可分成2種型態的誘餌,其中一種是針對想要求職、爭取工作的求職者而來,假借提供相關職缺引誘他們上當;另一種則是宣稱要共同進行資安研究,提供概念性驗證程式碼(PoC),對研究人員散布惡意程式。

而最近北韓駭客ScarCruft的攻擊行動引起資安廠商注意,原因是這些駭客另有目的,打算針對資安人員規畫新一波攻擊行動。

【攻擊與威脅】

北韓駭客ScarCruft假借資安研究的名義,企圖對業界專家散布後門程式RokRAT

資安業者SentinelOne與專門聚焦於北韓事務的媒體NK News聯手,長期追蹤針對韓國學術界的北韓事務專家、專門報導北韓新聞的媒體而來的攻擊行動,他們發現駭客最近2個月鎖定1名人士下手,根據攻擊者所用的惡意程式及攻擊手法,研判他們的身分是北韓駭客組織ScarCruft(亦稱APT37、InkySquid)。

資安業者SentinelOne與專門聚焦於北韓事務的媒體NK News聯手,長期追蹤針對韓國學術界的北韓事務專家、專門報導北韓新聞的媒體而來的攻擊行動,他們發現駭客最近2個月鎖定1名人士下手,根據攻擊者所用的惡意程式及攻擊手法,研判他們的身分是北韓駭客組織ScarCruft(亦稱APT37、InkySquid)。

但在分析惡意程式之後,研究人員發現駭客竟然是在進行測試,真正的攻擊目標,很有可能是研究人員及資安業界的相關專業人士,因為這些駭客以提供另一個駭客組織Kimsuky的調查資料做為誘餌,意圖散布後門程式RokRAT。

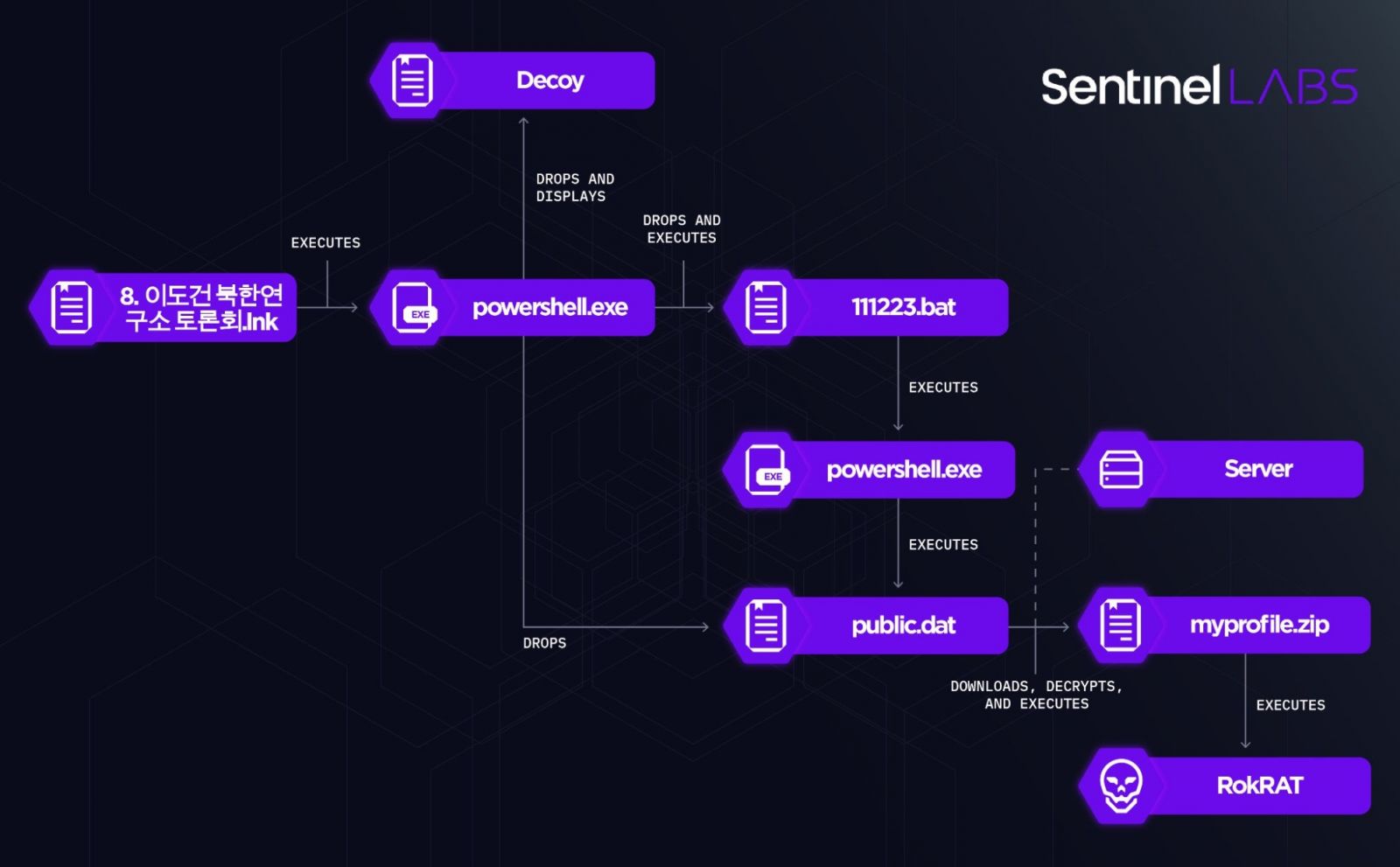

駭客先是冒充東國大學的北韓研究所(Institute for North Korean Studies,INKS)成員寄送釣魚郵件,當中包含ZIP壓縮檔附件,內含9個檔案,其中有7個是無害的Hangul Word Processor(HWP)及PowerPoint文件,其餘則是惡意的Windows捷徑檔案(LNK),這些LNK檔案大小高達48 MB,一旦收信人依照指示開啟,就有可能觸發一系列的感染鏈,執行PowerShell程式碼於受害電腦植入RokRAT。

資安新聞網站Cybernews、研究人員Bob Dyachenko揭露大型外洩資料庫「資料外洩之母(Mother of all Breaches,MOAB)」,檔案大小為12 TB,總共包含3,800個資料夾、260億筆資料,研究人員從1臺公開的伺服器找到上述資料庫,並根據使用者帳號類型進行彙整與分析,他們發現這些資料包含騰訊、微博、MySpace、X(原推特)等許多雲端服務的帳號資料,而資料超過1億筆的業者就多達20家。

資安新聞網站Cybernews、研究人員Bob Dyachenko揭露大型外洩資料庫「資料外洩之母(Mother of all Breaches,MOAB)」,檔案大小為12 TB,總共包含3,800個資料夾、260億筆資料,研究人員從1臺公開的伺服器找到上述資料庫,並根據使用者帳號類型進行彙整與分析,他們發現這些資料包含騰訊、微博、MySpace、X(原推特)等許多雲端服務的帳號資料,而資料超過1億筆的業者就多達20家。

其中最多的是騰訊,總共約有15億筆,其次是微博的5億筆,MySpace、X則有3.6億、2.8億筆。除了各式的雲端服務帳號,研究人員也發現內含美國、巴西、德國、菲律賓、土耳其等國家的政府組織資料。

這些資料的規模龐大,很有可能來自逾3,800起資安事故收集而得,遠超過Cybernews外洩資料庫統整的2,500起資安事故、150億筆記錄,研究人員推測,MOAB當中很有可能存在過往尚未公布的外洩個資。

英國水資源處理業者Southern Water傳出遭勒索軟體Black Basta攻擊

勒索軟體Black Basta近期聲稱入侵英國水資源處理業者Southern Water,竊得750 GB內部資料,當中包含使用者個人資料及公司內部資料,駭客揚言該公司如果置之不理,將於2月29日外洩這些檔案。

勒索軟體Black Basta近期聲稱入侵英國水資源處理業者Southern Water,竊得750 GB內部資料,當中包含使用者個人資料及公司內部資料,駭客揚言該公司如果置之不理,將於2月29日外洩這些檔案。

對此,1月23日Southern Water發布公告,指出他們確實察覺可疑活動,並得知有部分資料遭到公布的情況,但根據他們與資安專家的調查結果,與客戶有關的系統或財務系統並未出現受到影響的跡象,本身的服務正常運作。

加密貨幣錢包Trezor技術支援網站遭駭,6.6萬用戶資料外洩

1月20日加密貨幣錢包設備供應商Trezor發布公告,指出他們在17日發現有人在未經授權的情況下,入侵該公司所使用的客戶支援入口網站,他們與第三方服務供應商聯手調查這起事故的影響範圍,研判2021年12月之後使用他們支援系統的客戶,都可能受到影響,人數達到6.6萬名,外流的資料包括電子郵件、姓名或暱稱。

該公司在調查過程當中,得知駭客透過電子郵件對其中41名使用者下手,意圖取得以24個單字組成的通關密語,盜取他們的加密貨幣錢包。

駭客組織TA866發動發票網釣攻擊,散布惡意軟體WasabiSeed、Screenshotter

資安業者Proofpoint揭露發生在1月11日的大規模網路釣魚攻擊行動,這些釣魚郵件以發票為誘餌,並挾帶PDF檔案附件,這些檔案內含連往雲端檔案共用服務OneDrive的URL網址,一旦收信人點選連結,就會啟動感染鏈,最終導致電腦被植入惡意軟體WasabiSeed、Screenshotter。

研究人員指出,這起資安事故的攻擊者是TA866,對方上傳到OneDrive的惡意內容是JavaScript檔案,一旦使用者開啟,電腦就會下載MSI安裝檔案並執行,就會觸發預先嵌入的VBS指令碼,研究人員將其稱為WasabiSeed;該指令碼會下載另一個MSI檔案,從而拉取額外、未知的惡意酬載,並執行名為Screenshotter的元件,截取桌面的截圖並送至C2。

至於駭客的目的,研究人員表示不清楚,但他們過去使用這些方式在受害電腦部署AHK機器人、竊資軟體Rhadamanthys,而且並非首度使用上述惡意軟體,2023年2月就曾發起攻擊行動。

研究人員揭露MavenGate攻擊手法,有可能透過已廢棄的程式庫挾持Java及安卓應用程式

行動裝置資安業者Oversecured揭露名為MavenGate的軟體供應鏈攻擊手法,能對已不再維護但Java、Android軟體仍在使用的程式庫下手,攻擊者可透過購買網域的方式,來達到存取此種類型的程式庫專案的目的,從而有機會透過相依元件的需求,將惡意程式碼注入應用程式,甚至有可能透過惡意外掛程式來危害整個應用程式開發流程。

此攻擊手法涉及Apache基金會維護的專案管理及自動化建構工具Maven,但研究人員指出,所有以此工具為基礎的系統,例如Gradle,都有可能曝露於上述攻擊手法的風險當中,對此,他們已向Google、Meta、Signal、Amazon等超過200家通報此事。具體而言,攻擊者利用購買相依元件開發者原本擁有、但超過使用期限的反向網域(reversed domain),從而存取groupId,並透過程式碼儲存庫的DNS TXT紀錄,對已不再維護的儲存庫宣告所有權,最終能將其用來發布惡意套件。

研究人員指出,由於大部分的Java、安卓應用程式不會檢查相依元件的數位簽章,且這類元件也未必會進行簽署,使得這種攻擊有機會奏效,他們分析了33,938個專案,結果發現有6,170個有可能曝險。對此,經營Maven Central的資安業者Sonatype認為,這種手法因自動化的開發流程改良而難以利用,但他們還是採取防護措施,針對與過期網域名稱與GitHub專案有關的帳號,他們已經停用。

資料來源

1. https://blog.oversecured.com/Introducing-MavenGate-a-supply-chain-attack-method-for-Java-and-Android-applications/

2. https://www.sonatype.com/sonatypes-ongoing-commitment-to-maven-central

【漏洞與修補】

VMware修補雲端基礎架構自動化平臺Aria Automation重大漏洞

1月16日VMware發布資安公告,指出雲端基礎架構自動化平臺Aria Automation存在重大漏洞CVE-2023-34063,這項弱點發生的原因是缺乏存取控制造成,通過身分驗證的攻擊者有機會用於在遠端組織及工作流程當中,進行未經授權的存取,CVSS風險評分為9.9,而且從8.11至8.14的所有版本都受到影響。該公司發布修補程式,並指出沒有其他緩解措施,呼籲IT人員儘速修補。

【其他新聞】

勒索軟體Kasseika濫用防毒軟體元件停用電腦相關防護機制

微軟收信軟體Outlook存在漏洞,可被用於發動NTLM攻擊

MFT檔案傳輸系統GoAnywhere存在身分驗證繞過漏洞,研究人員公布概念性驗證程式碼

近期資安日報

【1月23日】勒索軟體駭客組織LockBit聲稱入侵速食連鎖業者Subway

熱門新聞

2026-03-02

2026-02-26

2026-03-02

2026-02-27

2026-02-27

2026-02-27

2026-02-27