與勒索軟體駭客Rhysida有關的攻擊行動不斷發生,這樣的情況先後引起美國衛生與公眾服務部(HHS)、網路安全暨基礎設施安全局(CISA)提出警告,這些駭客上週再度犯案而引起關注,原因是受害組織是日本科技大廠Sony旗下的遊戲開發商Insomniac Games。

值得留意的是,這起事故並非該集團首度遭到攻擊。今年9月,有兩組駭客聲稱竊得Sony內部資料;隔月Sony證實遭遇MOVEit Transfer零時差漏洞攻擊,旗下遊戲主機開發商Sony Interactive Entertainment曝露約6,800人個資。

【攻擊與威脅】

Sony旗下遊戲開發商Insomniac Games遭勒索軟體Rhysida攻擊,即將推出的遊戲金鋼狼資料外流

根據資安新聞網站Cyber Daily的報導,12月12日勒索軟體Rhysida聲稱,入侵日本科技大廠Sony旗下的電玩公司Insomniac Games,並竊得正在製作、以漫威金鋼狼為主題的遊戲內部資料,此外,這些駭客似乎也取得該公司員工的護照掃描檔案,其中1名是在迪士尼工作的前員工,另1人則是配音員Yuri Lowenthal──他為遊戲裡的蜘蛛人配音。駭客對上述資料進行拍賣,底價為50個比特幣,約為218萬美元。當時Sony表示正著手調查,並認為旗下其他子公司並未受到影響。

根據資安新聞網站Cyber Daily的報導,12月12日勒索軟體Rhysida聲稱,入侵日本科技大廠Sony旗下的電玩公司Insomniac Games,並竊得正在製作、以漫威金鋼狼為主題的遊戲內部資料,此外,這些駭客似乎也取得該公司員工的護照掃描檔案,其中1名是在迪士尼工作的前員工,另1人則是配音員Yuri Lowenthal──他為遊戲裡的蜘蛛人配音。駭客對上述資料進行拍賣,底價為50個比特幣,約為218萬美元。當時Sony表示正著手調查,並認為旗下其他子公司並未受到影響。

事隔一週,這些駭客又有新的動作,根據Cyber Daily的報導,駭客在要脅Insomniac Games付款的期限截止後,於暗網的網站上公布大量該公司內部資料,檔案大小總計1.67 TB,檔案數量超過130萬個,其中有許多資料與前述的金鋼狼電玩遊戲有關。駭客聲稱上傳了98%資料,部分資料則是售出。

該新聞網站看到駭客將上傳的資料分成3個部分,第1組與關卡設計及角色素材相關,應該是金鋼狼電玩的資料;另一個部分則是與電玩遊戲蜘蛛人2有關,以及人力資源的資料、Slack頻道的螢幕截圖、數臺員工電腦的內容;此外,這批資料還包含了漫威與Sony簽署的合約,Insomniac Games將製作3款遊戲,第一款就是將於2025年9月上市的「金鋼狼」。

資料來源

1. https://www.cyberdaily.au/culture/9931-spider-man-2-developer-insomniac-games-hit-by-rhysida-ransomware-attack

2. https://www.cyberdaily.au/culture/9959-snikt-rhysida-dumps-more-than-a-terabyte-of-insomniac-games-internal-data

Go語言竊資軟體JaskaGO鎖定Mac、Windows電腦而來

電信業者AT&T旗下的Alien資安實驗室揭露名為JaskaGO的竊資軟體,駭客透過Go語言開發而成,並假借提供CapCut、AnyConnect等應用程式的名義散布。

研究人員指出,此竊資軟體約從今年7月出現,初期鎖定Mac電腦用戶而來,但後來駭客也發展出Windows版本。一旦使用者依照指示將其下載到電腦並執行,該惡意程式將會彈出警示訊息,佯稱缺少特定檔案元件而無法正常執行,但實際上該惡意軟體已經在背景開始運作,檢查電腦的處理器數量、系統執行時間、記憶體容量、MAC位址等資訊,確認是否處於虛擬機器(VM)的環境,檢查後若是在真實電腦環境,此竊資軟體就會收集受害電腦的瀏覽器及加密貨幣錢包資料,回傳至C2,並不斷確認、接收攻擊者下達的新命令。

研究人員認為,這款惡意程式首先針對macOS作業系統而來,顛覆各界認為Mac電腦較無風險的印象,呼籲這類電腦的使用者也要提高警覺。

IBM的資安團隊揭露從今年3月出現的惡意軟體攻擊,駭客利用JavaScript指令碼進行網頁注入攻擊,企圖竊取北美洲、南美洲、歐洲、日本的40家銀行、客戶總數總共超過5萬名的帳戶資料。

研究人員指出,駭客先是鎖定使用者的電腦下手,疑似藉由惡意廣告、網路釣魚等管道,植入惡意程式,接著使用者若是依照指示存取攻擊者控制的惡意網站,上述惡意軟體就會注入新的指令碼標籤,存取外部主機上的指令碼,此為經過混淆處理的指令碼,而有可能載入受害電腦的瀏覽器,從而竄改網頁內容、截取使用者帳密資料,甚至是動態密碼(OTP)。

而對於駭客呼叫外部的指令碼的手法,研究人員認為並不尋常。相較於許多攻擊行動的惡意程式,會直接在網頁執行注入攻擊,這次駭客的手法更加隱密,因為大部分的靜態分析檢查機制通常不會將指令碼載入器視為惡意程式。

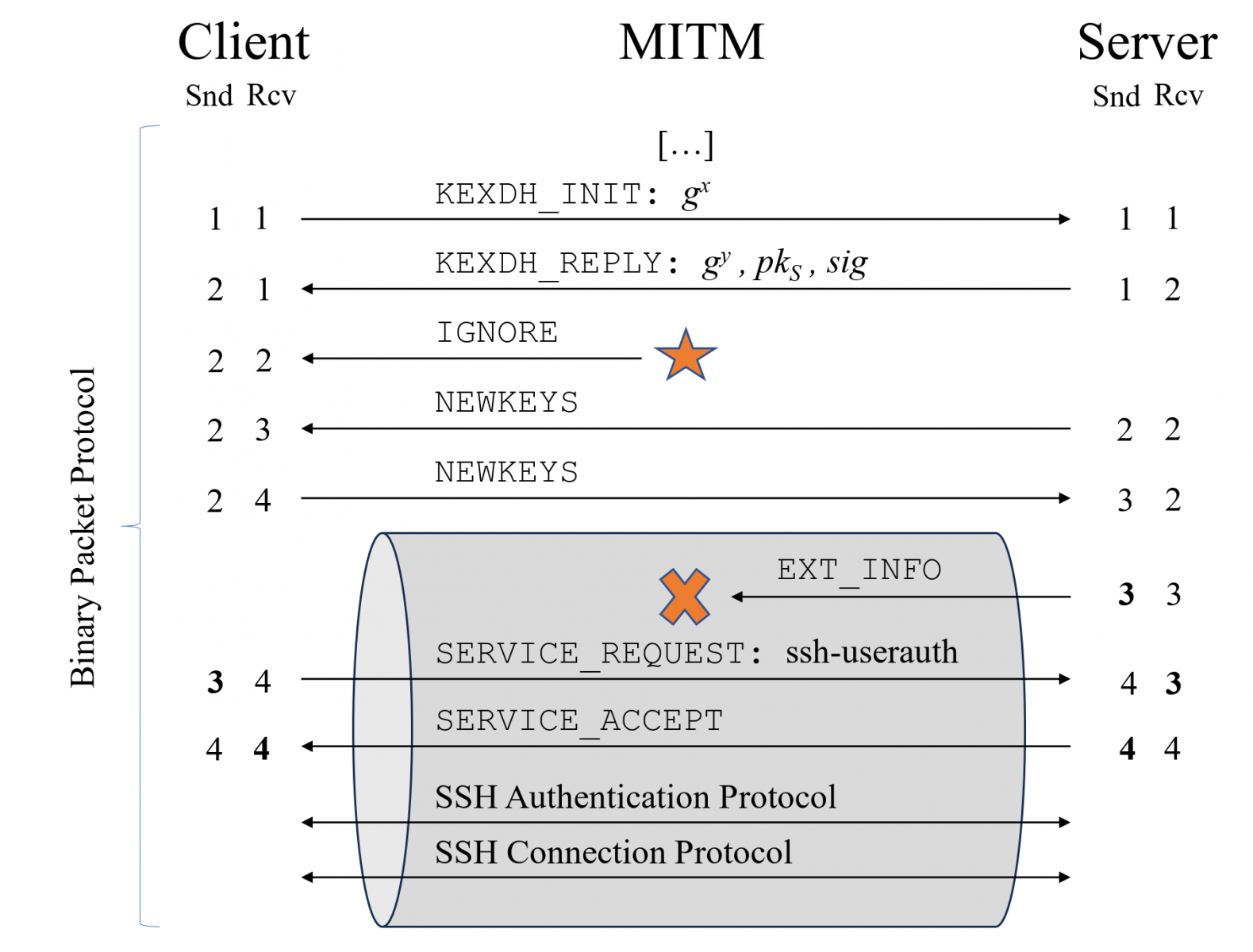

研究人員揭露SSH連線攻擊手法Terrapin,有可能影響資料傳輸安全

德國波鴻魯爾大學研究人員揭露針對SSH通訊協定的新型態攻擊手法Terrapin,過程中將觸發CVE-2023-48795、CVE-2023-46445、CVE-2023-46446等3項漏洞,此攻擊手法有機會破壞SSH安全通道的完整性,從而攔截或修改用戶端與伺服器間傳送的資料,達到洩漏資料與冒用身分等目的。

德國波鴻魯爾大學研究人員揭露針對SSH通訊協定的新型態攻擊手法Terrapin,過程中將觸發CVE-2023-48795、CVE-2023-46445、CVE-2023-46446等3項漏洞,此攻擊手法有機會破壞SSH安全通道的完整性,從而攔截或修改用戶端與伺服器間傳送的資料,達到洩漏資料與冒用身分等目的。

過程中攻擊者可經由前綴截斷(prefix truncation)攻擊,在用戶端與伺服器皆不知情的情況下,刪除SSH通道開頭的加密封包,從而將用於身分驗證的金鑰演算法予以降級,甚至停用OpenSSH 9.5提供的鍵擊時間攻擊(Keystroke Timing Attacks)防禦機制。

然而,實際發動Terrapin仍需搭配特定條件,首先是攻擊者必須在網路層能夠攔截、竄改流量,進行中間人(MitM)攻擊,再者,SSH的連線流量,也必須採用特定的演算法處理(如ChaCha20-Poly1305)。

美國電信服務供應商Xfinity資料外洩,近3,600萬名用戶個資曝光

週一(12月18日)美國電信業者Comcast旗下的服務供應商Xfinity證實,他們的Citrix NetScaler伺服器遭遇漏洞攻擊,駭客透過CitrixBleed漏洞(CVE-2023-4966)入侵內部環境,竊得部分用戶資料,最近該公司透露受害範圍。

根據他們向緬因州總檢察長辦公室提報的資料,共有35,879,455名用戶受到本次資安事故影響,駭客存取使用者名稱及密碼的雜湊值,也有部分用戶的姓名、聯絡資訊、社會安全碼末4碼、生日等資料外流。

【其他新聞】

1447家上市櫃公司今年底前應配置資安人力,目前仍有超過100家尚未完成

巴勒斯坦駭客聲稱對F5 BIG-IP零時差漏洞提出警告,藉此散布資料破壞程式

Google發布Chrome 120更新,修補WebRTC元件零時差漏洞

Mozilla發布Firefox 121,修補沙箱逃逸及RCE漏洞

行動裝置管理系統Ivanti Avalanche存在13個重大漏洞

近期資安日報

【12月20日】 FBI破獲勒索軟體BlackCat暗網網站,但駭客一天內奪回並揚言報復,預計攻擊醫院和核電廠

【12月19日】 金融木馬威脅在2023年爆增,惡意程式家族較去年多出接近一倍,600款行動應用程式用戶成駭客鎖定的目標

【12月18日】 新型態惡意軟體NKAbuse濫用區塊鏈進行傳輸資料、接收C2命令的工作,鎖定墨西哥、哥倫比亞、越南而來

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23