為了讓攻擊源頭難以被找到,駭客無所不用其極改變遠端控制惡意程式的方法,其中最常見的手段,就是濫用各式各樣合法的雲端服務來充當C2伺服器,讓資安系統無法直接依據流量的來源,來識別是否為攻擊行動。

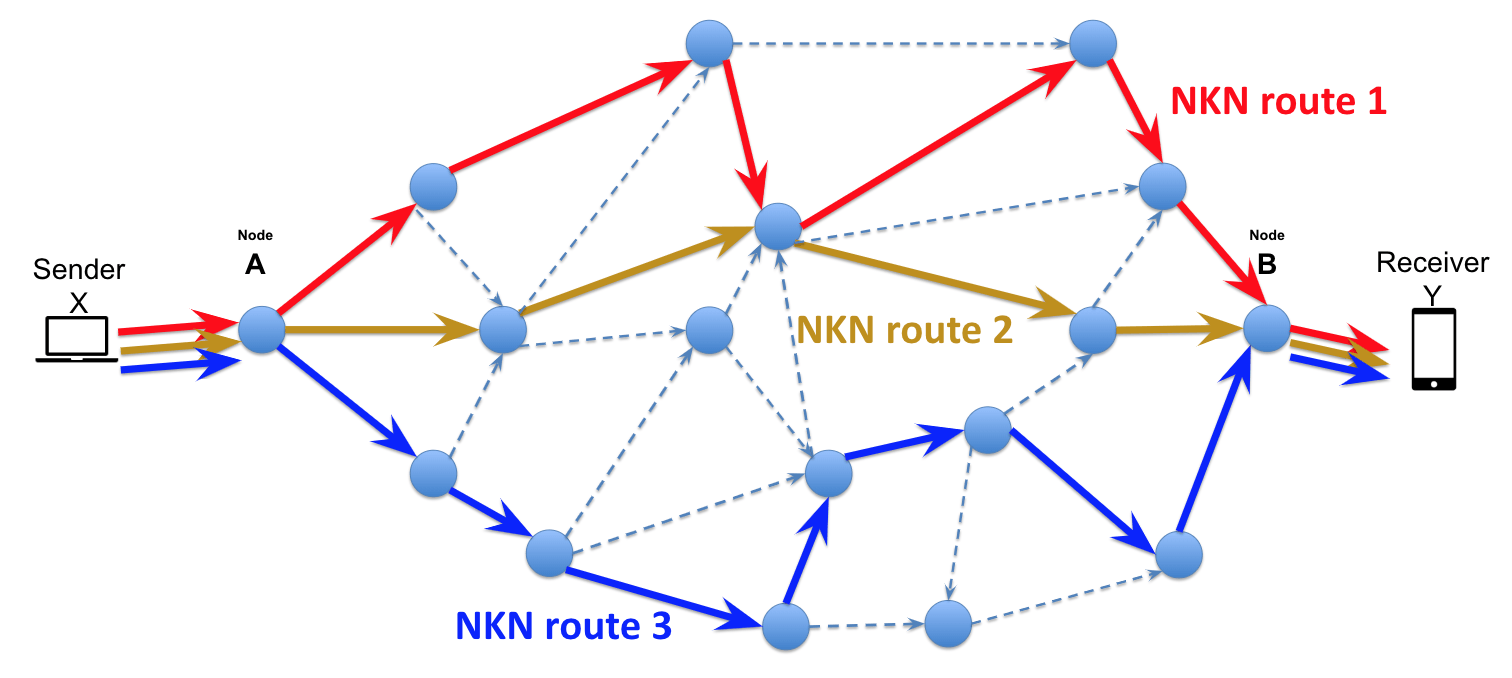

但最近有人使用更隱匿的手法,他們濫用名為New Kind of Network的區塊鏈網路,藉此傳送檔案及下達命令。

【攻擊與威脅】

資安業者卡巴斯基揭露名為NKAbuse的惡意程式,此惡意程式為Go語言開發,鎖定墨西哥、哥倫比亞、越南而來,針對MIPS、Arm、x86架構的Linux電腦下手,一旦電腦感染NKAbuse,駭客就有可能將其用於執行DDoS攻擊。

資安業者卡巴斯基揭露名為NKAbuse的惡意程式,此惡意程式為Go語言開發,鎖定墨西哥、哥倫比亞、越南而來,針對MIPS、Arm、x86架構的Linux電腦下手,一旦電腦感染NKAbuse,駭客就有可能將其用於執行DDoS攻擊。

此外,該惡意程式也具備RAT木馬程式的特性,攻擊者可下達命令、竊取受害電腦資料、拍下螢幕截圖。在其中一起攻擊行動裡,駭客利用Java應用程式框架Apache Struts的漏洞CVE-2017-5638(CVSS風險評分為10),來攻擊金融業者。

而這個惡意程式最特別的地方,在於攻擊者與其溝通的管道是利用名為New Kind of Network(NKN)的去中心化網路協定,由於該網路系統採用區塊鏈技術來管理相關資源,使用者的網路行蹤更為隱密,資安人員更難找出駭客攻擊的源頭。

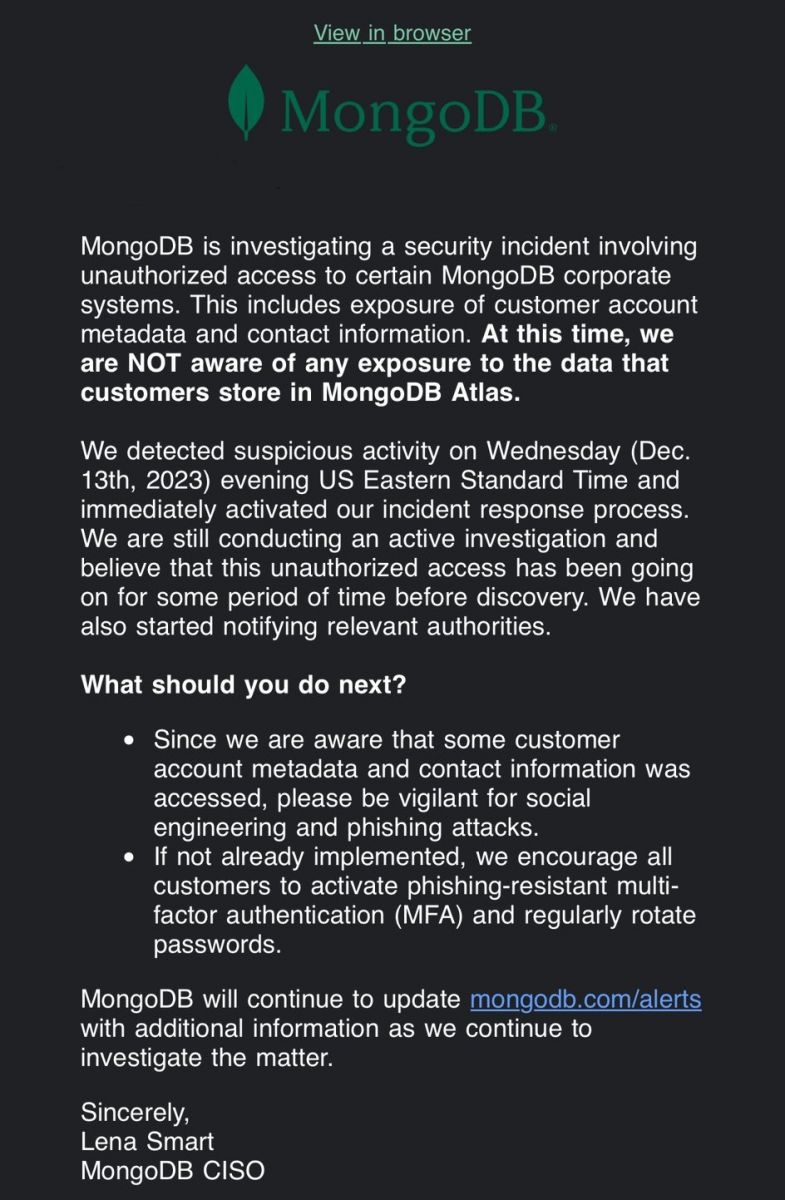

資料庫系統開發商MongoDB傳出遭到網路攻擊,客戶資料外洩

根據Bleeping Computer、SecurityWeek、Hacker News等資安新聞網站報導,資料庫軟體開發商MongoDB在12月16日透過電子郵件,向用戶公告他們遭駭,表明12月13日察覺公司內部環境遭到未經授權存取的資安事故,正在著手進行調查。

根據Bleeping Computer、SecurityWeek、Hacker News等資安新聞網站報導,資料庫軟體開發商MongoDB在12月16日透過電子郵件,向用戶公告他們遭駭,表明12月13日察覺公司內部環境遭到未經授權存取的資安事故,正在著手進行調查。

而對於事故影響的層面,該公司起初表示,他們尚未發現用戶存放於MongoDB Atlas的資料曝光的跡象,但他們也呼籲使用者應防範社交工程及網路釣魚攻擊,並採用多因素驗證,且輪換MongoDB Atlas密碼。

隔日該公司透過網站公告這起事故,指出他們部分企業內部系統遭到未經授權存取,包含客戶姓名、電話號碼、電子郵件信箱,以及客戶帳號其他的中繼資料,但他們尚未察覺其他客戶的系統事件記錄遭到存取的跡象。

資料來源

1. https://twitter.com/vxunderground/status/1736134217321370109

2. https://www.mongodb.com/alerts

威聯通網路視訊監控系統VioStor遭遇殭屍網路InfectedSlurs零時差漏洞攻擊

11月下旬資安業者Akamai揭露殭屍網路InfectedSlurs的攻擊行動,並指出駭客鎖定NVR網路視訊監控裝置及路由器而來,但並未透露裝置廠牌與型號,近期研究人員公布更多細節。

12月14日Akamai表示,其中部分遭到零時差漏洞攻擊的設備,是威聯通(QNAP)旗下的網路視訊監控裝置VioStor,這項遭到利用的漏洞是CVE-2023-47565,存在於該廠牌NVR當中,影響2014年推出的5.0版以前的韌體,CVSS風險評分為8.0。

研究人員指出,他們起初找到漏洞的時候,無法確認駭客鎖定的廠牌與型號,進一步調查才確認是威聯通的NVR設備,這些裝置的預設密碼強度較弱,且能在使用手冊找到,攻擊者可將其用於觸發作業系統注入的命令。對此,威聯通也在9日發布資安公告,表示這個漏洞影響4.X版,該公司在2014年推出的5.0版就已經修補相關漏洞。

資料來源

1. https://www.akamai.com/blog/security-research/qnap-viostor-zero-day-vulnerability-spreading-mirai-patched

2. https://www.qnap.com/zh-tw/security-advisory/qsa-23-48

微軟搗毀網路犯罪組織Storm-1152,該團體被查出握有7.5億個詐欺帳號

上週微軟宣布,他們在網路威脅情報供應商Arkose Labs的協助之下,破獲駭客組織Storm-1152,這些駭客專門提供用於網路犯罪的Outlook電子郵件信箱帳號,數量多達7.5億個。微軟接管該組織使用的網域名稱Hotmailbox.me、關閉駭客的社群網站粉絲頁,以及該組織用於繞過圖靈測試CAPTCHA的多個網站(1stCAPTCHA、AnyCAPTCHA、NoneCAPTCHA)。

微軟指控,這些駭客專門利用機器人建立大量Outlook帳號並銷售,號稱提供完整的客戶支援服務,客戶涵蓋勒索軟體集團、資訊竊盜、財務勒索組織,每個帳號售價不到1美分。除Outlook帳號外,該組織也提供駭客繞過圖靈驗證CAPTCHA的工具。微軟亦確認這些駭客的總部位於越南,以及其中3名成員的身分。

而對於這些駭客的行蹤,Storm-1152行事相當高調,而非藏匿於暗網,Arkose Labs指出,他們認為自己是持續經營的網路業者,直接在公開的網際網路提供相關犯罪工具,並提供客戶支援。

【其他新聞】

Google應用Sanitizer提升安卓裝置行動通訊基頻安全性

針對關鍵基礎設施的嵌入式裝置安全,MITRE揭露威脅模型EMB3D

近期資安日報

【12月15日】 小型路由器成中國駭客組織Volt Typhoon下手目標,駭客植入殭屍網路病毒,入侵受害組織進行間諜行動

【12月14日】 OAuth應用程式身分驗證流程遭到濫用,駭客將其用於發動挖礦攻擊、商業郵件詐騙、散布大量垃圾郵件

【12月13日】 逾1,400臺開源防火牆系統pfSense存在高風險漏洞,有可能被攻擊者串連,遠端在防火牆上執行任意程式碼

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-06

2026-03-05

2026-03-06