Akamai資安研究人員發現了一種濫用微軟DHCP(Dynamic Host Configuration Protocol)伺服器,偽造DNS紀錄(DNS Spoofing)的攻擊手法。攻擊者可在不需要授權的情況下,利用DHCP伺服器預設配置來偽造DNS紀錄,藉以竊取敏感資訊,甚至完全控制Active Directory網域,而由於微軟DHCP伺服器廣受採用,因此有不少組織都暴露在風險之中。

微軟的目錄服務Active Directory提供網路資源的集中式身分驗證和授權,其運作極高度依賴DNS,每個網域都需要DNS,託管一個被稱為Active Directory整合DNS(Active Directory Integrated DNS,ADIDNS)區域的特殊區域,ADIDNS區域託管了所有加入網域的電腦和Active Directory不同服務的DNS紀錄,而此攻擊的目標便是ADIDNS中的DNS紀錄。

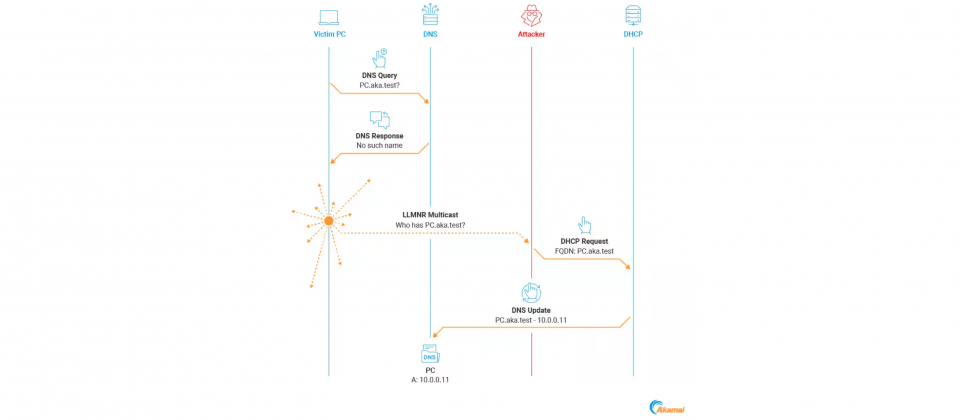

該攻擊利用DHCP動態更新功能來欺騙DNS紀錄。DHCP動態更新功能是DHCP和DNS之間進行協作的機制,該功能允許DHCP伺服器自動更新DNS紀錄,因此當有一個裝置連接到網路中,向DHCP伺服器請求IP地址時,DHCP伺服器會分配一個IP地址給裝置,與此同時向DNS發送包含修改資料的更新請求,以確保DNS紀錄可以即時反映新分配的IP地址。

在特定的配置下,動態更新存在安全性問題,DNS可能會接受任意來源請求。在使用安全更新的環境中,DNS更新請求會包含電腦網路授權協定Kerberos票證,使客戶端和伺服器端能夠進行雙向認證,但是當攻擊者以特定方式獲取或是偽造票證,便可以欺騙DNS接受偽造DNS更新。

但由於有存取控制列表(ACL)的保護,一般來說DNS紀錄不會被覆寫。覆寫通常發生在DHCP伺服器為管理紀錄的擁有者時。例如,當一臺非網域內的Ubuntu伺服器要求DHCP伺服器代為註冊DNS紀錄時,該紀錄才會由DHCP伺服器的機器帳戶擁有。這種攻擊只影響由DHCP創建的管理紀錄,對於客戶端紀錄影響有限,因為ACL限制了這類覆寫。

對於無法自行註冊DNS紀錄的非Windows客戶端和舊版Windows客戶端,這種攻擊就可能發揮效果。攻擊者可以利用微軟DHCP伺服器,在任何ADIDNS區域中覆寫客戶端紀錄,因為當DHCP伺服器安裝在網域控制器上時,便可以覆寫網域控制器自己的紀錄。此外,由於網域控制器機器帳戶在DNS更新時具有對所有紀錄寫入的權限,因此攻擊者也可以利用這一點,覆寫Active Directory整合區域中的任何DNS紀錄。

此類攻擊的危險性在於,攻擊者可偽造各種類型的DNS紀錄,包括網域控制器的IP地址、用戶電腦名稱和IP,以及網站和服務的IP地址。透過偽造的DNS紀錄,攻擊者可以竊取諸如登入憑證和財務資料等敏感資訊,執行惡意程式碼,甚至是中斷網路服務等。還能將網域控制器的IP指向惡意網站,在使用者嘗試連接網域控制器時,被導向惡意網站。

由於微軟DHCP伺服器是一個常見的選擇,根據Akamai的估計,約有40%的資料中心網路使用微軟DHCP伺服器。研究人員提到,雖然微軟在其文件中告知了這類風險。但是這類配置風險在微軟DHCP伺服器網路中很常見,且預設情況下就容易被攻擊。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02