今年9月到10月,有相當多的零時差漏洞消息接連傳出,其中一個最引發我們關注的是,Google在9月11日修補Chrome的零時差漏洞CVE-2023-4863。

原因在於,最初科技大廠們對於該漏洞的真正根源似乎感到困惑,直到後續更多消息曝光,才知道該漏洞的影響範圍比原先預估要大,而且是非常廣泛。

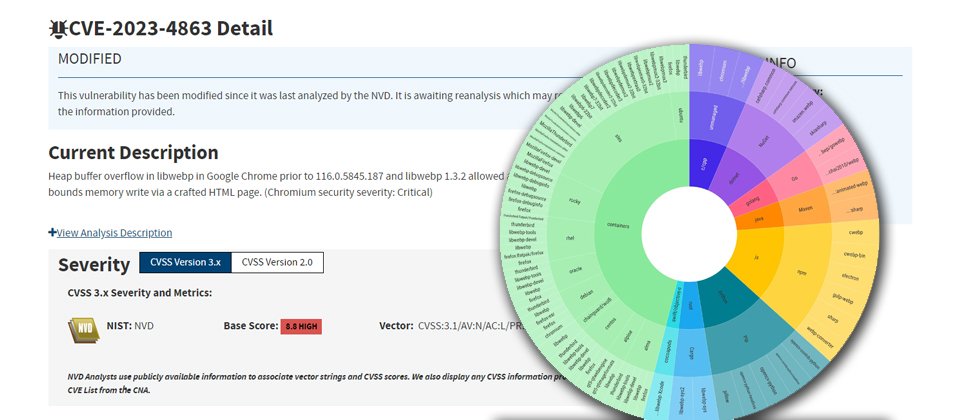

具體而言,CVE-2023-4863一開始是涉及Webp的堆積緩衝區溢位(Heap buffer overflow)漏洞,該漏洞的CVSS評分最初為8.8分,之後調整為9.6分,最初揭露這個漏洞的主因,是存在於Chromium WebP圖像處理層面,後續發現其關鍵是在處理WebP圖像的開源編解碼函式庫libwebp。

基本上,可提供無失真壓縮的圖檔格式WebP,是Google在2010年推出,近年已被廣泛應用,例如,大家在網路下載圖片時,或許已經常看到會儲存成一個WebP檔,而不是JPEG或PNG檔。

因此,在Google修補後,我們看到更多消息, Mozilla針對該漏洞修補了Firefox與Thunderbird。此時我們察覺到,這個漏洞不僅影響瀏覽器,還有軟體系統,因此也預期還會有更多相關修補消息。

果不其然,在9月14日,我們看到1Password的資安架構師就以「誰的CVE」為題,來闡釋這個引起全球頭痛的零時差漏洞。

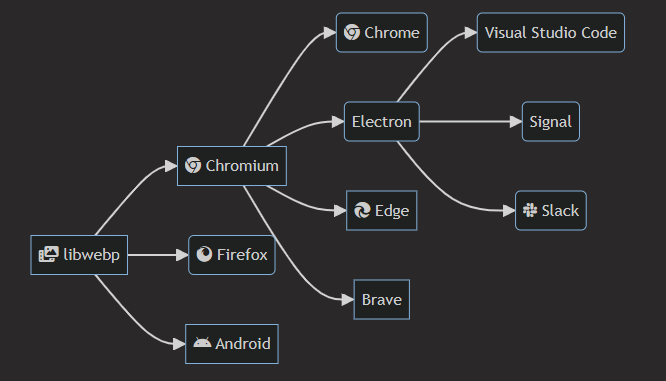

原因在於,libwebp編解碼函式庫由WebM專案維護,該專案則是Google與其他許多公司的共同努力。因此,不只是Andorid、Firefox與Chromium有使用libwebp,從基於Chromium的專案來看,包括Chrome、Edge、Brave瀏覽器以及熱門Electron框架,也使用libwebp,而在Electron框架之下,還有Visual Studio Code、Singal通訊軟體、Slack協作平臺等眾多軟體。

(圖片來源/Adam Caudill)

到了9月底,資安界出現更多關於這個漏洞的討論。

首先,Google在9月25日又公布了一個CVSS 10分的libwebp漏洞(CVE-2023-5129),但隔幾天撤回該漏洞編號,並稱其與CVE-2023-4863重複。主要原因可能在於,Google一開始是將該漏洞歸類為Chrome,沒有歸類到libwebp,但又因為避免再次混淆,因此改為擴大CVE-2023-4863範圍。

接下來有其他業者也發布相關修補,如微軟在10月2日表示,針對旗下Edge、Teams、Skype及Webp Image Extensions修補CVE-2023-4863漏洞。

再者,由於CVE-2023-4863漏洞是由加拿大公民實驗室與蘋果工程師通報,但在漏洞揭露的4日前,蘋果才剛修補2個由加拿大公民實驗室通報的零時差漏洞(CVE-2023-41064、CVE-2023-41061),因此當時我們就猜想,有可能與同一攻擊事件有關。後續發現,原來不僅是同一商業間諜駭客攻擊事件,甚至漏洞都有關聯。

Cloudflare在10月初指出,蘋果9月7日修補零時差漏洞CVE-2023-41064、CVE-2023-41061,當時對於CVE-2023-41064的說明並不完整,只說這是ImageIO中的緩衝區溢位問題,攻擊者經由製作惡意的影像可能導致執行任何程式碼,直到Google修補CVE-2023-4863漏洞,才清楚這兩個漏洞是有關聯的。

究竟影響層面有多廣?我們找到這方面的資訊,資安業者Snyk在9月底與10月初,陸續發表對CVE-2023-4863漏洞的解析,在說明將影響其他依賴libwebp庫處理WebP圖像的應用程式之餘,更具體說明這個漏洞對軟體生態系統影響有多廣泛。

例如,有許多操作系統與熱門應用程式框架,其實都使用libwebp編解碼函式庫來支援webp圖像,像是熱門的Electron框架,同時還指出更多通用軟體受影響,例如,包含Python圖像處理套件Pillow,用於打造2D與3D遊戲的GoDot遊戲引擎,以及廣泛使用的FFmpeg、Gimp等也使用libwebp,因此種種相依問題可能導致開發者不知受到影響。但應該要注意,實際影響層面可是相當廣泛。

儘管根據加拿大公民實驗室所揭露的訊息,利用此漏洞的是NSO Group商業間諜駭客公司,看似最初的攻擊目標是針對個人iPhone植入Pegasus間諜程式,而非針對企業IT基礎設施,但若攻擊面被擴大,影響將會相當深遠。

針對CVE-2023-4863漏洞的影響,資安業者Snyk繪製了一張圖表來展現其範圍之大,不只是影響瀏覽器,還影響開發者生態系統、作業系統與容器。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27