散布惡意NPM、PyPI套件攻擊開發者的事故頻傳,許多程式碼檢測工具供相關機制因應,但道高一尺魔高一丈,有攻擊者刻意將惡意程式碼埋於他處,導致檢測工具難以偵測這類狀況。

最近由資安業者Checkmarx揭露的攻擊就用這種手法,駭客埋藏的程式碼須在應用系統呼叫特定功能函數,才會觸發,於受害電腦挖崛開發人員的各種資料。

【攻擊與威脅】

駭客鎖定Telegram、AWS、阿里雲用戶發動供應鏈攻擊,散布惡意PyPI套件

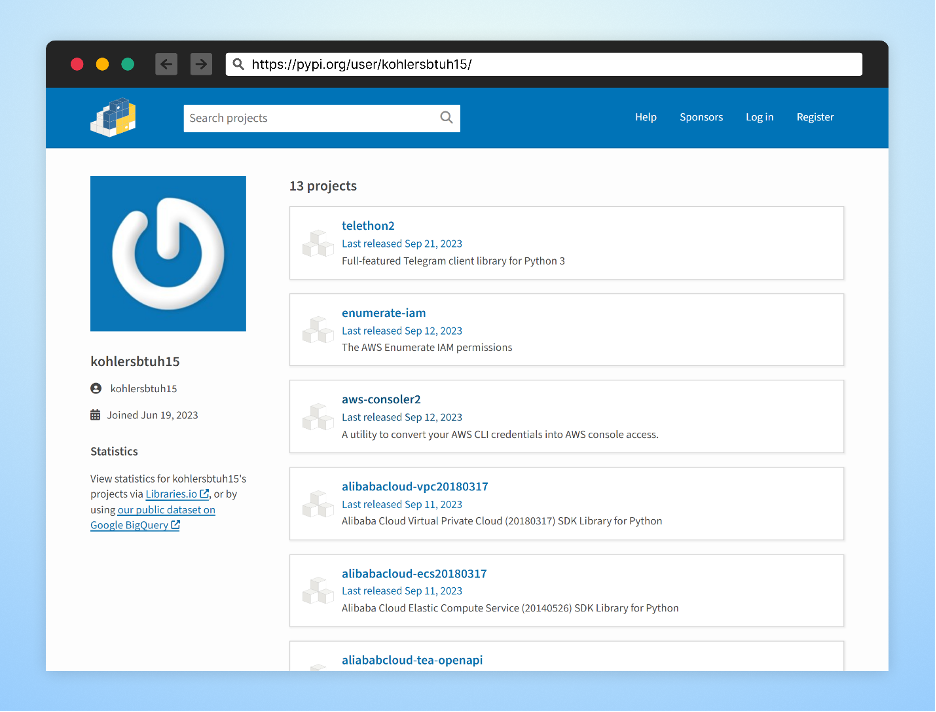

資安業者Checkmarx新一波的PyPI惡意套件攻擊,駭客主要的目標是使用Telegram、AWS、阿里雲的開發人員。研究人員自今年9月,看到有人上傳一系列惡意PyPI套件,但特別的是,這些套件的惡意程式碼不會在開發人員安裝時執行,駭客將惡意指令碼嵌入套件深處,必須在套件執行過程呼叫特定的功能函數,才會觸發。研究人員指出,由於許多資安工具會掃描自動執行的惡意指令碼,但遇上這種手法可能沒輒。

資安業者Checkmarx新一波的PyPI惡意套件攻擊,駭客主要的目標是使用Telegram、AWS、阿里雲的開發人員。研究人員自今年9月,看到有人上傳一系列惡意PyPI套件,但特別的是,這些套件的惡意程式碼不會在開發人員安裝時執行,駭客將惡意指令碼嵌入套件深處,必須在套件執行過程呼叫特定的功能函數,才會觸發。研究人員指出,由於許多資安工具會掃描自動執行的惡意指令碼,但遇上這種手法可能沒輒。

而為了引誘開發人員上當,攻擊者不光使用了模仿域名(Typosquatting)的手段,還讓這些惡意套件看起來相當受歡迎,由於開發人員在挑選套件的過程,往往會參考GitHub統計的資料,攻擊者刻意將PyPI套件連結GitHub上面不相關套件的儲存庫,導致開發人員可能誤以為此套件的程式碼具有相當影響力而降低戒心,研究人員將此攻擊手法稱做Starjacking。

而對於受害者的身分,研究人員指出近半數位於美國(44.61%),其次是中國(16.37%)、香港(4.44%)、新加坡(4.44%)。

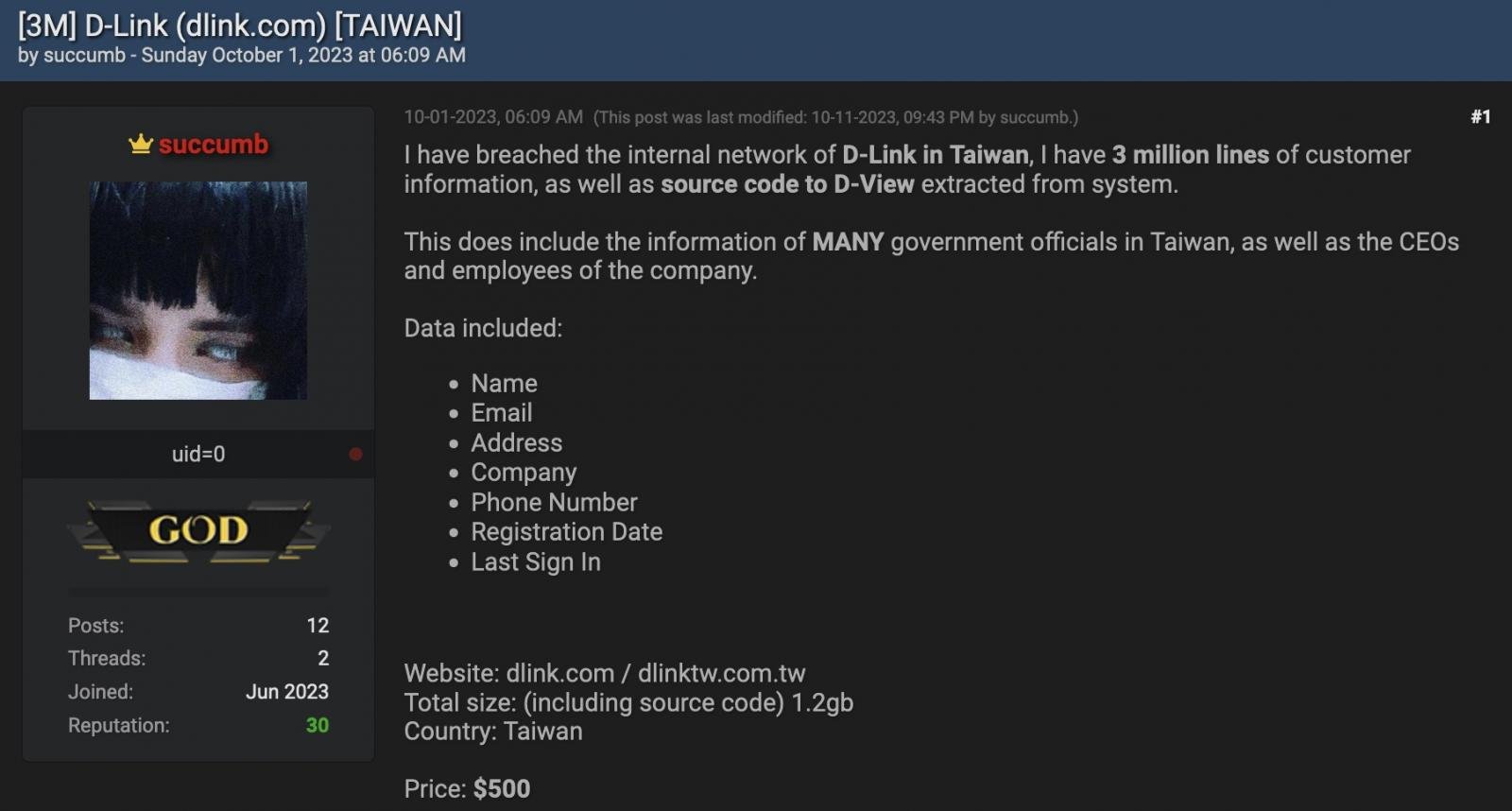

有人在駭客論壇BreachForums以500美元的價格,兜售臺灣網路設備製造商D-Link的內部資料,聲稱內容包含300萬筆客戶資料,以及網路管理軟體D-View的原始碼,並強調內含臺灣許多政府官員及企業執行長、員工的資料,檔案大小為1.2 GB。賣家提供45筆樣本資料供買家比對,但資料日期介於2012年至2013年,有買家認為賣家提供的資料相當老舊。

有人在駭客論壇BreachForums以500美元的價格,兜售臺灣網路設備製造商D-Link的內部資料,聲稱內容包含300萬筆客戶資料,以及網路管理軟體D-View的原始碼,並強調內含臺灣許多政府官員及企業執行長、員工的資料,檔案大小為1.2 GB。賣家提供45筆樣本資料供買家比對,但資料日期介於2012年至2013年,有買家認為賣家提供的資料相當老舊。

對此,10月2日D-Link提出說明,他們知悉此事並委由趨勢科技進行調查,表示上述人士取得資料的來源,是該公司測試實驗室當中的產品註冊系統,駭客對其員工發動網路釣魚攻擊,進而存取該公司內部網路環境。而這些存放在註冊系統上的資料,源自2015年已結束生命週期(EOL)的D-View 6,約有700筆,大部分資料為低敏感或半公開的資訊組成,該公司評估現有客戶不太可能受到影響。

資料來源

1. https://www.bleepingcomputer.com/news/security/d-link-confirms-data-breach-after-employee-phishing-attack/

2. https://supportannouncement.us.dlink.com/announcement/publication.aspx?name=SAP10359

10月16日思科揭露網路設備作業系統IOS XE的重大漏洞CVE-2023-20198,這項漏洞影響啟用網頁介面(Web UI),以及HTTP(或HTTPS)伺服器功能的網路設備,CVSS風險評分為10,且已出現攻擊行動,現在研究人員陸露揭露受害情形。漏洞情報業者VulnCheck提出警告,他們發現數千個遭到感染的IOS XE網頁介面,該公司亦提供檢測工具,讓網管人員能檢查設備是否遭到入侵。

VulnCheck向資安新聞網站Bleeping Computer透露,他們掃描了從物聯網搜尋引擎Shodan及Censys列出的半數裝置,約有1萬臺受到感染,但實際數量可能更多。另一家資安業者Aves Netsec研究人員指出,約有14萬臺思科裝置可能曝險,其中以美國、菲律賓、智利最多。資安機構CERT Orange Cyberdefense表示,他們找到至少34,500個思科IOS XE的IP位址遭到入侵。

資料來源

1. https://vulncheck.com/blog/cisco-implants

2. https://twitter.com/SimoKohonen/status/1714213806371479849

3. https://twitter.com/CERTCyberdef/status/1714567941184749609

研究人員Bipin Jitiya揭露Milesight工業路由器漏洞CVE-2023-43261(CVSS風險評分為7.5),攻擊者有可能藉由曝露的事件記錄檔案(如httpd.log),從而取得管理者的密碼,控制路由器。該公司獲報後表示,他們早已進行修補,而這項漏洞最近傳出被用於攻擊行動。

該廠牌路由器並非全部曝險,漏洞情報業者VulnCheck在物聯網搜尋引擎Shodan及Censys尋找,他們發現約有5,500臺這類設備可從網際網路存取,當中僅有不到400臺曝露於上述漏洞的風險,約占6.5%。

雖然曝險裝置比例不高,研究人員還是在10月2日發現異常存取的情況,有人嘗試存取6個位於法國、立陶宛、挪威的路由器,其中4臺攻擊者在第一次嘗試就成功。

資料來源

1. https://vulncheck.com/blog/real-world-cve-2023-43261

2. https://medium.com/@win3zz/inside-the-router-how-i-accessed-industrial-routers-and-reported-the-flaws-29c34213dfdf

資安業者Outpost24針對180萬個外洩的管理員帳密資料進行分析,結果發現,最常見的弱密碼是admin,其次是123456、12345678、1234、Password。光是使用admin作為密碼的帳號,就超過4萬個,約占外洩帳號的2%。

會出現這樣的結果,很有可能是許多裝置未修改預設密碼所致,由於這種密碼多半是公開資料,只要從網路上或是產品文件就能找到,是攻擊者最容易入侵的缺口之一,但顯然仍有不少IT人員並未遵照最佳實務進行設置,保留預設的密碼而曝險。

【資安產業動態】

內政部警政署刑事警察局與台北富邦銀行合作,共同建置AI預警模組,由刑事局主動分享判斷異常金流狀態經驗,結合北富銀異常交易金流偵測技術,來保護民眾的財產,刑事局於今年4月進一步成立AI鷹眼識詐聯盟,如今該聯盟擴大規模,宣示政府與金融界反詐騙的決心,鷹眼模型防護的範圍,現在涵蓋超過50種的動態交易風險參數。

10月16日行政院打詐辦公室、刑事局、金管會、臺北市政府警察局,以及32家銀行舉辦鷹眼識詐聯盟誓師大會,預計在2024年6月前陸續完成鷹眼模型系統的導入,屆時全臺將有超過4,300個金融據點受到相關保護。

【其他新聞】

Weintek人機介面存在重大漏洞,攻擊者有可能藉此繞過身分驗證或執行任意命令

開源雲端軟體CasaOS存在重大漏洞,攻擊者有可能用來執行任意程式碼並控制受害系統

惡意廣告攻擊行動宣稱提供文字編輯器Notepad++,目的是散布惡意程式

Google允許安卓用戶刪除15分鐘內Chrome上網紀錄、Gmail流到暗網時會通知用戶

近期資安日報

【10月17日】 駭客假借提供以色列民眾空襲警報應用程式,意圖搜括安卓手機用戶各式資料

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23