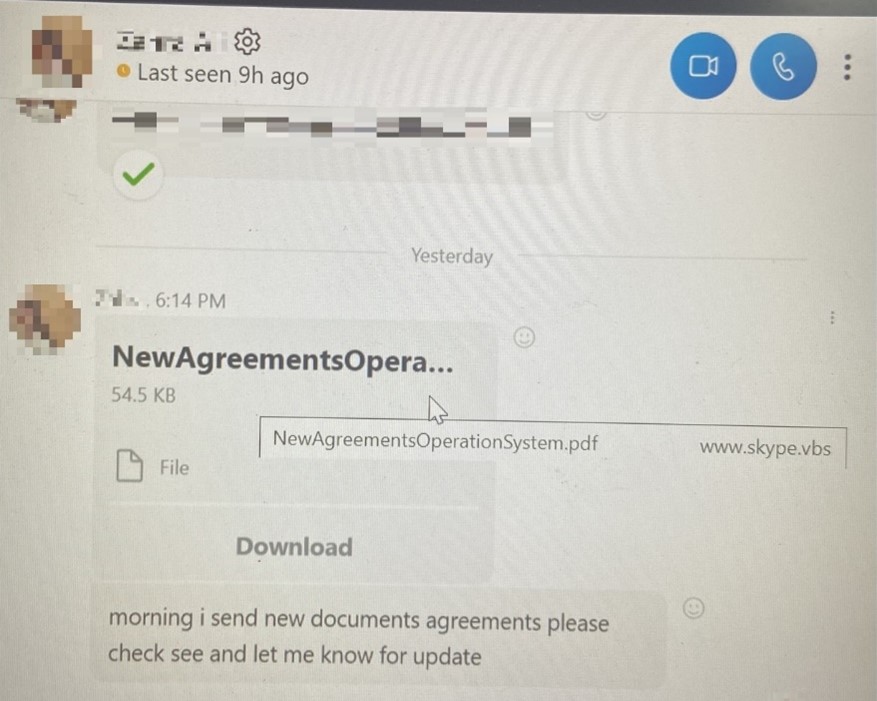

小心!合作夥伴傳來的即時通訊軟體訊息,有可能是駭客散布惡意程式的手段!研究人員揭露利用Skype散布惡意軟體DarkGate的攻擊行動,駭客先是利用已經外洩的帳號,向受害者的合作廠商來發送訊息,若一時不察而開啟檔案,就會中標。

值得留意的是,駭客會解析外洩帳號的對話內容,而刻意依循此脈絡來調整作為誘餌的檔案名稱,命名方式可能與自己在此溝通的業務內容有關,目的是降低收訊者的警覺而使其開啟檔案。由於過去已有駭客利用Teams訊息散布DarkGate惡意軟體的前例,現在改用Skype來傳播,日後攻擊者可能也會會濫用其他服務來發動攻擊。

【攻擊與威脅】

惡意軟體DarkGate利用帳密外洩的Skype登入身分,散布帶有VBA指令碼的檔案來發動攻擊

資安業者趨勢科技揭露惡意軟體DarkGate最新一波的攻擊行動,駭客疑似透過地下論壇或是資料外洩事故取得Skype帳密資料,在今年的7月至9月,利用兩個組織之間的信任關係,透過上述的Skype帳號,向另一個組織的使用者發送的訊息,當中是帶有VBA指令碼的檔案(名稱為<filename.pdf> www.skype[.]vbs)。

資安業者趨勢科技揭露惡意軟體DarkGate最新一波的攻擊行動,駭客疑似透過地下論壇或是資料外洩事故取得Skype帳密資料,在今年的7月至9月,利用兩個組織之間的信任關係,透過上述的Skype帳號,向另一個組織的使用者發送的訊息,當中是帶有VBA指令碼的檔案(名稱為<filename.pdf> www.skype[.]vbs)。

一旦收到訊息的使用者開檔、執行惡意VBS,電腦先是建立新資料夾並複製curl.exe,接著從外部伺服器下載AutoIT,並執行.AU3的指令碼,從而部署DarkGate。研究人員指出,由於攻擊者挾持了外洩的Skype帳號,可對既有的訊息進行拆解,並將附件檔案設定為與對談內容有關的名稱,使得收到訊息的使用者更難察覺異狀而上當。

近期駭客散布DarkGate的攻擊事件頻傳,今年9月,資安業者Malwarebytes、TrustSec發現此惡意程式的攻擊行動,駭客先後運用了搜尋引擎中毒(SEO Poisoning)、微軟即時通訊軟體Teams來散布。

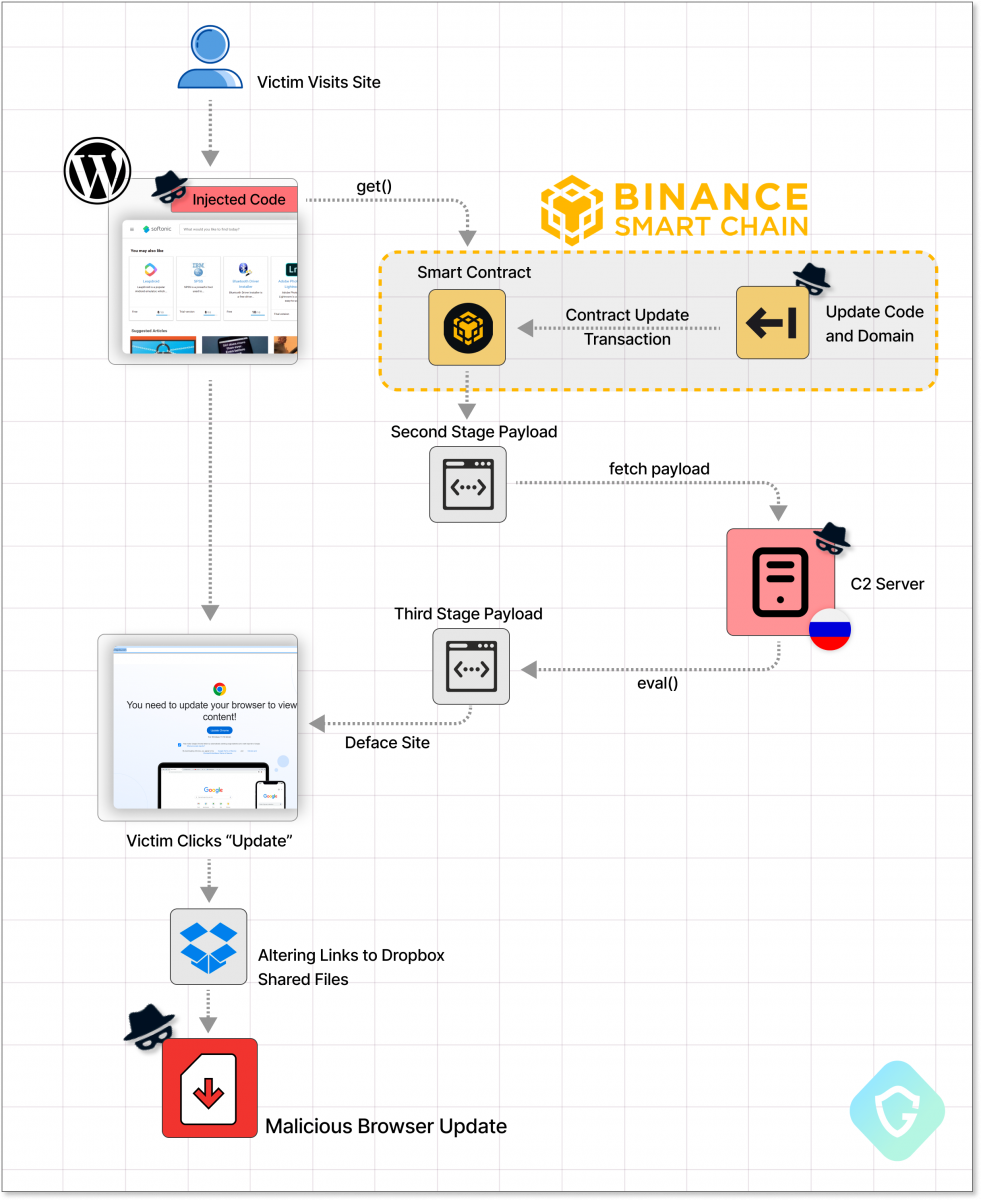

資安業者Guardio揭露濫用幣安智能鏈(Binance Smart Chain,BSC)數位貨幣合約的攻擊行動,駭客先是挾持WordPress網站,嵌入隱密的JavaScript程式碼,竄改網頁內容,要求使用者必須更新瀏覽器才能存取網站。若是依照對方的指示,從特定網站下載更新檔案並執行安裝,電腦就有可能被植入RedLine、Amadey、Lumma等竊資軟體(Infostealer)。

資安業者Guardio揭露濫用幣安智能鏈(Binance Smart Chain,BSC)數位貨幣合約的攻擊行動,駭客先是挾持WordPress網站,嵌入隱密的JavaScript程式碼,竄改網頁內容,要求使用者必須更新瀏覽器才能存取網站。若是依照對方的指示,從特定網站下載更新檔案並執行安裝,電腦就有可能被植入RedLine、Amadey、Lumma等竊資軟體(Infostealer)。

一般而言,過往駭客為了避免資安系統封鎖上述的瀏覽器更新網站,他們將這些網站架設於Cloudflare Worker主機,但隨著研究人員揭露,以及Cloudflare掃蕩這種手法,駭客也改變原先濫用的合法服務,而衍生新的攻擊手段EtherHiding。研究人員看到駭客在新一波的攻擊行動裡,被植入WordPress的惡意程式碼會將部分流量導向幣安(Binance),經過進一步分析,他們確認攻擊者會在這些網站載入BSC的程式庫,然後從區塊鏈取得惡意指令碼注入網站,接著從駭客的伺服器下載惡意酬載,在使用者的電腦顯示瀏覽器更新的訊息。

一旦依照對方指示而點選更新按鈕,使用者就會被引導、從Dropbox等雲端檔案共享服務下載惡意程式。值得留意的是,由於區塊鏈代管的程式碼無法刪除,駭客這麼做導致相關攻擊程式碼難以清除。

Magecart信用卡側錄出現新手法,攻擊者濫用404錯誤訊息網頁盜取相關資料

資安業者Akamai揭露最近一波的Magecart信用卡側錄(Card Skimming)攻擊行動,攻擊者挾持電商網站的404錯誤訊息網頁,從而埋藏惡意程式碼來竊取客戶的信用卡資料。這些駭客主要鎖定的目標,是採用Magento與WooCommerce架設的電子商務網站,部分受害組織是知名的食品與零售業者。

駭客將側錄工具啟動器(Skimmer Loader)偽裝,成為評估臉書與IG廣告成效的Meta Pixel嵌入程式碼,埋入電商網站的結帳網頁,一旦此程式碼啟動,就會發出請求,存取特定路徑的icons檔案,然而,這個路徑不存在,所以該請求就會導致找不到網頁的錯誤,而顯示404訊息頁面,上面要求買家填寫信用卡詳細資料,若不疑有他而照辦,這些資料就會套用Base64編碼處理,然後駭客可透過帶有查詢參數的URL字串,以圖片的形式接收買家信用卡重要資料。

研究人員指出,他們起初調查的時候,差點以為側錄工具不再被使用,或是駭客犯下了配置錯誤,而決定終止追蹤,直到他們在側錄工具啟動器發現與404網頁回傳字串有關的比對程式碼,才找出這種新型態的Magecart攻擊手法。

美國針對勒索軟體AvosLocker攻擊關鍵基礎設施提出警告

美國聯邦調查局(FBI)、網路安全暨基礎設施安全局(CISA)針對勒索軟體AvosLocker提出新的警告,指出駭客近期鎖定該國多種關鍵基礎設施(CI)發動攻擊,無論是Windows、Linux電腦,或是VMware ESXi虛擬化平臺,都可能是駭客下手加密檔案的目標。

攻擊者在作案的過程裡,大量濫用各式的應用程式及開源工具,具體來說是那些軟體?首先,他們會運用遠端系統管理工具Splashtop Streamer、Tactical RMM、PuTTy、AnyDesk、PDQ Deploy、Atera Agent來充當存取受害電腦的後門;再者,他們會利用Windows內建的Nltest,或是Sysinternals工具包的PsExec,來執行指令碼;而對於網路通訊的部分,攻擊者會使用Ligolo、Chisel建立隧道,以及透過Cobalt Strike或Sliver向C2進行通訊;在內部網路環境收集帳密資料的過程,他們會利用Mimikatz和Lazagne,最後洩露資料會運用Rclone及Filezilla。這些駭客還有可能會利用Notepad++、RDP Scanner、7zip等工具協助作案。此外,FBI指出,攻擊者也會使用自製的PowerShell或是批次檔指令碼來進行橫向移動、提升權限,並且停用防毒軟體。

值得留意的是,這次並非美國關鍵基礎設施首度遭此勒索軟體鎖定的情況,2022年3月,FBI與美國財政部旗下的金融犯罪執法網路(FinCEN)對此提出警告,並指出駭客攻擊的範圍相當廣泛,包含臺灣、中國、加拿大、美國等12個國家。

美國大型油管運輸系統Colonial Pipeline傳出遭到勒索軟體駭客RansomedVC攻擊,該公司表示是第三方組織資料外洩流出

勒索軟體駭客RansomedVC先前曾聲稱攻擊Sony、NTT Docomo兩家日本大型企業,現在又傳出對其他大型企業出手。根據資安新聞網站HackRead報導,10月14日,RansomedVC聲稱攻擊美國大型燃油供應業者Colonial Pipeline,竊得5 GB資料。

勒索軟體駭客RansomedVC先前曾聲稱攻擊Sony、NTT Docomo兩家日本大型企業,現在又傳出對其他大型企業出手。根據資安新聞網站HackRead報導,10月14日,RansomedVC聲稱攻擊美國大型燃油供應業者Colonial Pipeline,竊得5 GB資料。

HackRead也取得相關資料,內容包含圖表、內部文件、油料洩漏檢測政策、工業控制系統(ICS)與SCADA系統有關的簡報檔,以及操控電子設備的員工照片等。對此,Colonial Pipeline向該新聞網站提出說明,表示他們的資安團隊與美國網路安全暨基礎設施安全局(CISA)聯手調查,目前確認他們的系統並未遭駭,亦無管線運作中斷的情形。至於上述被公布的資料,來源很有可能是與他們無關的第三方組織資料外洩。

而這並非Colonial Pipeline首度傳出遭勒索軟體駭客攻擊,2021年5月,勒索軟體DarkSide對其發動攻擊,導致該公司輸送管線暫停運作,美國一度宣布進入緊急狀態。

美國證券交易委員會傳出著手調查MOVEit Transfer攻擊行動帶來的影響

MFT檔案傳輸系統MOVEit Tranfer因本身存在零時差漏洞CVE-2023-34362,採用這套產品的許多用戶5月底面臨攻擊,當時,有俄羅斯駭客組織Clop犯案,他們從使用這套MFT系統的組織竊取資料,並進行勒索,最近傳出美國證券交易委員會(SEC)對軟體開發商Progress進行相關調查的情況。

根據科技新聞網站TechCrunch的報導,Progress近日向美國證券交易委員會提出10-Q季度財務報告,揭露後續進展,當中提及他們收到SEC的傳票,將配合提供該零時差漏洞有關的各種文件及資訊,該公司強調,SEC進行的是事實調查,並非該公司違反聯邦證券法。而對於這起攻擊事故造成的損失,Progress認為影響有限,根據他們的評估,由於旗下MFT系統的漏洞,產生約100萬美元的費用,相關的保險理賠預期會進帳190萬美元。但這份季報也談到遇害客戶的反應,他們表示,有23個組織、58名人士向他們提出法律訴訟,而有可能會產生賠償費用。

另一個引起外界關注的焦點,是Progress提及2022年11月發生的資安事故,當時產生了420萬美元的費用。代表Progress的人士John Eddy向TechCrunch透露,當時該公司察覺內部網路遭到未經受權的存取,但與目前通報的軟體漏洞無關,也沒有透露這起資料外洩事故影響的範圍。

【漏洞與修補】

Juniper Networks修補網路設備作業系統逾30個漏洞

10月11日、13日,網通設備廠商Juniper Networks發布資安通告,內容多達31份,針對Junos OS、Junos OS Evolved等網路設備作業系統進行修補,其中有9個漏洞是高風險等級。

根據CVSS風險評分,最嚴重的是CVE-2023-44194,這項漏洞發生的原因在於,Junos OS存在1個不當的預設權限配置,未經授權的攻擊者,可透過網路設備的本機存取,滲透到有漏洞的裝置,從而打造具有root權限的後門,CVSS風險評為8.4分。

其餘的高風險漏洞,同時影響執行Junos OS與Junos OS Evolved的網路設備,有6個是阻斷服務(DoS)漏洞,當中5個可從遠端濫用,無須通過身分驗證就能觸發;而另外2個高風險漏洞也相當嚴重,可能影響設備的穩定性、機密性及完整性。

【資安防禦措施】

為因應開源軟體供應鏈安全威脅,OpenSSF推出開源惡意套件儲存庫

為了因應NPM、PyPI等開源套件庫的攻擊事件頻傳,開源軟體界也採取新的措施,來防堵惡意套件的攻擊行為。10月12日,開源軟體安全基金會(OpenSSF)宣布,他們設置了惡意套件的儲存庫Malicious Packages Repository,用於收集各種平臺的惡意套件資訊,主要目標是改善當前惡意套件資訊的透明度,原因是每個開源套件儲存庫都有自己處理惡意套件的方式,當社群回報時,資安團隊便會移除該套件和相關中繼資料,但處理過程通常並未公開,因此,開發人員如果要得知存在哪些惡意套件,必須從公開來源或是專門的威脅情報,才有辦法拼湊出身分。

OpenSSF新設置的惡意套件儲存庫,號稱可彌補上述的資料缺口,並採用開源漏洞格式(OSV)呈現相關資訊,可與現有的工具osv.dev API、osv-scanner、deps.dev整合,目前該儲存庫收錄逾1.5萬個套件資料,軟體資訊來自多個管道,涵蓋該基金會的專案、資安業者Checkmarx,以及GitHub。

【其他新聞】

即將舉行的女性政治領袖會議遭到鎖定,被當作散布惡意軟體RomCom的誘餌

WordPress外掛程式User Submitted Posts存在任意檔案上傳漏洞

WordPress外掛程式TagDiv出現漏洞,數千個網站受到影響

代理伺服器軟體Squid存在數十個漏洞,通報逾2年仍未完全修補

勒索軟體駭客利用WS_FTP伺服器重大漏洞CVE-2023-40044入侵目標組織

近期資安日報

【10月13日】 利用職場社群網站LinkedIn市場行銷工具的網釣攻擊再度出現,受害者遍及各行各業

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23