在10月5日有一份資安報告釋出,主題為最常見10大配置錯誤,相當具有參考價值。這是由美國國安局(NSA)、國土安全部(DHS),以及網路安全暨基礎設施安全局(CISA)聯手公布的內容,當中指出,因為存在這些錯誤的配置,在某種程度上,使得駭客更容易展開攻擊,這不只是多個網路環境當中的系統性通用弱點(systemic weaknesses),也突顯軟體製造商必須更積極採用安全設計原則。

雖然企業可以採取措施來識別與解決這些配置錯誤問題,但CISA更強調的是,要讓這類問題大幅度減少,減少同樣資安問題發生率,要獲得廣泛擴大的進展,關鍵是需要軟體製造商的迅速行動,特別是導入Secure by Design的實踐,讓一開始到生命週期結束都納入安全設計,始能從設計階段就降低常見配置錯誤的風險,同時,每個客戶也應該要求每個供應商採納這些實踐。

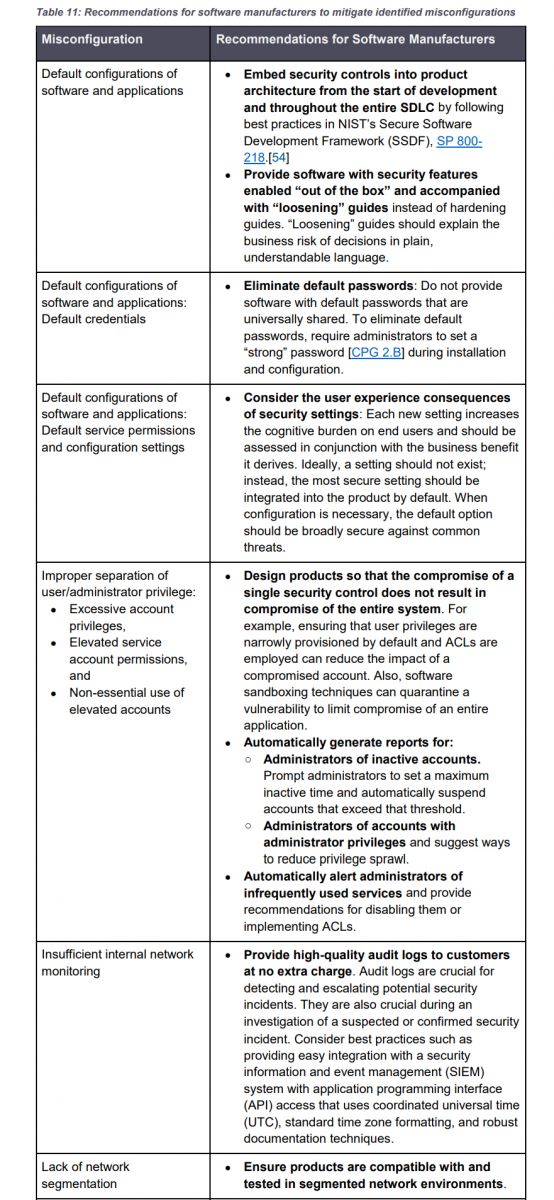

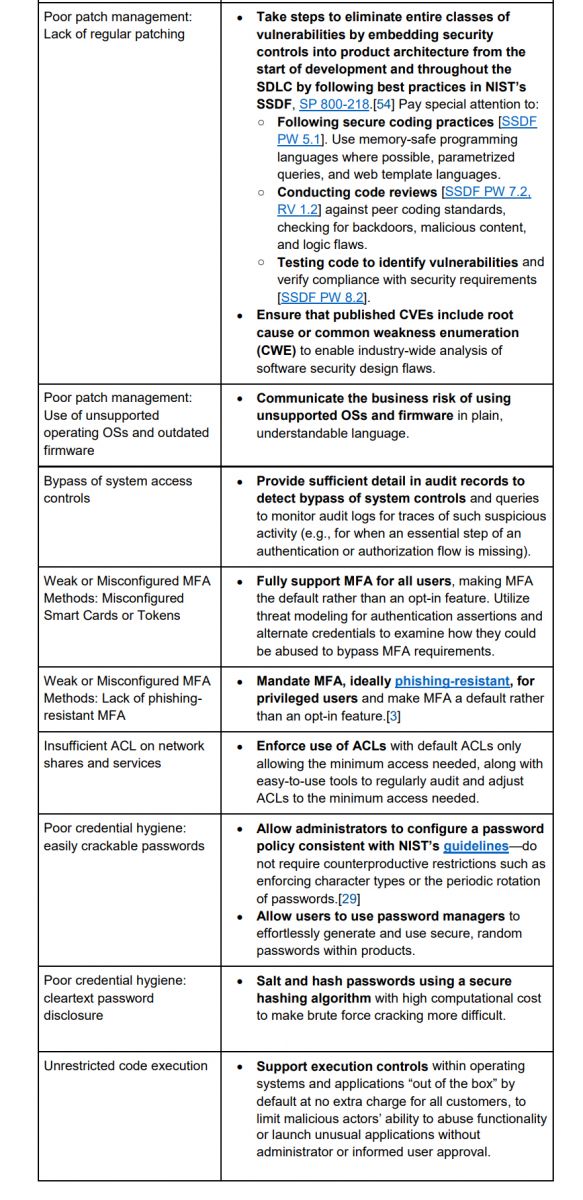

因此,在公布常見配置錯誤之餘,這份內容也針對每個問題,不僅是針對藍隊提出網路防守者因應的詳細建議,並指引軟體製造商如何緩解已識別的錯誤配置。

針對眾多IT產品的源頭:軟體製造商,NSA與CISA提出每一配置問題的最佳作法建議,避免用戶陷入資安危機。

為了減少常見錯誤配置的發生率,他們還特別提出每個軟體供應商都應即刻採行的7項措施,包括:

(1)從軟體設計到整個開發周期的產品架構,都應嵌入安全控制,這方面可依循NIST SSDF框架

(2)廢除預設密碼

(3)在設計產品時不讓單一安全控制危害整個系統

(4)免費向客戶提供高品質的稽核日誌

(5)依據整個漏洞型態採取防護措施,例如使用可保障記憶體安全的程式語言,以及實施參數化查詢

(6)在稽核日誌要提供足夠的詳細資訊,更利於偵測、追蹤系統上的可疑行動

(7)強制特權使用者啟用MFA,並使MFA成為所有用戶預設啟用的功能。

綜觀上述措施,值得我們關注的是,不只是當地軟體供應業者需要重視,由於臺灣近年也在推動打造可信供應鏈,這樣的內容指引,對於我國軟體業者而言,同樣相當具參考價值,也能幫助我國軟體業建構更安全的產品,消除基本的不當配置問題。

美國公布10種常見配置不當,針對軟體供應商提供具體緩解建議,特別的是,為了讓軟體供應商更快採取行動,因此CISA從這些內容再精簡出7項即刻採取的措施。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23