這幾天國內有兩起資安事故引起各界關注,其中一項是與許多民眾看醫生有關的行動支付App「醫指付」有關,傳出有不少用戶反映他們綁定的信用卡出現盜刷的情況,對此,大洸醫院管理顧問公司發出聲明初步解釋事故經過與目前的處置作法,金管會也提出因應之道,然而,究竟使用者的信用卡資料從何流出?仍有待進一步調查。

另一起事故則是發生在臺中、彰化的肉品市場,他們都在11日疑似遭遇勒索軟體攻擊,而影響營運流程,目前推測可能是遭到相同的駭客組織發動攻擊。

【攻擊與威脅】

手機醫療費用支付App醫指付個資外洩,傳出用戶信用卡遭盜刷

根據TVBS新聞網、自由時報等多家媒體的報導,由大洸醫院管理顧問公司經營、與臺灣135家醫療院所及30家銀行合作的行動支付工具「醫指付」,傳出使用者綁定的的信用卡遭到盜刷。

根據TVBS新聞網、自由時報等多家媒體的報導,由大洸醫院管理顧問公司經營、與臺灣135家醫療院所及30家銀行合作的行動支付工具「醫指付」,傳出使用者綁定的的信用卡遭到盜刷。

對此,大洸醫院管理顧問公司發出聲明,表示他們已經啟動資安應對機制,暫停海外付款,委由資安鑑識機構調查,釐清盜刷事件發生的原因。為強化運作效能及資安機制,該公司亦委託宏科公司建置新版醫指付系統,預計年底上線。

金融監督管理委員會表示,他們已請財金公司協助釐清資安漏洞並做補強。金管會銀行局副局長林志吉表示,由於遭盜刷持卡人,並不限於特定銀行用戶,推測資料外洩源頭並非銀行端。此外,部分發卡機構已啟動自主加強監控,例如:採取灰名單管理。銀行局指出,如果卡友遭盜刷,可向往來銀行申請將款項列為爭議帳款處理。

資料來源

1. https://news.tvbs.com.tw/life/2238572

2. https://ec.ltn.com.tw/article/breakingnews/4426459

3. https://www.facebook.com/ehealthpay/posts/pfbid0UReS7hSi7kdDsWHZQLXQ6FPPf6aPCorYQuLVyRFZcL6HCR8NmJyfbLyBi6dHBNZcl

彰化、臺中肉品拍賣市場疑遭勒索軟體攻擊

根據中央社、自由時報等媒體報導,彰化肉品市場、臺中市大安肉品市場電腦拍賣系統11日遭到駭客入侵,彰化肉品市場超過1千頭豬隻無法拍賣而被迫休市,導致零售市場無法販賣豬肉,12日已恢復正常,而臺中市大安肉品市場被迫延後進行拍賣作業。

彰化縣肉品市場公司董事長洪榮章向中央社提出說明,該公司員工於11日上午發現電腦拍賣系統無法使用,沒多久就收到駭客寄來的勒索信,市場決定暫停拍賣,也請負責的電腦公司派員維修,直到12日凌晨才排除異常。肉品市場已研擬針對豬農、中盤商損失進行賠償,也向彰化縣警察局溪湖分局報案,並尋求中研院及電腦公司協助,找出拍賣系統程式漏洞,以防類似事件再度發生,同時,該公司亦將建立處理此類事件的標準作業流程。

無獨有偶,臺中市大安肉品市場也於同日電腦遭到駭客入侵,他們在早上8點開機發現電腦系統無法運作,經資訊廠商搶修,拍賣延後5個多小時才進行作業。他們與彰化肉品市場進行了解,懷疑是相同的犯罪集團所為。

資料來源

1. https://www.cna.com.tw/news/aloc/202309120284.aspx

2. https://news.ltn.com.tw/news/Changhua/breakingnews/4426063

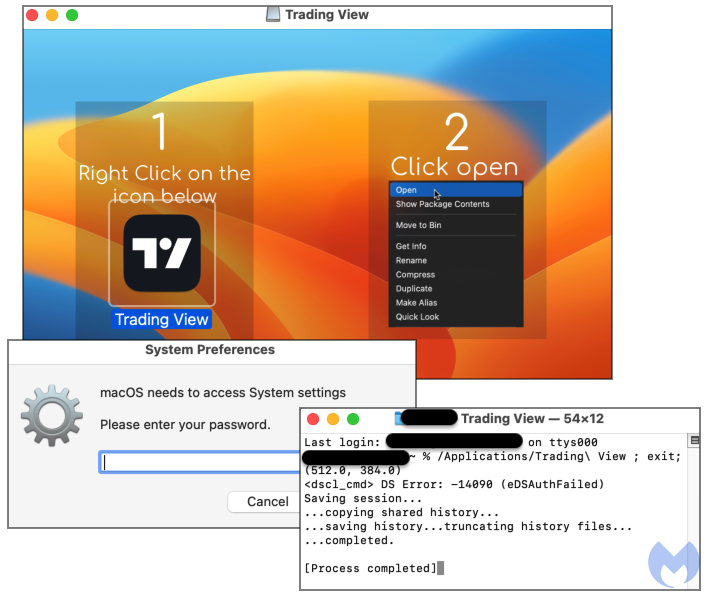

惡意廣告鎖定Mac電腦,散布竊資軟體Atomic Stealer

資安業者Malwarebytes揭露針對Mac電腦而來的竊資軟體Atomic Stealer(亦稱AMOS),駭客假借提供股匯市看盤軟體TradingView的名義進行誘騙,並藉由Google搜尋引擎最佳化(SEO)廣告來散布。在駭客架設的網站上,他們聲稱提供了Windows、macOS、Linux版本的應用程式,macOS版本的安裝程式內含Atomic Stealer,而下載Windows或Linux版安裝檔的網頁連結,則指向一個放置在Discord的安裝檔,若是開啟,電腦就可能會被植入木馬程式NetSupport RAT。

資安業者Malwarebytes揭露針對Mac電腦而來的竊資軟體Atomic Stealer(亦稱AMOS),駭客假借提供股匯市看盤軟體TradingView的名義進行誘騙,並藉由Google搜尋引擎最佳化(SEO)廣告來散布。在駭客架設的網站上,他們聲稱提供了Windows、macOS、Linux版本的應用程式,macOS版本的安裝程式內含Atomic Stealer,而下載Windows或Linux版安裝檔的網頁連結,則指向一個放置在Discord的安裝檔,若是開啟,電腦就可能會被植入木馬程式NetSupport RAT。

一旦Mac電腦的使用者依照指示下載、執行,駭客就會繞過作業系統的防護機制GateKeeper,並竊取電腦上的密碼、自動填寫的資料、使用者資訊、Cookie、數位錢包,以及「鑰匙圈存取(Keychain)」儲存的帳密資訊。

惡意軟體MetaStealer鎖定Intel處理器的Mac電腦而來

資安業者SentinelOne揭露竊資軟體MetaStealer的攻擊行動,該惡意程式針對Intel處理器的Mac電腦而來。研究人員先是看到有人在惡意軟體分析平臺VirusTotal上傳檔案,而開始追蹤此事。

資安業者SentinelOne揭露竊資軟體MetaStealer的攻擊行動,該惡意程式針對Intel處理器的Mac電腦而來。研究人員先是看到有人在惡意軟體分析平臺VirusTotal上傳檔案,而開始追蹤此事。

這名上傳檔案的使用者在VirusTotal的說明欄表示,駭客佯稱是有設計需求的客戶,接洽過程未察覺異狀,直到對方傳送了受到密碼保護的ZIP壓縮檔,當中含有DMG映象檔,一旦開啟,就會顯示要在電腦部署帶有PDF文件圖示的應用程式。所幸這名使用者覺得受騙,並未真的安裝此「應用程式」。

研究人員取得相關檔案進行分析,發現駭客假借提供Adobe的軟體,或是以客戶的作品的名稱製作DMG檔案,挾帶MetaStealer。此惡意程式以Go語言開發而成,一旦於目標電腦執行,就會蒐刮電腦上的系統資訊、密碼、應用程式組態,並透過TCP的3000埠傳送到駭客手上,但駭客的主要目標,其實是針對Telegram和Meta服務的帳號而來。而對於攻擊來源,研究人員發現此竊資軟體與另一款惡意程式Atomic Stealer存在共通點,但經過進一步查核之後,確認兩者來自不同的駭客組織。

以數字組成的Wi-Fi連線密碼,被找出可能的破解方式,研究人員揭露WiKI-Eve攻擊手法

來自中國、新加坡的研究人員揭露新型態的攻擊手法WiKI-Eve,這項手法利用2013年IEEE 802.11ac(Wi-Fi 5)引入的波束形成回應資訊(Beamforming Feedback Information,BFI),此機制讓設備向路由器發送位置資訊,以便路由器能更精準發送訊號,但其資訊交換過程含有明文資料,而可能遭到濫用。

在這項攻擊手法裡,主要是在使用者輸入密碼的過程攔截Wi-Fi訊號,研究人員事先透過網路流量的監控,得知設備的網路資訊(如MAC位址)來識別目標,然後透過Wireshark等流量監控工具,收集使用者輸入密碼過程的BFI訊號資料。

由於使用者輸入密碼的字元可能影響Wi-Fi天線後續頻道的運作,使得研究人員能推測使用者輸入的數字密碼,單一數字的準確率達到九成,破解由6個數字組成的密碼準確率為八成五。雖然這項攻擊手法是針對由數字組成的密碼而來,但根據密碼管理解決方案NordPass的調查,最常見的20組懶人密碼就有16組由數字組成,也意味著此類密碼安全性面臨重大危機。

資料來源

1. https://arxiv.org/pdf/2309.03492.pdf

2. https://nordpass.com/most-common-passwords-list/

【漏洞與修補】

微軟發布9月例行更新,修補2個零時差漏洞

9月12日微軟發布本月份的例行更新(Patch Tuesday),總共修補59個漏洞,當中有3個安全功能繞過漏洞、24個遠端執行任意程式碼(RCE)漏洞、9個資訊洩露漏洞、3個阻斷服務(DoS)漏洞、5個Edge瀏覽器漏洞,以及5個可被用於詐欺攻擊的漏洞。

其中,有2個漏洞CVE-2023-36802、CVE-2023-36761,是已出現攻擊行動的零時差漏洞。CVE-2023-36802為本機權限提升漏洞,出現於Windows的串流服務代理伺服器元件,攻擊者若是成功利用漏洞,可取得SYSTEM權限,CVSS風險評分為7.8。

另一個遭到利用的零時差漏洞CVE-2023-36761,存在於Word應用程式,為資訊洩漏漏洞,攻擊者有可能藉此盜取NTLM雜湊值,CVSS風險評分為6.2。漏洞懸賞專案Zero Day Initiative(ZDI)指出,由於CVE-2023-36761有可能透過預覽視窗觸發,代表利用此漏洞的過程無須與使用者進行互動,他們認為IT人員應優先處理這項漏洞。

資料來源

1. https://www.bleepingcomputer.com/news/microsoft/microsoft-september-2023-patch-tuesday-fixes-2-zero-days-59-flaws/

2. https://www.zerodayinitiative.com/blog/2023/9/12/the-september-2023-security-update-review

Adobe旗下的PDF編輯工具與檢視器存在零時差漏洞,已被用於攻擊行動

9月12日Adobe發布3則資安通告,修補旗下的PDF編輯工具Acrobat、PDF文件閱讀程式Acrobat Reader,以及視訊會議系統Adobe Connect、內容管理系統Experience Manager。

其中最值得留意的是重大等級的CVE-2023-26369,此為越界寫入漏洞(OBW),影響Windows與macOS版的Acrobat、Acrobat Reader,CVSS風險評分為7.8,攻擊者一旦成功利用漏洞,就有機會執行任意程式碼。該公司將其列為優先修補層級最高的漏洞,並指出已被用於攻擊行動。

Mozilla發布Firefox、Thunderbird更新,修補已出現攻擊行動的零時差漏洞

9月12日Mozilla基金會推出Firefox 117.0.1、Firefox ESR 115.2.1及102.15.1、Thunderbird 115.2.2及102.15.1更新,目的是修補由蘋果安全工程架構團隊(SEAR)與加拿大公民實驗室通報的零時差漏洞CVE-2023-4863,此為記憶體緩衝區溢位漏洞,存在於WebP程式庫元件libwebp,攻擊者可引誘使用者開啟惡意WebP圖檔來觸發漏洞。該基金會指出,已有其他存在相同漏洞軟體遭到攻擊。

值得留意的是,Firefox、Thuderbird並非唯二受到此漏洞影響的上網應用程式,Google於11日發布電腦版Chrome 116.0.5845.187、116.0.5845.188更新,目的就是修補這項已被用於攻擊行動的漏洞。

資料來源

1. https://www.mozilla.org/en-US/security/advisories/mfsa2023-40/

2. https://chromereleases.googleblog.com/2023/09/stable-channel-update-for-desktop_11.html

西門子與施耐德電機發布9月份例行更新,本次西門子發布7則新的資安通告,涵蓋45個漏洞,施耐德電機發布1則新的資安通告。

其中,本次西門子公告的漏洞裡,最值得留意的是重大漏洞CVE-2023-3935,該漏洞存在於Wibu-Systems的軟體授權與防護元件CodeMeter,影響西門子旗下PSS、SIMATIC、SIMIT、SINEC、SINEMA多項工控解決方案,CVSS風險評分達9.0。該公司指出,假若組織將CodeMeter Runtime設置為伺服器,攻擊者可在未經身分驗證的情況下遠端執行任意程式碼(RCE);若是組織將該元件設置為用戶端模式,攻擊者可在通過身分驗證的情況下,有機會將權限提升為root。

施耐德電機本次針對互動式圖形化SCADA系統(IGSS)修補高風險CVE-2023-4516,此為缺乏身分驗證的弱點,本機攻擊者能竄改系統的更新來源,進而派送含有惡意內容的更新檔案,而有可能讓攻擊者遠端執行任意程式碼,CVSS風險評分為7.8。

【其他新聞】

勒索軟體Ragnar Locker聲稱攻擊以色列醫療中心Mayanei Hayeshua

蘋果發布iOS 15.7.9、iPadOS 15.7.9、macOS Monterey 12.6.9、macOS Big Sur 11.7.10,修補零點擊漏洞Blastpass

惡意軟體載入工具HijackLoader被用於散布DanaBot、SystemBC、RedLine Stealer

伊朗駭客TA453對全球34個組織部署後門程式Sponsor

近期資安日報

【9月12日】 越南駭客藉由Meta即時通訊軟體散布竊資軟體,意圖挾持企業的臉書帳號

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02