「登上新聞報導的資安事件只是冰山一角,從資安業者的角度,真正發生的資安事件更多,正確妥善處理事件能夠避免擴散,產生災難性的結果」,中華資安國際檢測部經理林峰正在今年臺灣資安大會中表示。

林峰正主要負責事前檢測部分,主要為紅隊檢測,他擅長從攻擊方角度,協助企業檢測防護上的弱點。在今年資安大會中,他以攻擊方的角度,分享如何看企業的邊界安全、供應鏈安全等等。

他借用瑞士乳酪理論,嚴重事件的發生就像穿透每一層乳酪的孔洞,因此事件發生通常是一連串疏失導致的結果。從表面上看,通常會將事件發生的原因歸究於單一原因,但經過調查後往往會發現背後是一連串疏失導致的結果,資安事件也是如此。

以發生勒索軟體攻擊為例,利用根因分析(Root Cause Analysis)發現一連串的疏失,駭客最初利用社交釣魚郵件,首先通過郵件防護偵測,在人員缺乏警覺心之下點擊信件,加上防毒軟體未能偵測攔截到變種勒索病毒,以及未做好網段主機隔離,主機在未更新下,致使攻擊擴散至各網段及服務主機,最後導致企業遭受勒索軟體加密攻擊。

「解決資安事件時,我們希望將(乳酪)每一層的洞補起來,因為只要中間有一層斷開,事件就不會發生」,林峰正表示,以勒索軟體攻擊為例,即使前面幾層的防護都有疏失而未能攔下攻擊,但是網段主機如果作好隔離及更新,蠕蟲就不容易橫向移動,攻擊事件就不會發生。因此,資安事件調查,必需找出導致事件發生的多重因子,再進行多重修補。

2022年中華資安在調查的上百件資安事件,惡意程式類型最多為WebShell(31%),駭客入侵手法,第1名是以對外服務的網站為主,第2名是取得有效帳號,林峰正指出,取得有效帳號在前幾年曾是入侵手法的第1名,因為受到疫情影響,不少企業使用VPN外部工作模式,從資安事件調查中發現,駭客取得有效帳號,在企業內部活動,即使降到第2名,但代表企業採用VPN遠端工作模式,難以辨別該帳號的使用者身分,需搭配身分安全保護方法,例如雙因子、裝置認證、FIDO等。

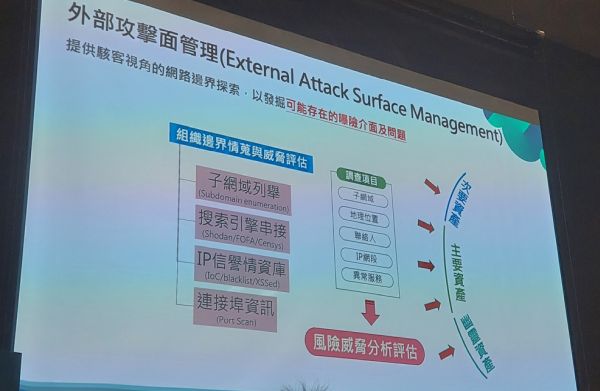

林峰正表示,企業就像乳酪蓋成的城堡,邊界防禦如同一層一層的乳酪縱深防禦,上面有許多的孔洞,例如企業對外開放防火牆、開放部分服務、網站存在漏洞,內部使用弱密碼、網路隔離未落實等等,如果這些孔洞沒有被貫穿,攻擊事件就不會發生。企業作好防護的第一步是,先定義邊界,但現實的邊界可能比我們想像更廣闊,例如WFH將防禦邊界擴大到家庭的網路環境,但家用環境不會有DDoS、APT等防護機制,允許員工隨意攜帶辦公裝置、隨意插USB,造成風險大增。

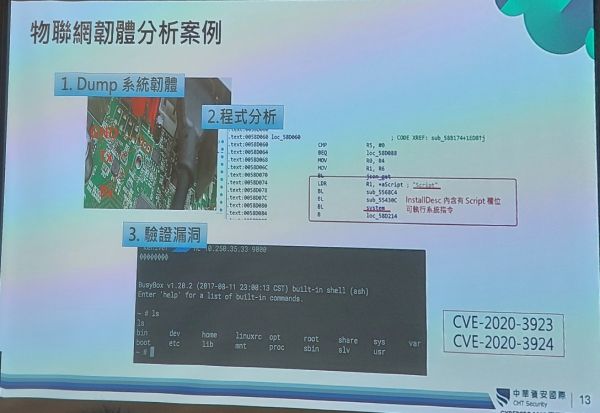

物聯網設備增加邊界的資安風險

林峰正表示,儘管企業委託資安業者每年檢測核心系統,例如官網、交易平臺安全,但是從資安事件調查的經驗來看,很多是從意想不到地方發生,邊界系統反而是脆弱點,這些邊界系統包括雲端空間、次級系統(例如訪客登錄、打卡系統)、IoT裝置(IP Cam、印表機、電視、視訊系統)、外包系統(員工訓練、公文系統)等等。

物聯網為企業帶來新的入侵攻擊面,例如駭客利用電話線及傳真號碼攻陷印表機,或是從智慧溫度計的無線介面入侵取得賭場資料庫的資料,或是利用裝置的麥克風及揚聲器,利用聲音進行數據傳輸,還有從掃地機器人監聽特定的對象等。

林峰正表示,駭客可以取得物聯網裝置,找出其系統韌體中的漏洞加以驗證。他所帶領的檢測團隊就曾經研究多媒體機,發現在特殊觸控模式下可進入除錯工程模式,搭配舊版系統已知漏洞升級權限,成功入侵系統底層,任意安裝App,並取得最高權限。供應鏈從作業系統底層、韌體到App,每一層由不同開發商負責,經過系統整合後提供給消費者,如果每一層埋下後門的工程模式,整個供應鏈留下多個後門。因此,企業作管理供應商時,應要求供應商不要留下後門,不要開啟除錯模式等等,否則最後的系統整合商並不清楚存在哪些後門。

另一個紅隊檢測的案例是,儘管保全人員就在一旁,仍可從櫃檯的訪客電腦入侵至內網。入侵的手法利用訪客電腦防護上的疏忽,先解鎖瀏覽器proxy、訪客模式限制,再利用另存新檔,瀏覽器功能寫入檔案,突破檔案瀏覽的封鎖,再執行命令列,進而發現公用電腦與企業內網連接,再以PowerShell或免安裝工具掃描網段,發現未設有身分驗證的檔案分享目錄,之後發現資產管理代理程式、維運用提權程式、Script,再從伺服器記憶體中取得OS密碼,成功以管理者身分登入其他內網主機的遠端桌面。

「企業在安全防禦上難免會有盲點,透過檢測或駭客角度可以找出這些盲點」,林峰正說。

其他類似的實體入侵手法也可用在ATM、機上娛樂系統、繳費機、門禁發卡系統、博物館導覽互動系統等等。除了有形的邊界,無形邊界也是容易被忽略的一部分,例如企業常用的Wi-Fi,因為無線網路溢波問題,駭客只要利用可攜式設備、高功率天線就可能從外部設法接取,無線AP、投影機、事務機等設備可能開放管理界面、較弱的SSID密碼保護,這些也讓駭客有可趁之機,其他無線通訊技術,如藍牙、LoRa也增加攻擊面及資料外洩管道。

林峰正的團隊還曾發現,企業專門提供給訪客使用的Wi-Fi,曾有員工基於方便的原因也使用訪客Wi-Fi,該名員工為開發人員,在其電腦上架設CMS管理服務,使用預設帳號密碼,加上未修補CVE漏洞,在使用同一個訪客Wi-Fi之下,讓檢測團隊成功入侵取得企業官網的原始碼。「過去滲透測試選擇系統進行測試,不太可能測試到這樣的情境,需要從不一樣的角度去檢測」。

從紅隊檢測實例看供應鏈安全風險

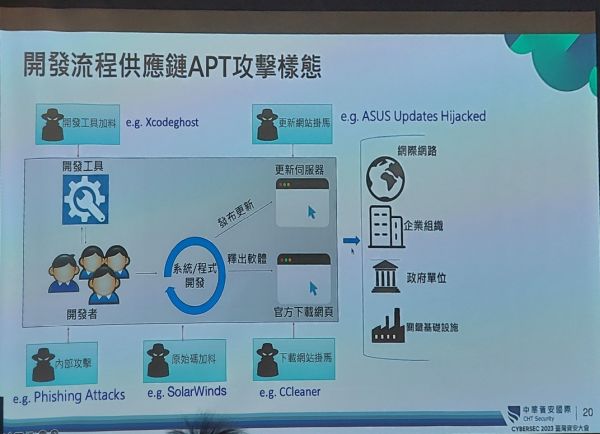

無論企業為邊界築起的城牆有多高多厚,還是要打開城門開放進出,例如以VPN供外部員工、供應商使用,但如果供應商是豬隊友,可能為企業帶來更大的資安風險。其中軟體開發供應鏈風險不容輕忽。

法務部調查局資安工作站在2020年曾發出警告,10個政府單位、4家資訊服務商受到中國駭客組織所滲透,駭客攻擊政府單位手法,利用資訊服務商的VPN特許帳號進入,或取得程式碼利用高風險漏洞進行攻擊。

而從開發流程看APT攻擊手法(下圖),從過去的案例可以發現,從開發、更新、維護都可能遭受攻擊的風險,例如對開發工具加料,或是對開放原始碼加料,加入挖礦程式,在更新網站或是下載網站掛馬,或是對開發人員釣魚發動內部攻擊等等。駭客對軟體供應鏈進行攻擊,以駭入鎖定的目標,例如2020年底發生的SolarWinds事件,就是駭入網路監控產品SolarWinds Orion平臺,在Orion植入後門程式,通過軟體更新,入侵使用Orion的企業及政府單位,此一攻擊避開美國的網路攻擊防禦系統Einstein偵測,美國國土安全部以緊急指令,要求使用單位關閉SolarWinds。

林峰正也分享紅隊的檢測實例,從測試環境找到漏洞,以入侵正式環境。檢測人員先蒐集供應鏈情資,選擇從目標(受測對象)的網站開發商著手,發現該開發商將A、B、C客戶的系統測試站都設在同一個Web主機,便利用入侵系統B測試站,取得同一主機上的系統C原始碼進行分析,再利用找到的系統C零時差漏洞,入侵系統C的正式站。甚至,還有開發商將客戶的程式碼放在GitLab,由於沒有做好控管,致使程式碼曝露在外網。

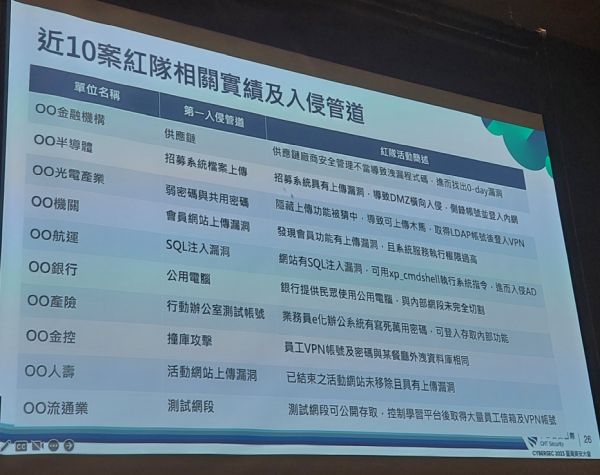

他建議企業做供應鏈的安全管理,應該分層、區分責任,可以參考Cloud Security的SRM(Shared Responsibility Model)模型,企業委外時應區分不同層級,以及委外的工作類型畫分責任。從近10個紅隊檢測的實例來看,不少的入侵管道和程式開發有關,因此開發的安全性相當重要。

根據中華資安2022年資安檢測統計,針對約290家機關或公司,1,500個以上系統的高風險漏洞類型統計,前10大高風險漏洞統計,前3名為XSS跨站腳本攻擊、SQL Injection、權限跨越。林峰正認為,前幾大漏洞類型的變動不大,對人員進行開發訓練時,掌握這些漏洞,約可杜絕8成的漏洞風險。此外,企業可以導入安全程式開發流程(SSDLC),從需求評估、標準文件、教育訓練、作業整合落地端,確保業務可以執行,例如訂定安全程式碼的開發範例。

如下圖所示,紅隊檢測可為企業界定防禦的邊界,協助評估潛在面臨的風險:

然而,林峰正也直言,企業必需認識到紅隊演練有其侷限性,由於是針對系統的深度測試,因此並非做完紅隊測試,代表所有系統都是安全的。有些企業期望紅隊演練來磨練自家藍隊的實力,他認為對等的交手才能使藍隊進步,此外,紅隊演練終究是黑箱測試,可能僅能發現外部表面的問題,加上由外而內的強化,內部的問題不一定修補。還有,紅隊演練的效益會逐次下降,企業不能過分倚重紅隊檢測,應該重視資安投資的平衡性。

當企業界定好防護的邊界,並縮小攻擊面,採用安全設備、建立安全架構防護措施後,林峰正認為,人員是最後一道防線,只有透過定期教育訓練、事件案例分享、社交工程、紅隊演練等方法持續提高人員的資安認知。如同一開始提到的乳酪理論,透過加強各種縱深防護避免事件發生,如漏洞管理、改善SOC監控規則、端點安全強化、流量監控、增加可視性等等。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02